Letzte Aktualisierung am 26.10.2021, 22:10:28 Uhr

Heute stand auf dem Programm einen Internet Information Server (IIS) welcher unter Windows Server 2008R2 läuft optional konfigurieren. Der Server ist direkt aus dem Internet erreichbar und es kann kein Reverse Proxy vorgeschalten werden.

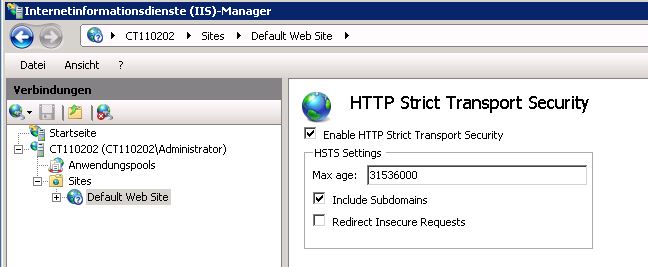

Nach einer Standardinstallation des IIS’s und Zertifikats sieht ein Testergebnis bei Qualys SSL so aus:

Da gibt es Potential für eine sichere Konfiguartion. Im Gegensatz zu Linuxsystemen wird bei Windows Server – einmal wieder – alles über die Registry konfiguiert. Ich habe dazu auch im Internet verschiedene Skripte gefunden, jedoch alle anders aufgebaut. Heute Mittag bin ich auf das Tool IIS Crypto. Damit ist es möglich die Cipher (Suites) und Protokolle einfach über eine grafische Oberfläche zu konfigurieren. Alternativ steht auch Kommandozeilen-Version zur Verfügung.

Eine optimale Konfiguration sieht so aus:

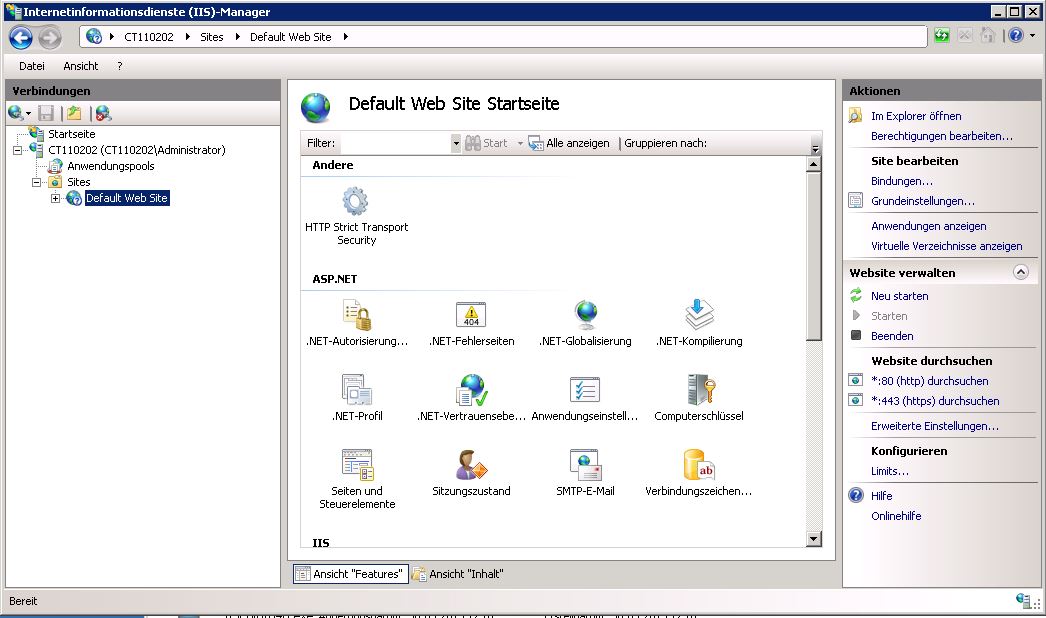

Um noch HTTP Strict Transport Security (HSTS) nach RFC Spezifikation zu implementieren, gibt es ein weiteres Tool. Es heißt HTTP Strict Transport Security IIS Module und wird auf Codeplex bereitgestellt.

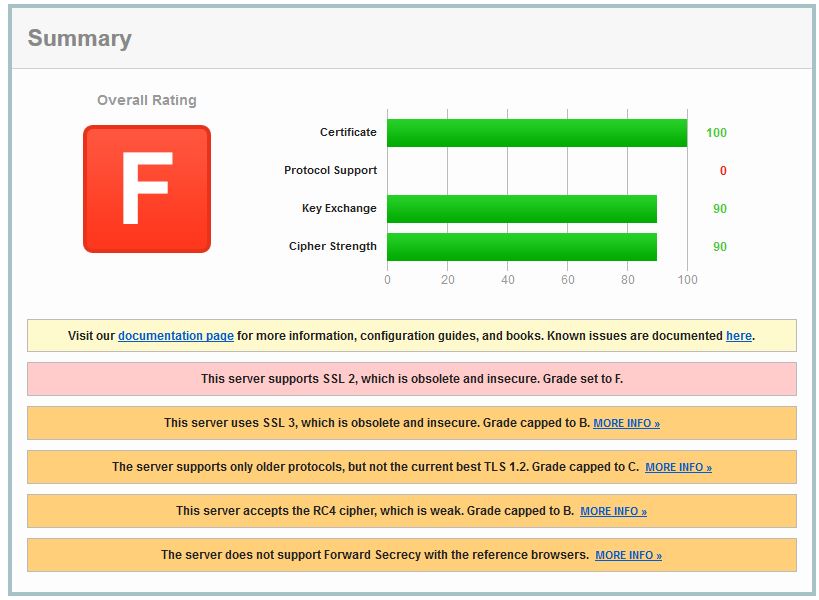

Die Konfiguration des Moduls erfolgt über den Internetinformationsdienste (IIS)-Manager:

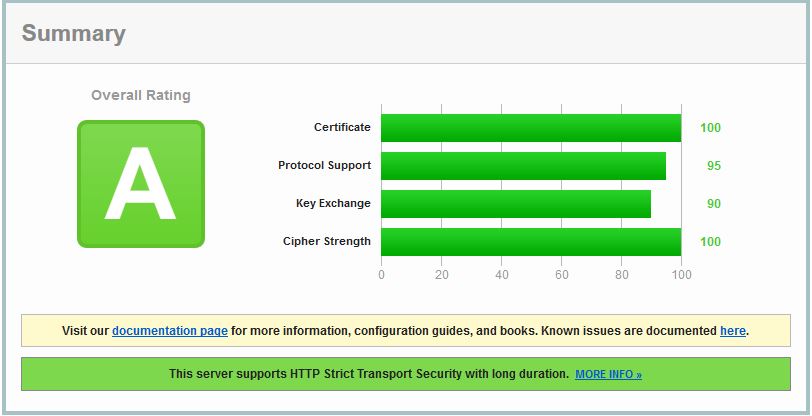

Die Änderungen werden jeweils automatisch gespeichert. Zum Ende muss der Windows Server neugestartet werden. Ein weiterer Test bei Qualys SSL bringt folgendes Ergebnis ans Tageslicht:

Eine Bewertung wie A+ mit Windows Server 2008R2/2012R2 ist Stand heute nur möglich, wenn die Protokoll TLS 1.0 und 1.1 deaktiviert werden. Somit wird das Detail „Downgrade attack prevention“ von „No, TLS_FALLBACK_SCSV not supported“ auf “ Yes, TLS_FALLBACK_SCSV supported“ wechseln und in grüner Schrift dargestellt.