Letzte Aktualisierung am 22.09.2019, 15:09:14 Uhr

Gegeben ist eine Netapp FAS-Serie mit dem Betriebssystem ONTAP 8.3.1.P2. Des weiteren existiert im Unternehmensnetzwerk eine Zwischenzertifizierungstelle und eine Stammzertifizierungsstelle. Standardmäßig wird bei der Installation von ONTAP wird für den webbasierenenden Systemmanager Self-Sigend Zertifikate ausgestellt. Diese haben per Standard eine Gültigkeit von einem Jahr.

Folgende Schritte sind notwendig um ein signiertes Zertifikat für das System Management des Cluster bzw. SVMs einzuspielen:

1) Per SSH auf die Cluster-Management IP-Adresse verbinden

2) Zertifikatsrequest für den Cluster erzeugen. Bitte das Kürzel FQDN durch den DNS-Namen ersetzen. Falls ihr im Browser direkt die IP-Adresse nutzt, muss selbstverständlich diese hinterlegt werden

security certificate generate-csr -common-name netappxyz.domain.de -vserver netappxyz -size 2048

3) Nun wird in der Sitzung der Zertifkatsanforderung und der private Schlüssel ausgegeben

Certificate Signing Request : -----BEGIN CERTIFICATE REQUEST----- ... -----END CERTIFICATE REQUEST----- Private Key : -----BEGIN RSA PRIVATE KEY----- ... -----END RSA PRIVATE KEY-----

4) Beide Abschnitte jeweils in eine Textdatei mit einem aussagekräftigen Dateinamen abspeichern, an einen sicheren Platz ablegen und danach alle beiden Dateien im Notepad++ oder einem anderen Editor öffnen. Die Inhalte benötigen wir später…

5) Internet Explorer auf dem Client starten und die Microsoft-Active Directory-Zertifikatdienste aufrufen (Bsp: https://servername.domain.de/certsrv/).

6) Die Option „Ein Zertifikat anfordern“ auswählen

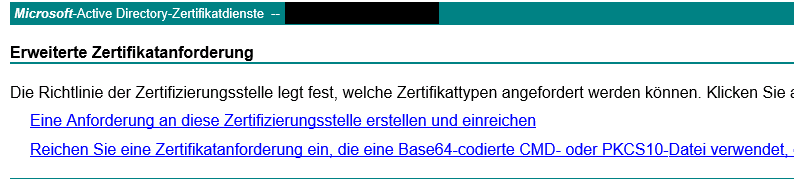

7) In der nächsten Übersicht die zweite Option „erweiterte Zertifikatanforderung ein“ anklicken.

8) Unter Erweiterte Zertifikatanforderung die Option „Reichen Sie eine Zertifikatanforderung ein, die eine Base64-codierte CMD- oder PKCS10-Datei verwendet, oder eine Erneuerungsanforderung, die eine Base64-codierte PKCS7-Datei verwendet, ein“ auswählen.

9) Die Textdatei öffnen in der vorher die Zertfikatsanforderung abgespeichert wurde und kopieren alles bis auf die erste Zeile in die Zwischenablage.

10) Wechseln wieder in den Browser und fügen den inhalt in das Feld „Base-64-codierte Zertifikatanforderung“. Bei der Option Zertifikatvorlage das Dropdown-Feld öffnen und den Eintrag Webserver auswählen. Mit dem Bestätigen über Einsenden wir das Zertifikat angefordert. Da ich in diesem Fall mit dem Administrator angemeldet bin, wird nach wenigen Sekunden das Zertifikat zum Download angeboten.

11) Zertifikat in Format Base64 herunterladen. Am Besten am gleichen Ort wie der private Schlüssel ablegen. Danach auch das Zertifiakt im Notepad++ öffnen.

12) Zurück auf die SSH-Sitzung zum Netapp Cluster wechseln.

14) Den Installtionsassistent für das Zertifkat wird mit nachfolgenden Befehl gestartet. Wichtig dabei ist beim Paramter vserver gebt ihr den Cluster/SVM an, für welchen ihr das Zertifikat ausgestellt habt. Wenn ihr euch nicht sicher seit, könnt ihr den Parameter eingeben und danach 2x die TAB-Taste drücken. Es erscheint eine Übersicht der möglichen Werte.

security certificate install -vserver netappxyz -type server

15) Nun möchte der Assistent den Inhalt der Zertifiaktsdatei. Den Inhalt der Zertifzierungsdatei komplett kopieren und mit Drücken der ENTER-Taste wird die Eingabe abgeschlossen.

Please enter Certificate: Press <enter> when done -----BEGIN CERTIFICATE----- ... -----END CERTIFICATE----- </enter>

im Anschluss den Inhalt der Textdatei mti dem privaten Schlüssel:

Please enter Private Key: Press <enter> when done -----BEGIN RSA PRIVATE KEY----- ... -----END RSA PRIVATE KEY----- </enter>

16) Die letzte Frage bitte mit „n“ bestätigen.

Please enter certificates of Certification Authorities (CA) which form the certificate chain of the server certificate. This starts with the issuing CA certificate of the server certificate and can

range up to the root CA certificate.

Do you want to continue entering root and/or intermediate certificates {y|n}: n

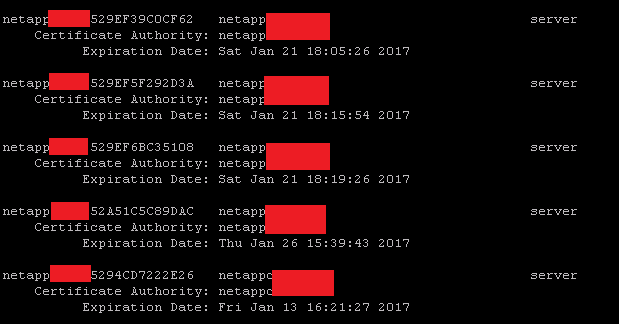

17) Mit hilfe des nachfolgenden Befehls muss in der Übersicht das neue Zertifikat auftauchen. Bitte die Seriennummer als auch die Gültigkteitsdauer überprüfen.

security certificate show

18) Wenn alles in Ordnung ist, muss das Zertifiakt dem Cluster bzw. SVM noch zugeordnet werden. Wird kein Fehler ausgegeben ist alles gut gegangen.

ssl modify -vserver netappxyz -ca NameDerZwischenzertifizierungsstelle -serial SeriennummerDesNeuenZertifikats -common-name netappxyz.domain.de

19) Wer auf Nummer sicher gehen möchte, kann nochmals die Zuordnung überprüfen.

ssl show -vserver netappxyz

Viel Spaß beim Austauschen… 🙂

Vielen Dank, super Anleitung!