Letzte Aktualisierung am 21.07.2020, 14:07:26 Uhr

Bereits mit Windows Server 2008 hat Microsoft sogenannte Managed Service Accounts (MSA) eingeführt. Dabei war zu beachten, dass ein MSA genau einem Server zugeordnet werden konnte. Bei größeren Umgebungen führte das dazu, dass nach kürzester Zeit sehr viele MSA vorhanden waren. Mit Windows Server 2012 hat Microsoft dazu gelernt und die Group Managed Service Accounts (GMSA) eingeführt. Wie das erste Wort „Group (Gruppe“ schon verrät, ist es nun möglich einen MSA an eine Gruppe von Computer zu verknüpfen. Grundsätzlich können alle Vorgänge für einen GMSA nur über die Powershell durchgeführt werden.

Bereitstellen eines Group Managed Service Accounts

Vorrausetzung ist, dass mindesten ein Domain Controller (DC) auf Basis Von Windows Server 2012 oder höher im Netzwerk vorhanden ist. Grundsätzlich können GMSA’s nur auf Windows 8 bzw. Server 2012 oder höher benutzt werden. Das ist einfach vorgegeben.

Auf dem DC welcher unter Windows Server 2012R2 läuft, starten wir die PowerShell als „Administrator“.

Dort geben wir folgende Befehle ein:

PS C:\> Get-KdsRootKey

AttributeOfWrongFormat :

KeyValue : {250, 249, 133, 145...}

EffectiveTime : 01.09.2015 14:21:30

CreationTime : 01.09.2015 14:21:30

IsFormatValid : True

DomainController : CN=WIN-VONG5FK65QT,OU=Domain Controllers,DC=x,DC=y,DC=z

ServerConfiguration : Microsoft.KeyDistributionService.Cmdlets.KdsServerConfiguration

KeyId : 7e2ef3a4-1bda-2f8b-5199-d8ec94c78f96

VersionNumber : 1

In meinen Fall existiert solch ein „RootKey“ bereits. Bei einer frischen Installation ist dieser nicht vorhanden und kann mit diesem Befehl erzeugt werden:

Add-KDSRootKey –EffectiveImmediately

Je nach Größe des Active Directory und Anzahl der DCs kann es bis zu 10 Stunden dauern, bis alle anderen DCs bereit sind auf GMSA Anfragen zu antworten.

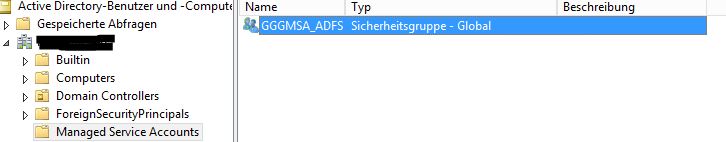

Da ich grundsätzlich alle Zugriffsberechtigungen über Gruppen abbilde, erzeuge ich im Snapin „Active Directory-Benutzer und -Computer“ in der Organisationseinheit „Managed Service Accounts“ eine Sicherheitsgruppe. Diese erhält den Namen „GGGMSA_ADFS“ (Global Group Group Managed Service Account _ Servicename).

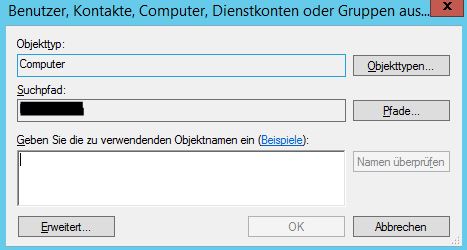

Mitglied dieser Gruppe werden alle Computerkonten, die später den GMSA nutzen sollen/dürfen/müssen. Die Gruppe mit einem Doppelklick öffnen, in den Reiter „Mitglieder“ wechseln und auf „Hinzufügen“ klicken. Bei Objekttyp nicht vergessen, den Haken bei Computer zu setzen, sonst findet man nichts. 🙂

Nun wechseln wir wieder in die PowerShell und legen den eigentlichen gMSA an:

New-ADServiceAccount GMSA-ADFS -DNSHostName adfs.x.y.z -PrincipalsAllowedToRetrieveManagedPassword "GGGMSA_ADFS" -ManagedPasswordIntervalInDays 30

Hier kommt die zuvor angelegte Gruppe wieder ins Spiel. Der Parameter „ManagedPasswordIntervalInDays“ gibt an, nach wie vielen Tagen das Passwort automatisch geändert werden soll.

Bevor man den gMSA auf den gewünschten Servern nutzen kann, muss dieser neugestartet werden damit die neue Gruppenzugehörigkeit übernommen wird. Danach startet man eine PowerShell (wieder als Administrator) und gibt folgende Befehle ein:

Install-AdServiceAccount GMSA-ADFS Test-AdServiceAccount GMSA-ADFS

Das Konto kann jetzt wie der Name verrät kann dieser gMSA nun bei der Installation der Rolle „ADFS“ genutzt werden.

Natürlich lässt sich ein gMSA auch für einen Dienst auswählen und nutzen.

Im Detail könnt ihr alles nochmal im Blog von Premier Field Engineering (PFE) nachlesen.

[…] Wydler – Group Managed Service Accounts […]