Letzte Aktualisierung am 27.12.2020, 21:12:52 Uhr

Die Microsoft Active Directory Verbunddienste (Active Directory Federation Service) gewinnen immer mehr an Bedeutung. Was Active Directory Federation Service (AD FS) ist und wie es funktioniert, kann hier nochmals in Ruhe nachgelesen werden.

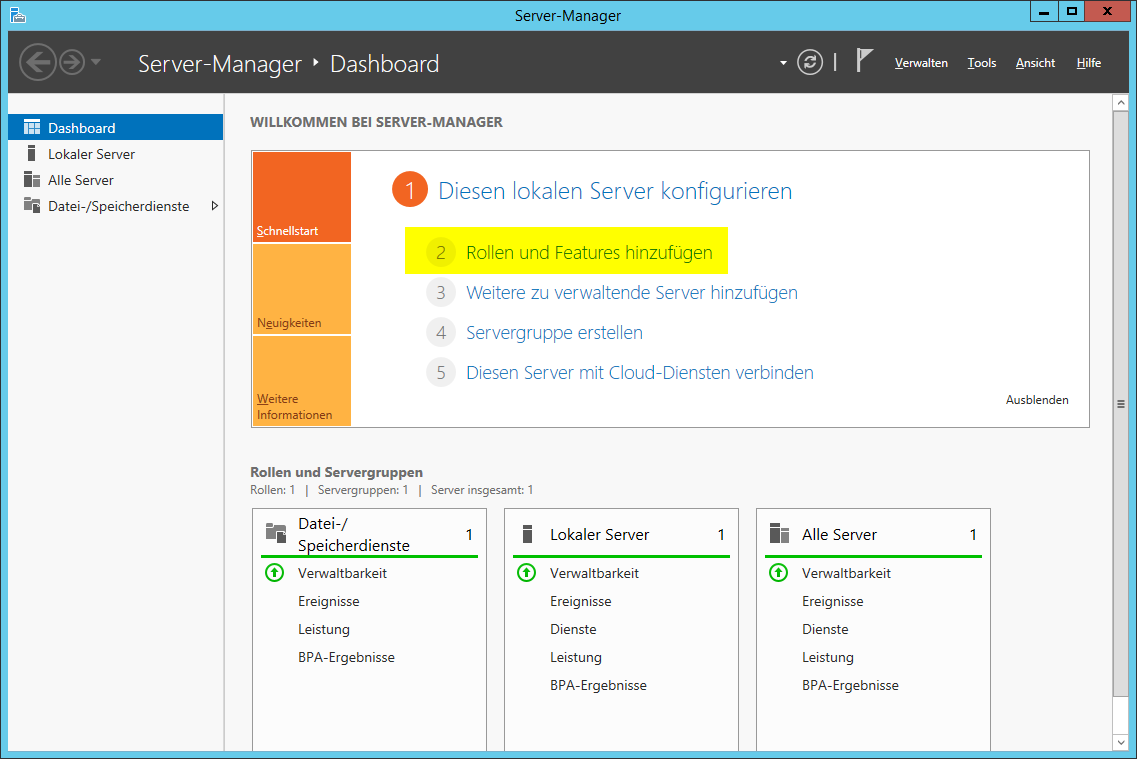

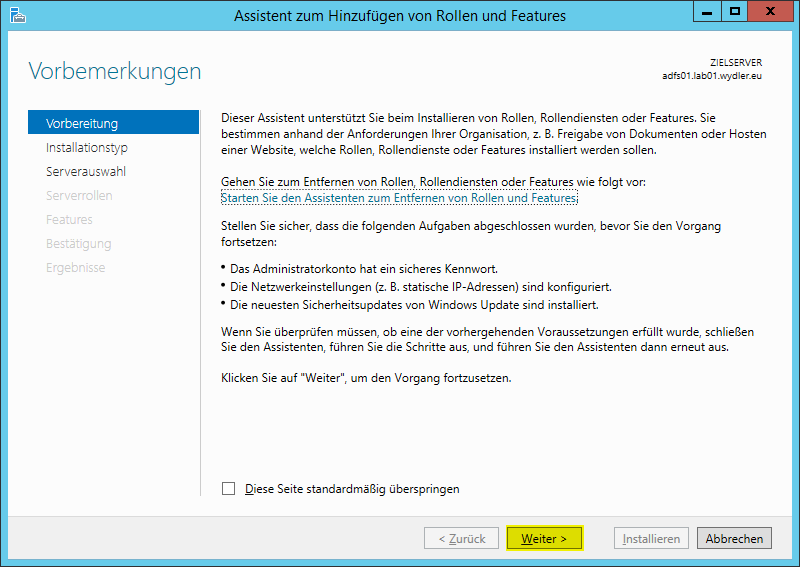

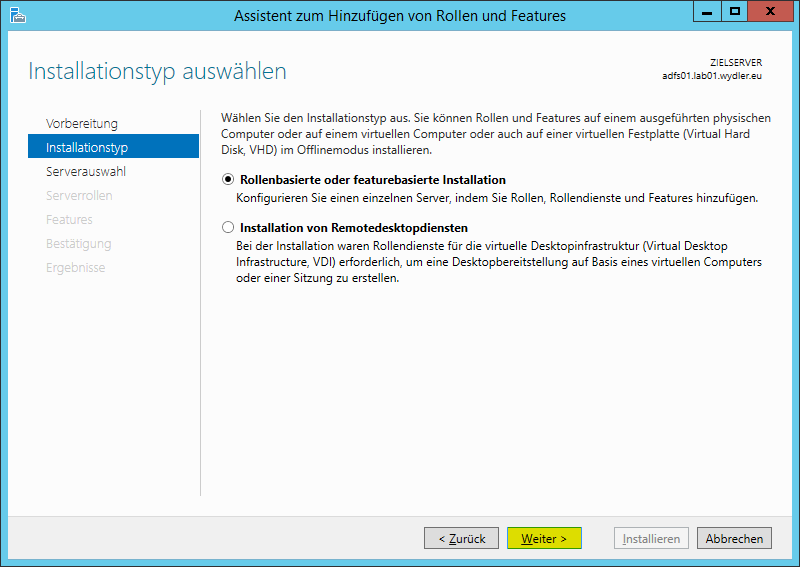

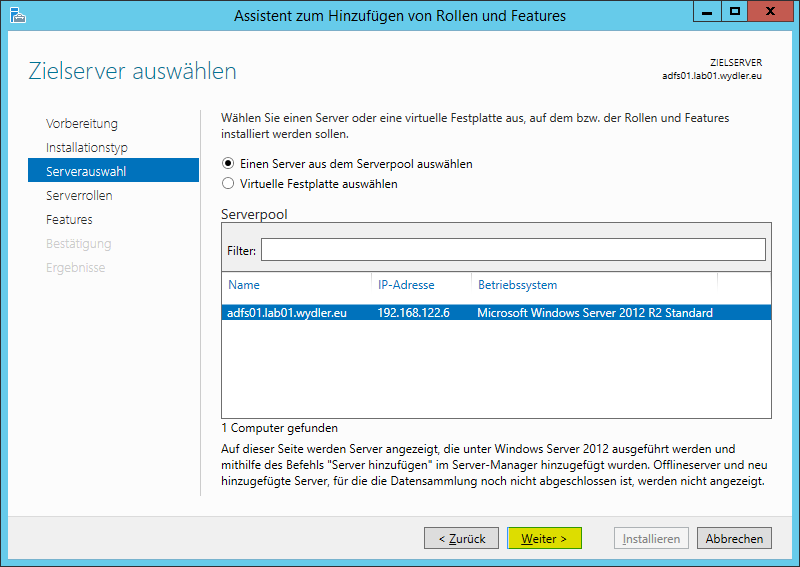

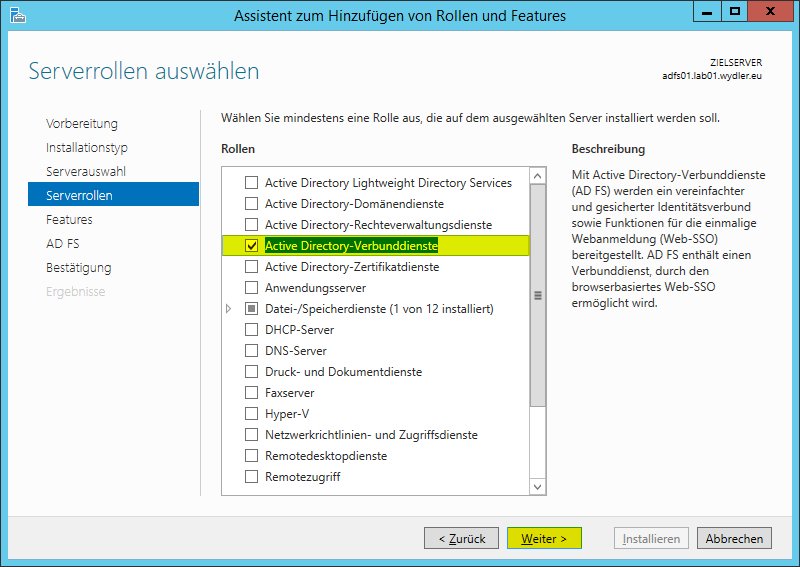

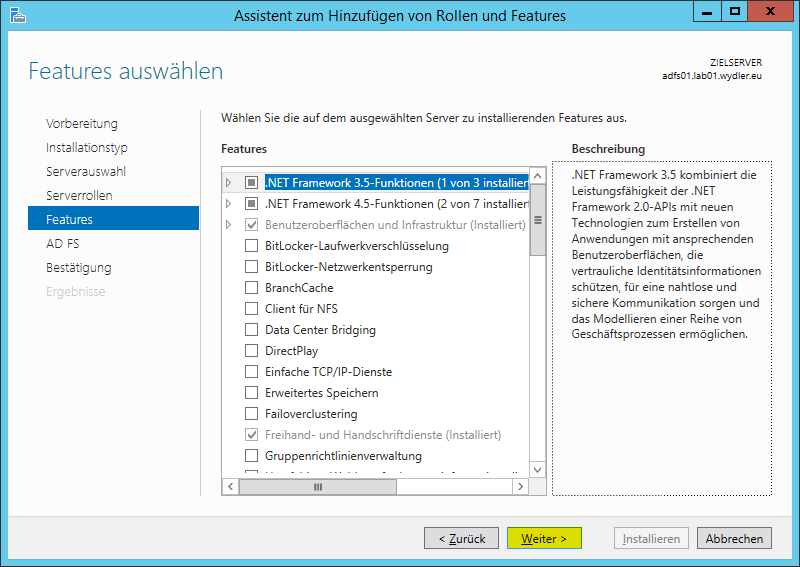

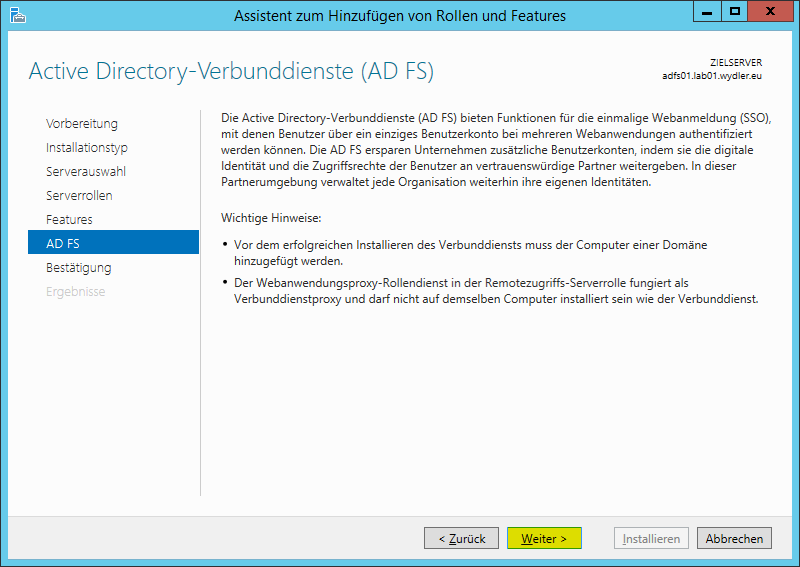

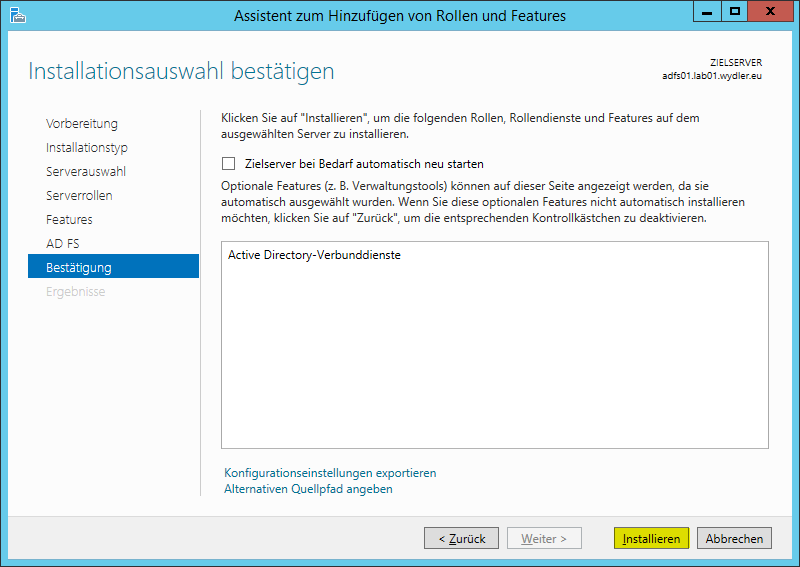

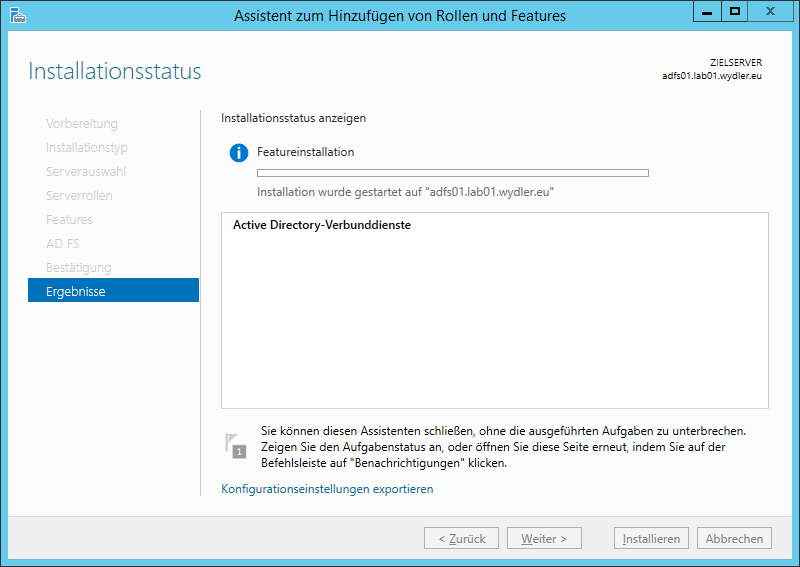

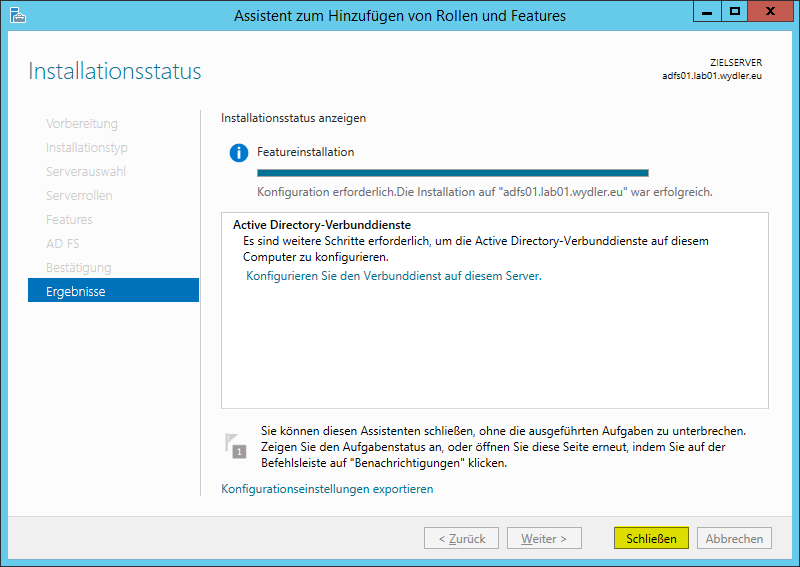

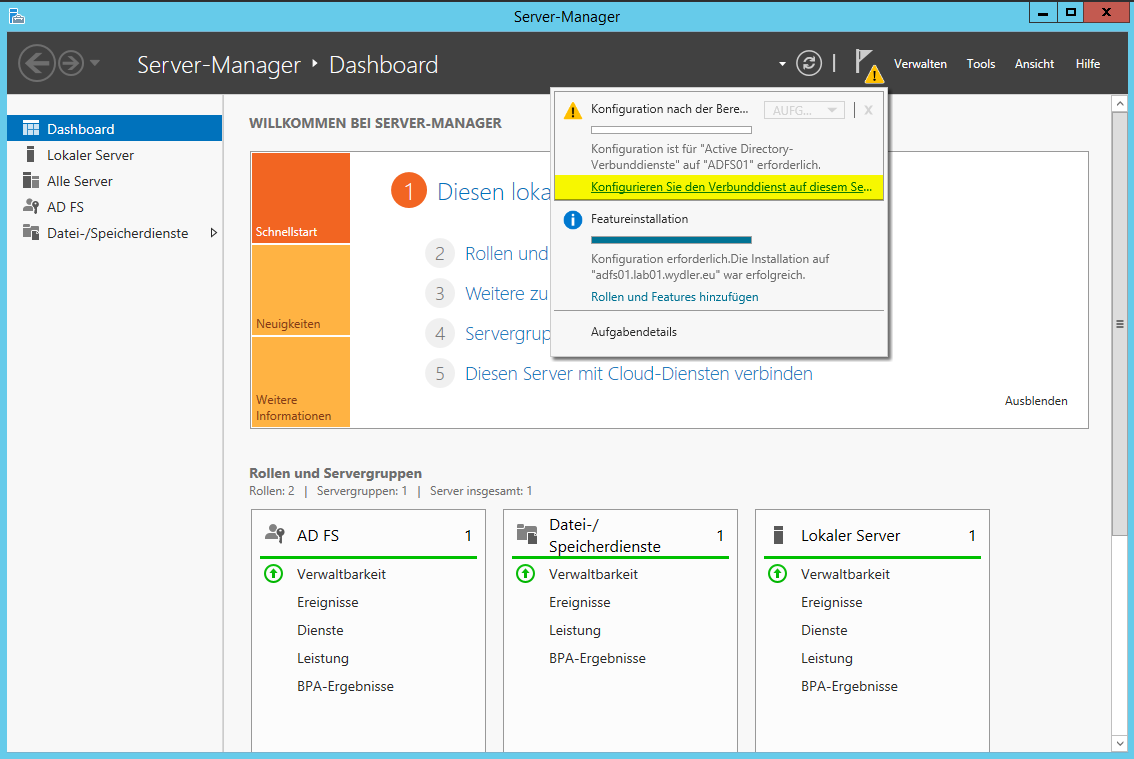

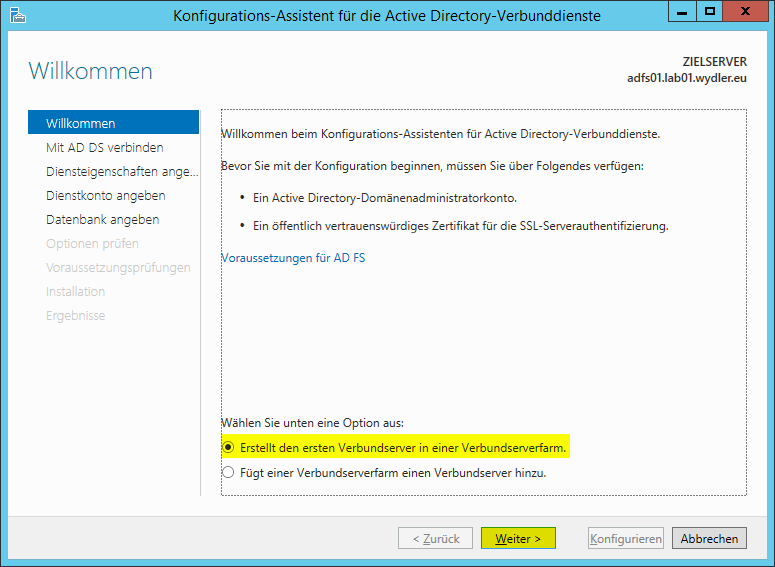

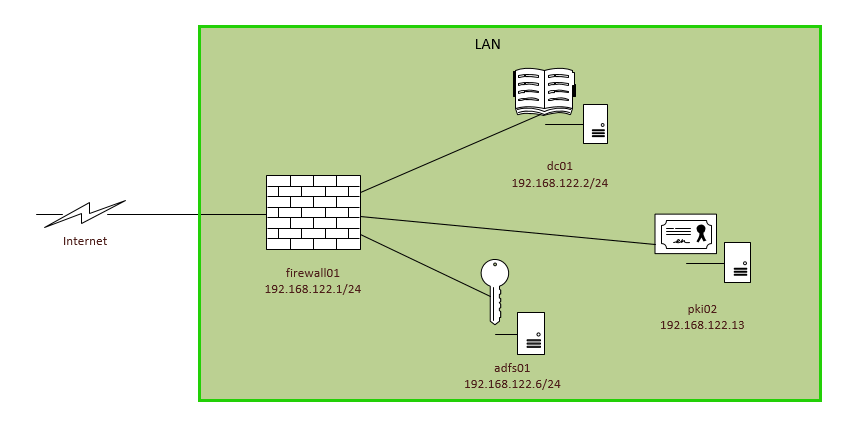

In diesem Artikel geht es um die Installation und Grundkonfiguration AD FS. Der Testaufbau sieht wie folgt aus:

Alle drei Server laufen mit Windows Server 2012R2 Standard (Patchstand September 2016). Die VM adfs01 und pki02 sind jeweils Mitglied der Domäne „lab01.wydler.eu“. Der Domain Controller ist bereits installiert und eingerichtet. Daher gehe ich darauf nicht mehr ein. Der Server pki02 ist eine Zwischenzertifizierungsstelle, welche ins Active Directory integriert ist. Alle benötigen Zertifikate werde von dieser ausgestellt. Es können natürlich auch gekaufte Zertifikate verwendet werden.

.

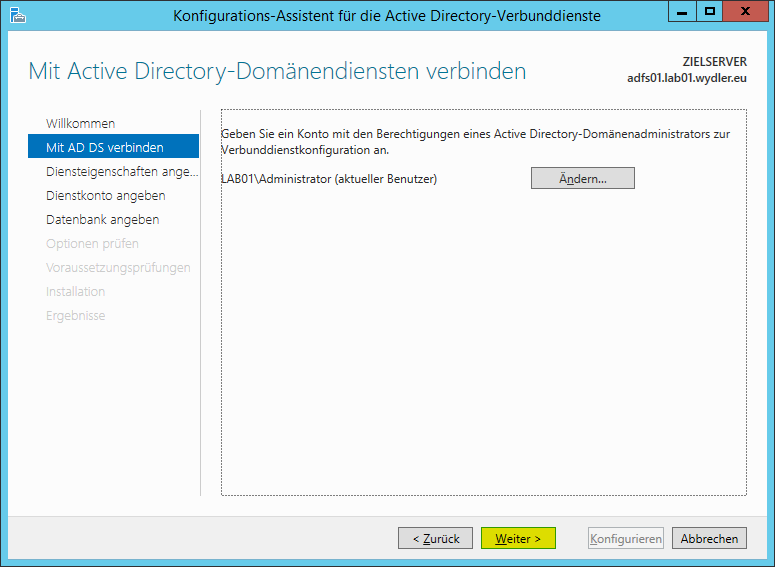

Ich nutze hier der Einfachheit den Domänen-Admin. Das kann natürlich auch ein anderer Benutzer sein, welcher ausreichend Rechte hat.

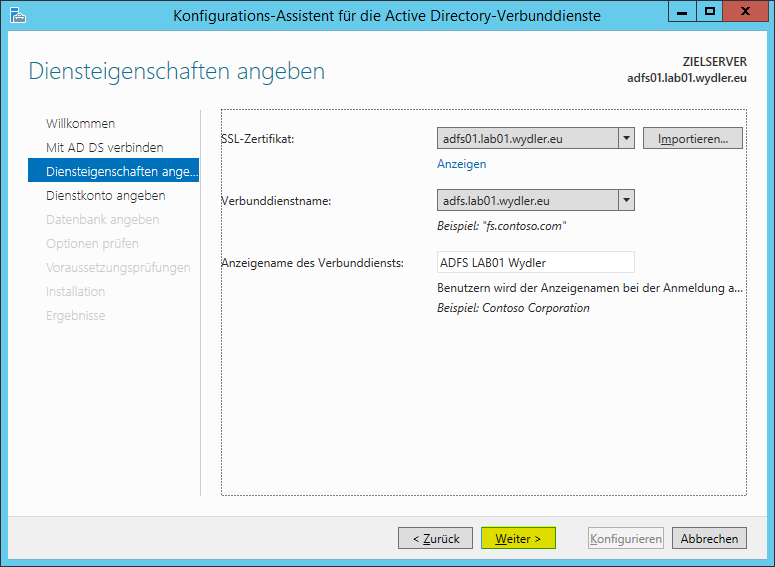

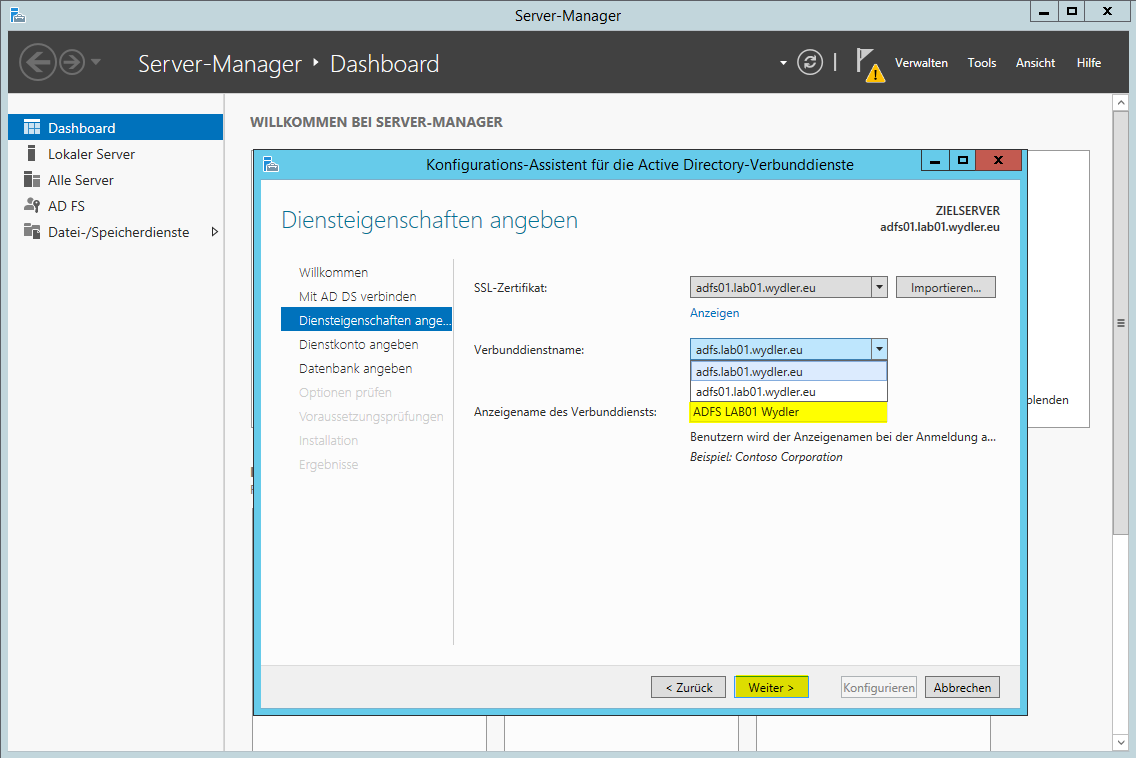

Beim Ausstellen des Zertifikats habe ich als DNS-Namen den FQDN des Servers (adfs01.lab01.wydler.eu) und adfs.lab01.wydler.eu angegeben. Wird in naher Zukunft die ADFS-Rolle auf einen neuen Server mit Windows Server 2016 umgezogen, so wird einfach der CNAME-Eintrag im DNS-Server umkonfiguriert. Wer sich für den neutralen DNS-Namen entscheidet, muss im DNS-Server noch einen CNAME-Eintrag mit dem Namen adfs.lab01.wydler.eu auf den A-Eintrag adfs01.lab01.wydler.eu hinzufügen. Der Anzeigename kann nach Abschluss der Ersteinrichtung jederzeit über die PowerShell angepasst werden.

Die PowerShell muss als Administrator auf dem Server gestartet werden. Anschließend den unten aufgeführten Befehl eingeben.

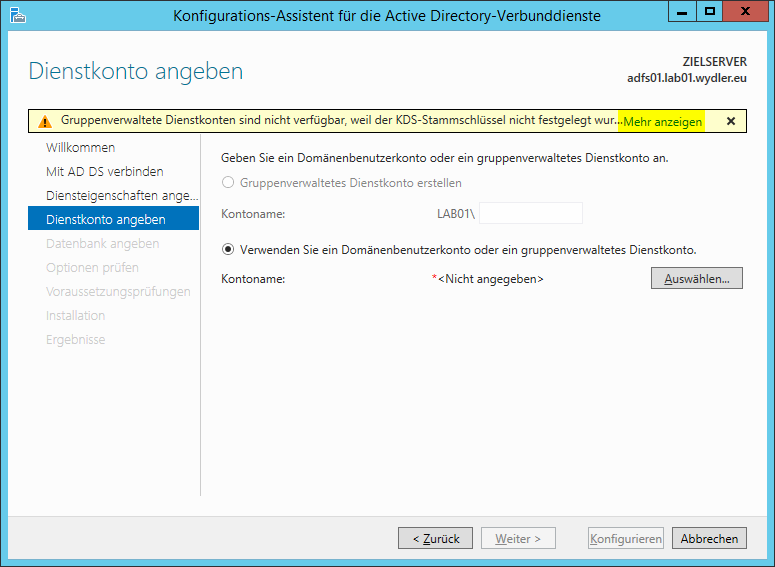

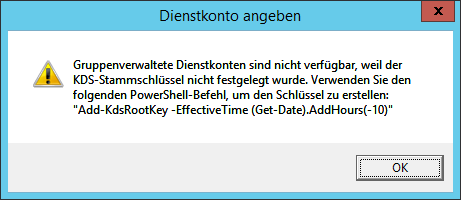

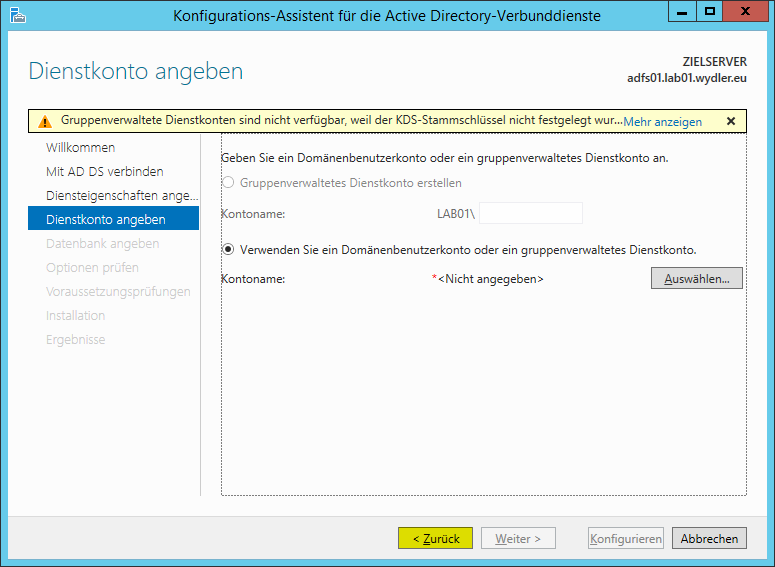

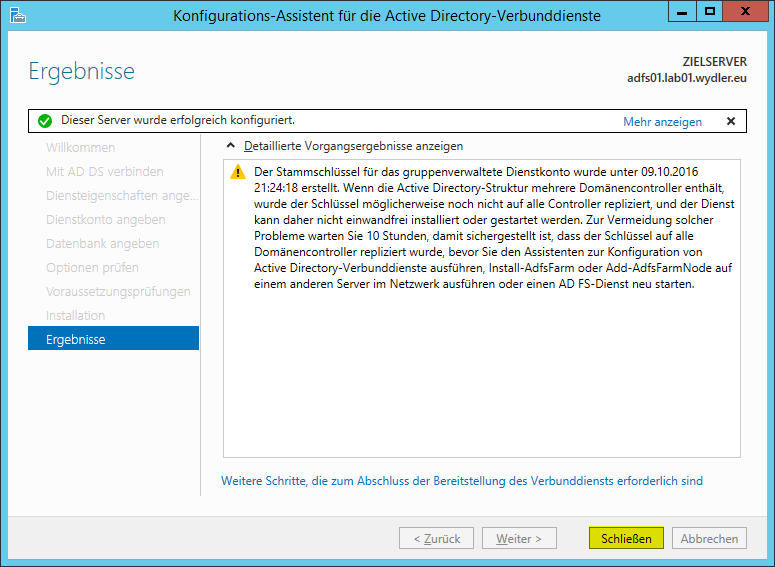

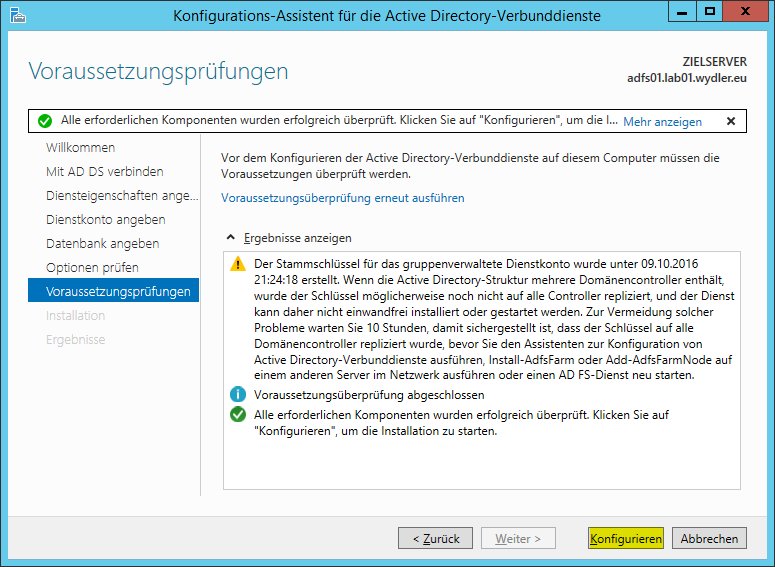

In Testumgebungen oder bei nur einem Domain Controller klicke ich auf „Konfigurieren. In Produktivumgebungen auf jeden Fall die 10 Stunden verstreichen lassen.

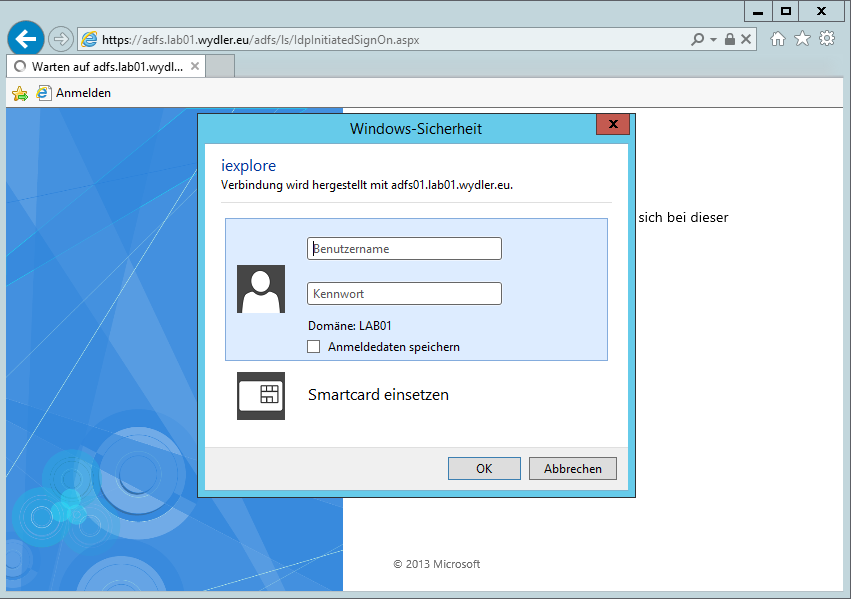

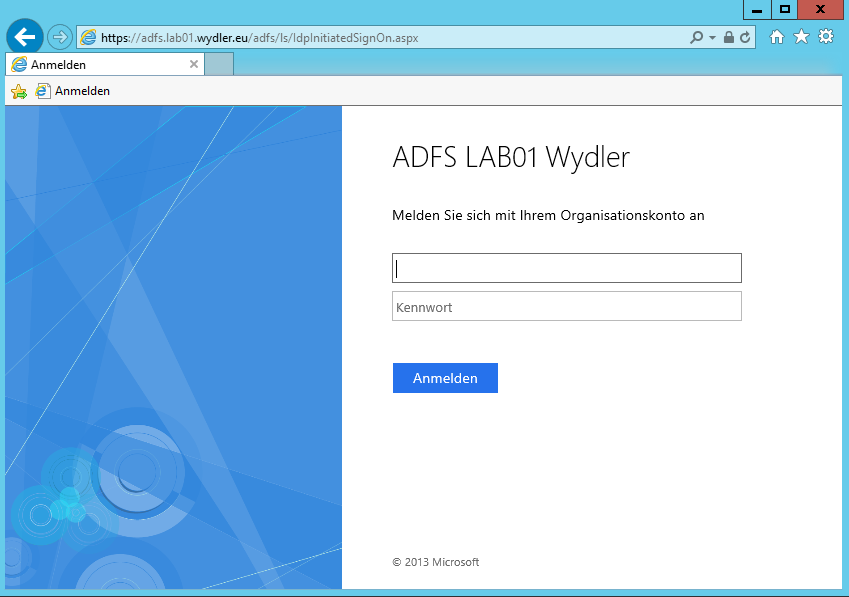

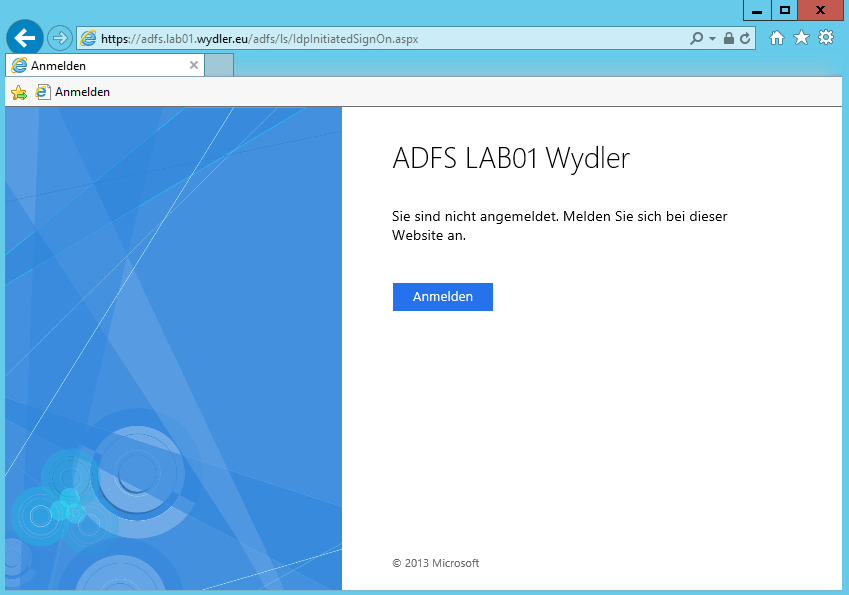

Der erste Funktionstest

Einen Browser auf dem Server mit der ADFS-Rolle oder auf einem Client im lokalen Netzwerk starten. Die Adresse lautet: https://adfs.lab01.wydler.eu/adfs/ls/IdpInitiatedSignOn.aspx

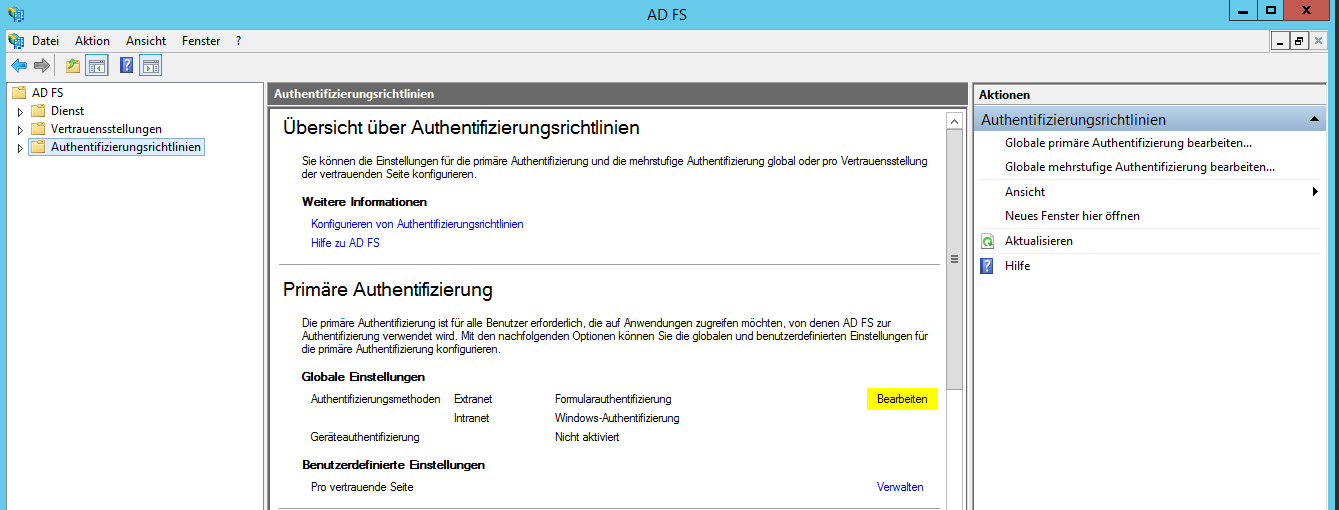

Statt dem Dialogfenster kann auch ein Formular angezeigt werden. Was meinem Geschmack nach einfach besser aussieht. Um dies für das Intranet zu aktiveren, muss in der AD FS-Verwaltung folgende Option konfiguriert werden.

Anschließend nochmals im Browser die Seite aufrufen/aktualisieren. Nachdem Klick auf die Schaltfläche „Anmelden“ erscheint nun das Formular. Wichtig vor den Benutzernamen muss die Domäne in Form des NetBIOS-Name angegeben werden (Beispiel: lab01\max.mustermann).

Somit sind die Microsoft Active Directory Verbunddienste startklar, um z.B. die Authentifizierung von Exchange OWA/ECP oder SharePoint zu übernehmen. Dazu mehr in einem eigenen Artikel.