Inhaltsverzeichnis

Letzte Aktualisierung am 27.12.2020, 21:12:12 Uhr

Der Web Applikation Proxy (Webanwendungsproxy) gewinnt immer mehr an Bedeutung. Zwar genießt der Microsoft TMG 2010 noch mit 2020 Extended Support aber die Zeit läuft. Man sollte sich rechtzeitig Gedanken machen, wie dieser äquivalent ersetzt werden kann. Für den Web Applikation Proxy (WAP) muss ein ADFS-Server im LAN erforderlich. Denn der WAP ist einfach gesagt, ein HTTPS Reverse Proxy welcher die Anfragen aus dem Internet bei sich terminiert und eine neue Verbindung zum eigentlichen Backend-Server aufbaut. In dieser Kombination stellen beide Anwendungen eine echte Alternative dar um auch zukünftig Exchange-, SharePoint-, RDS- und S4B-Server sicher im Internet zu veröffentlichen.

Für die Installation der WAP-Server erfolgt auf einem separaten Server. Denn der Dienst kommuniziert über TCP-Port 443 (SSL). Ruft man eine SSL-Seite ausversehen mit HTTP auf, erfolgt keine automatische Weiterleitung auf HTTPS. Diese Funktion hat Microsoft laut meinen Informationen mit Windows Server 2016 hinzugefügt. Werde ich zur gegebenen Zeit noch prüfen.

Vorab muss man sich über das Design Gedanken machen. Soll der WAP-Server in der DMZ oder im LAN stehen?! Auf den ersten Blick gehört der Server in eine DMZ. Nutzt man ausschließlich bei der Vorauthentifizierung „Passtrough“ steht dem Gedanken nichts im Weg. Somit wird die Anfrage direkt an den Backend-Server weitergegeben. Soll die Vorauthentifizierung durch ADFS erfolgen, so gibt es zwei Möglichkeiten: Claims oder Kerberos.

Bei Variante a) kann der WAP-Server ebenfalls in der DMZ stehen. Da bei dieser Variante sogenannte Security Tokens genutzt werden. Dies muss aber von den Anwendungen im Backend (LAN) aber auch unterstützt werden.

Bei Variante b) muss der WAP-Server Mitglied der Domäne sein. Denn es wird mit Hilfe von ServicePrinicalName (SPN) und Delegierungen auf dem Computerkonten des WAPs wird die erfolgreiche Anmeldung an die Backend-Anwendung durchgereicht. Nun kann man zwischen Pest und Cholera wählen. Stelle ich den WAP-Server in die DMZ muss ich entsprechende Löcher in die Firewall bohren für die Kommunikation mit den Domain Controller(n). Stelle ich den WAP-Server in das LAN muss ich keine Löcher bohren. Muss aber damit Leben, dass der Angreifer evtl. aufs Firmennetzwerk zugreifen kann. Das ist natürlich relativ, da jede IT-Abteilung sein lokales Netzwerk bzw. Server untereinander anders abschirmt.

Nachstehend geht es um eine WAP-Installation in der DMZ ohne Domänen-Mitgliedschaft.

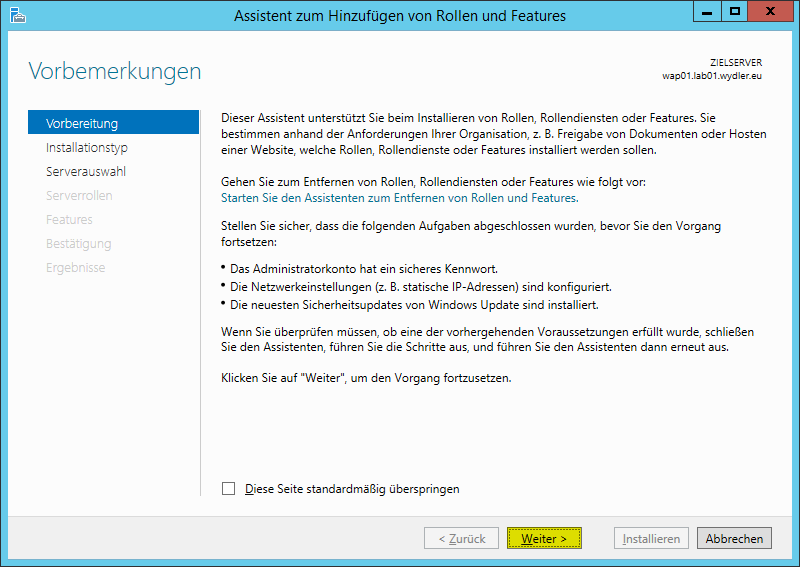

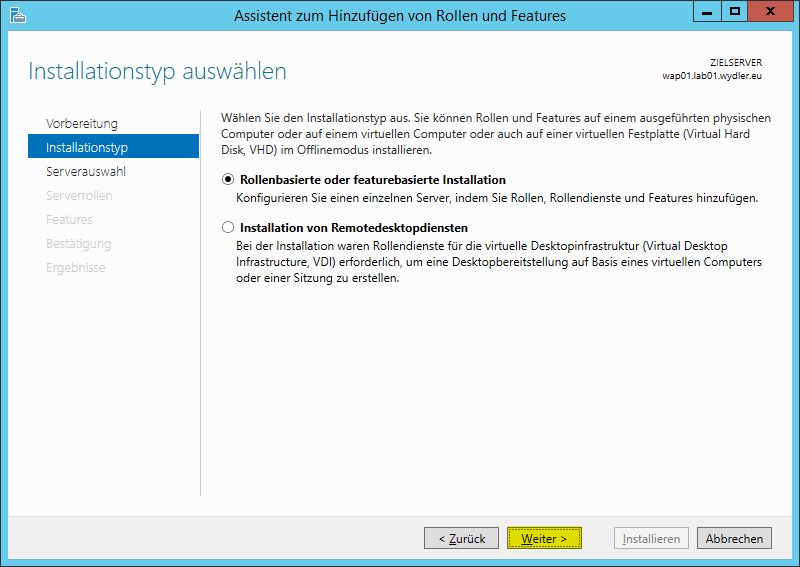

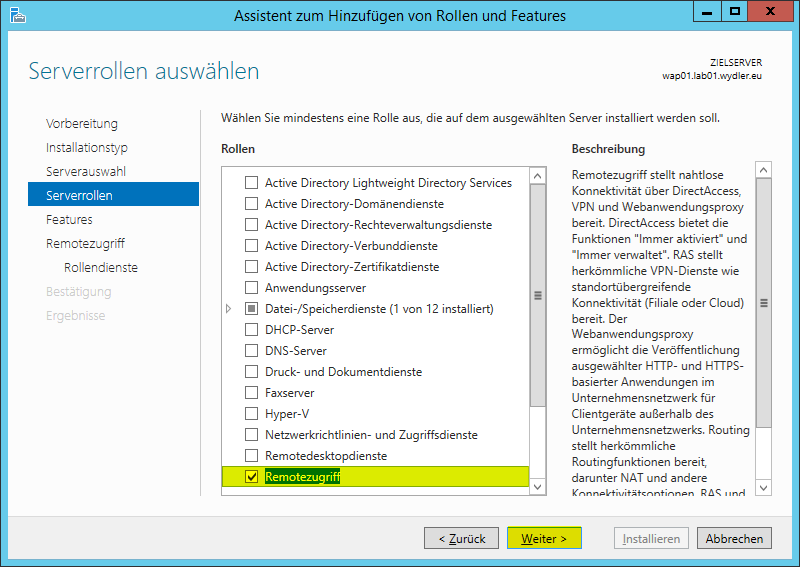

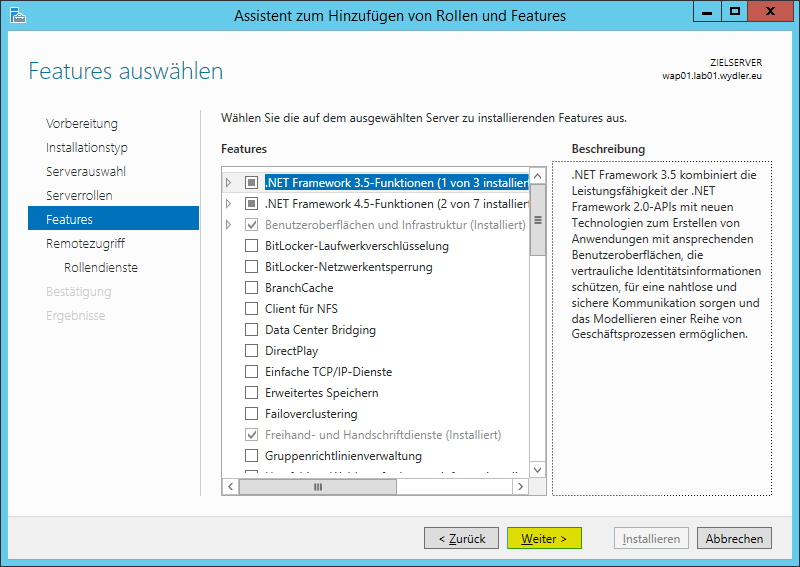

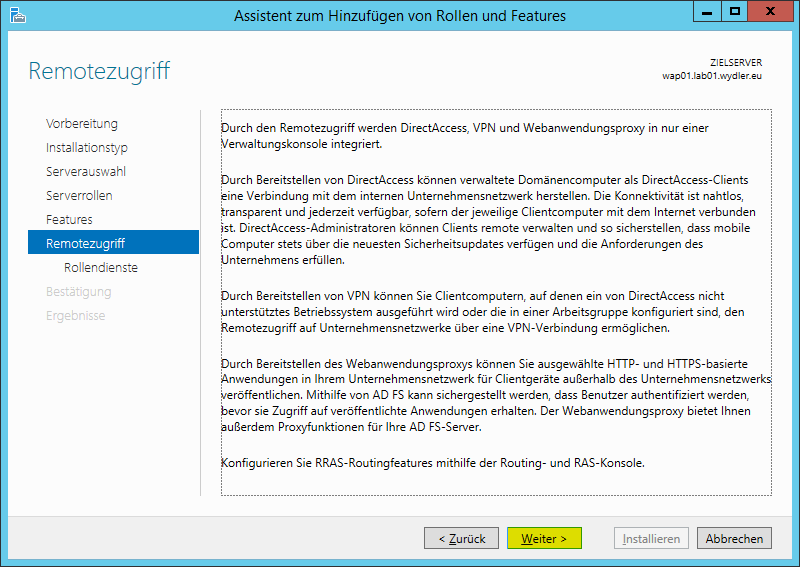

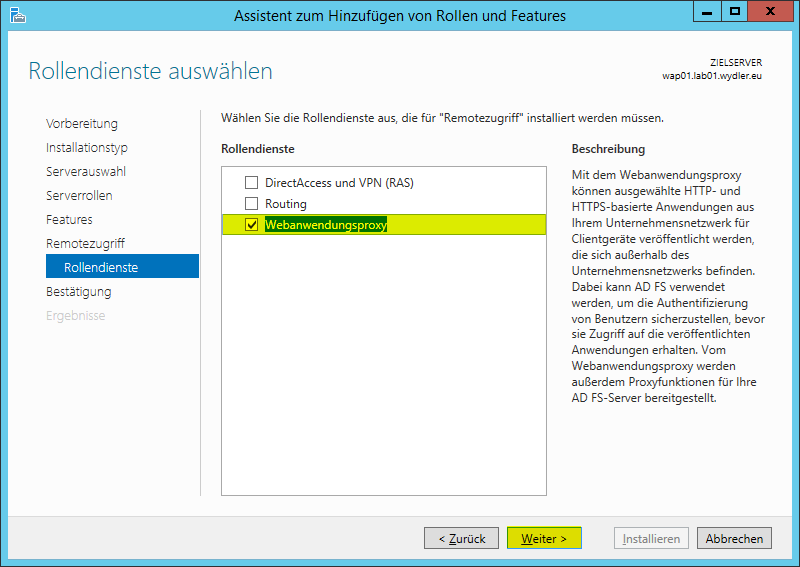

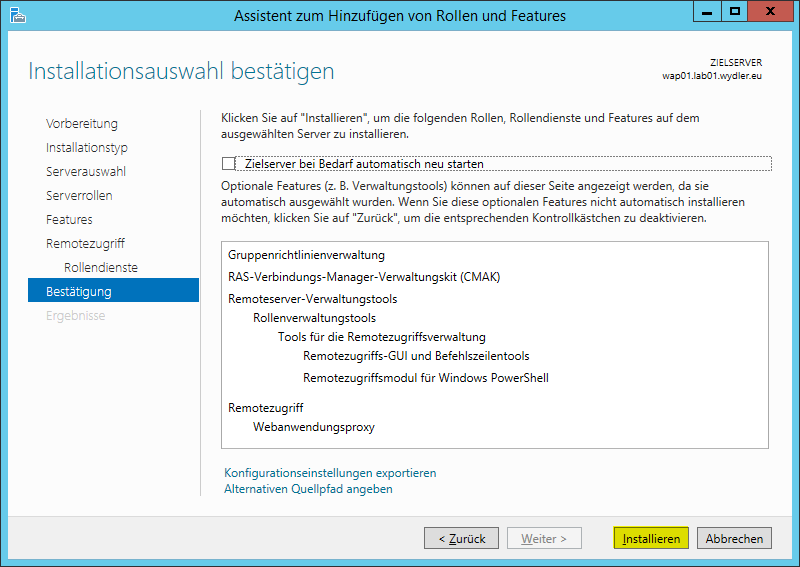

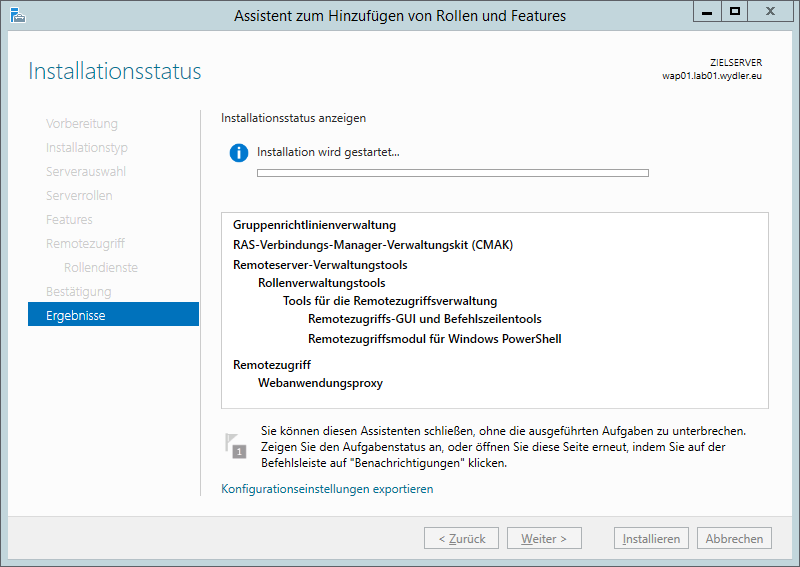

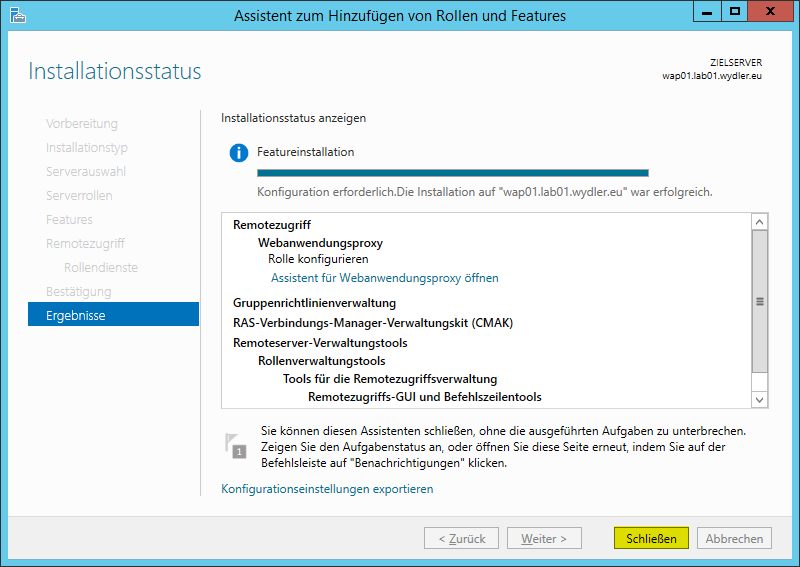

Installation der Rolle Webanwendungsproxy

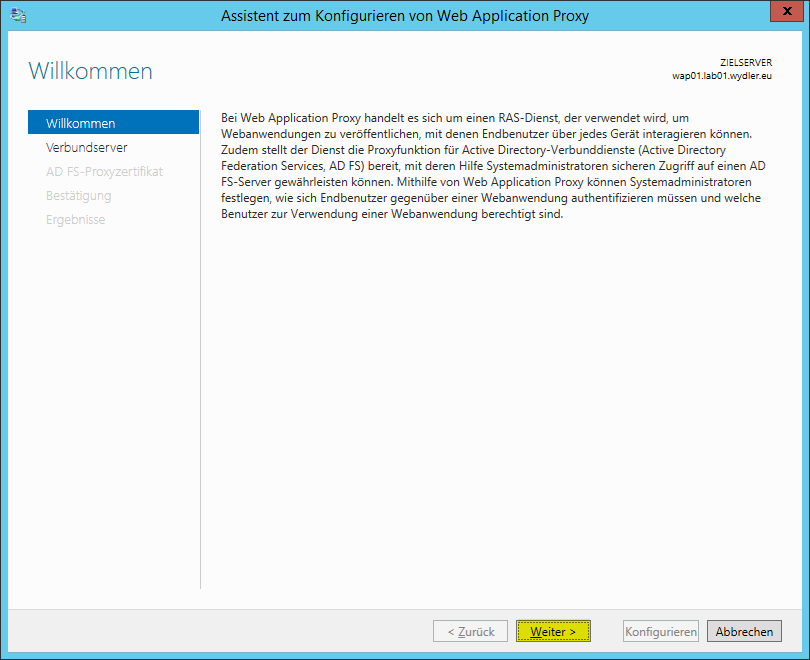

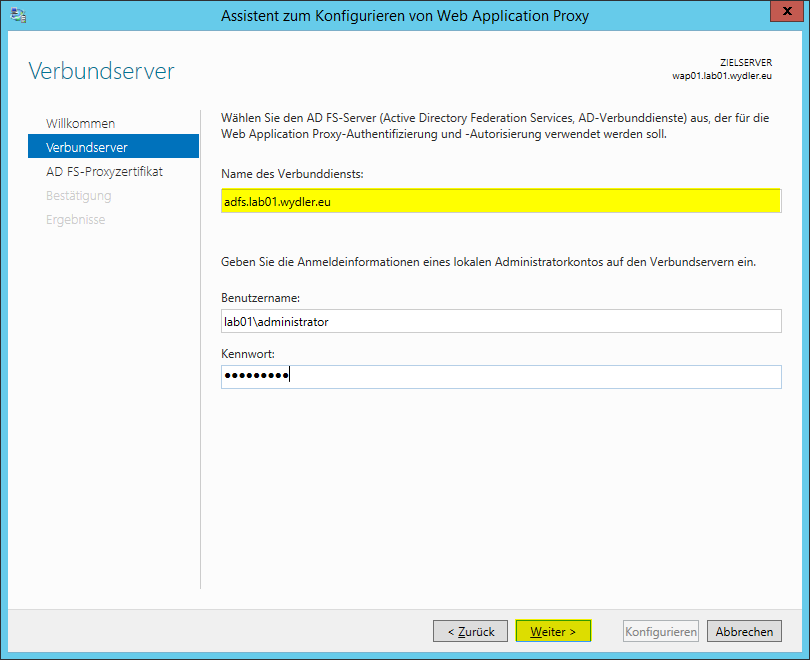

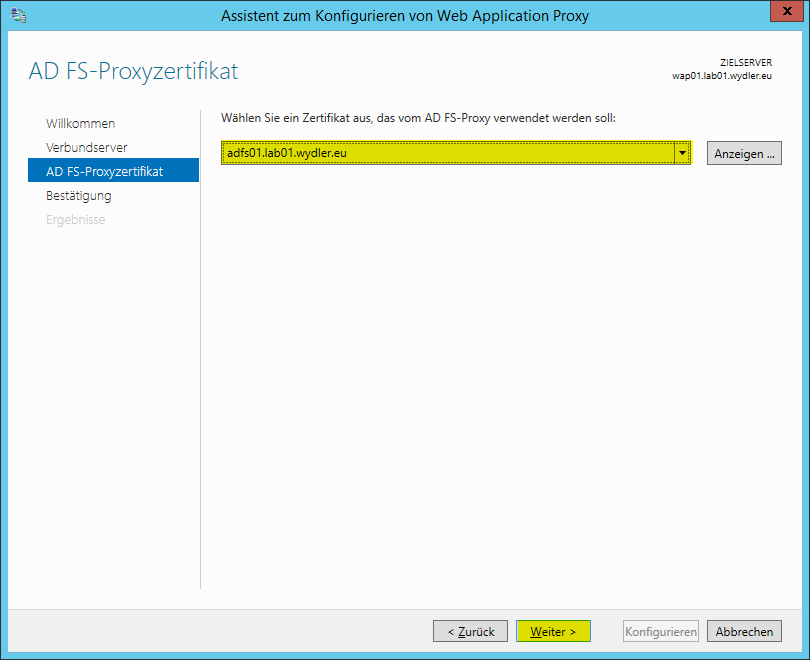

Konfiguration des Webanwendungsproxy

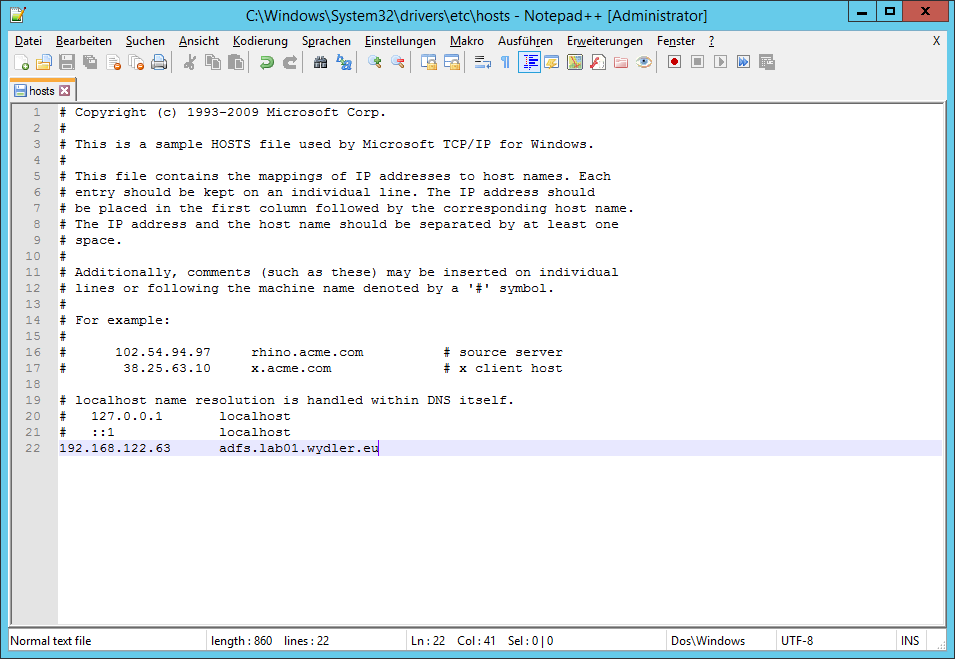

Standardmäßig kann kein Server aus der DMZ auf den DNS-Server im LAN zurückgreifen. Daher wird die HOSTS-Datei erweitert. Diese liegt unter C:\Windows\System32\drivers\etc.

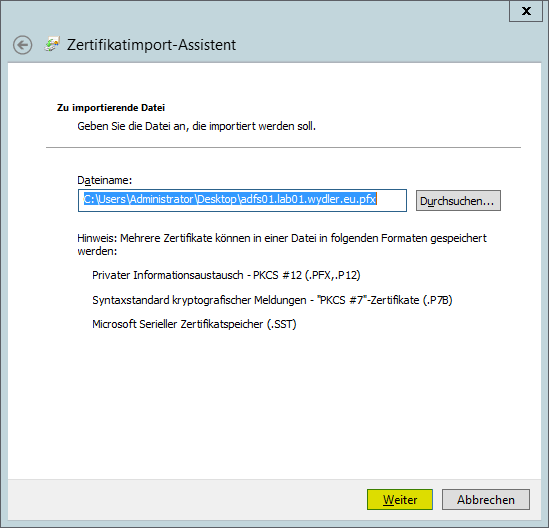

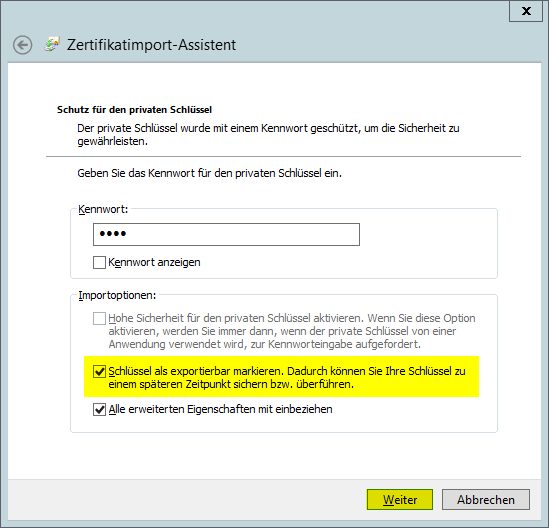

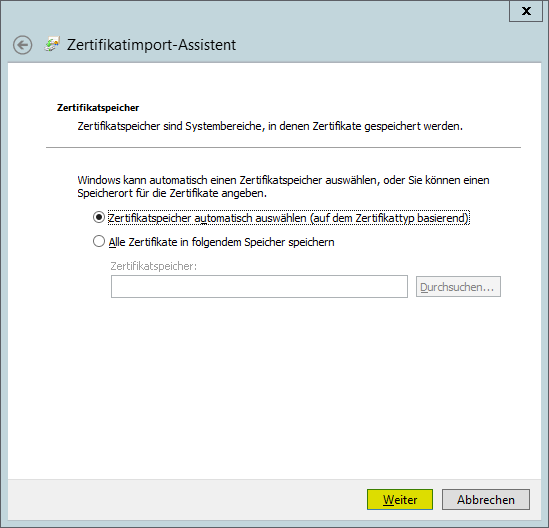

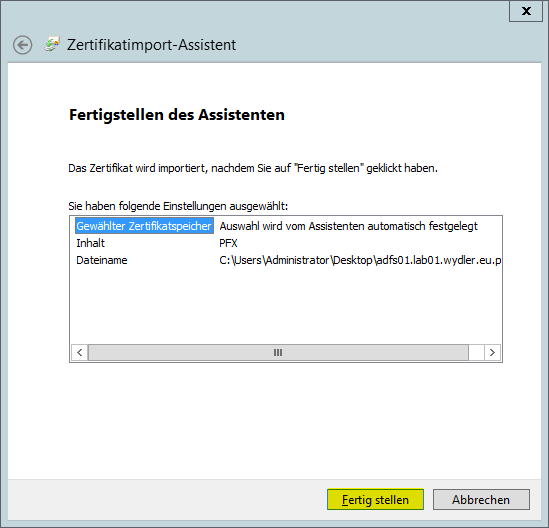

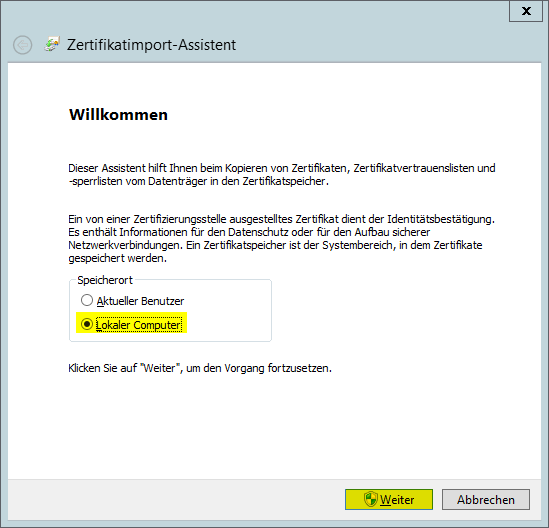

Für die Einrichtung der Kommunikation mit dem ADFS-Server wird dessen Zertifikat inkl. privaten Schlüssel auf dem WAP-Server benötigt. Vor Beginn der Konfiguration der WAP-Rolle muss das Zertifikat in den Zertifikatsspeicher des lokalen Computers (nicht Benutzer) importiert werden. Für den Vorgang sind Administratorrechte notwendig.

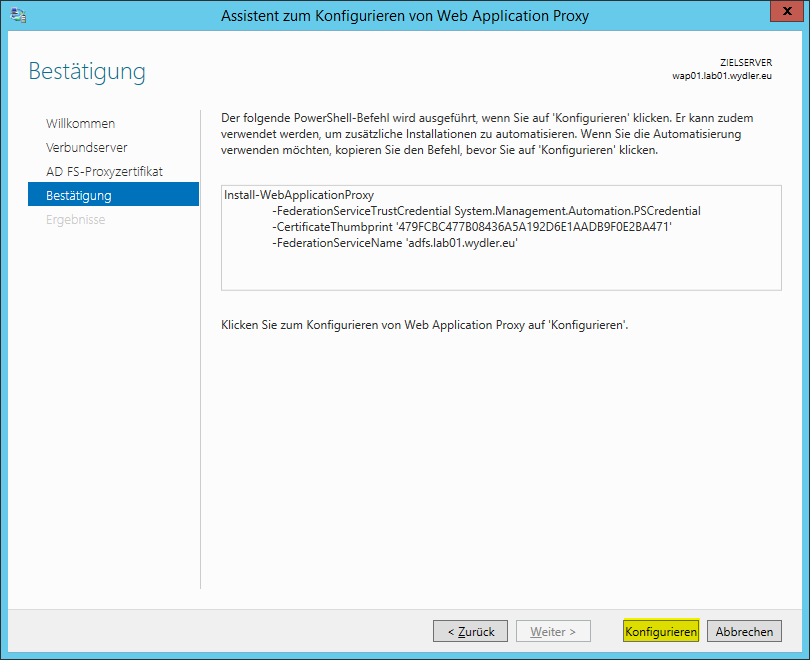

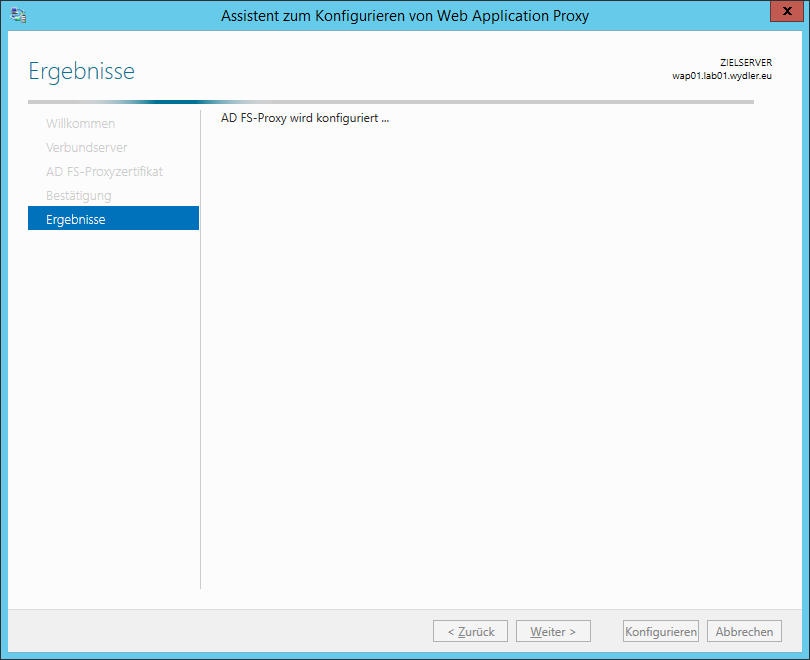

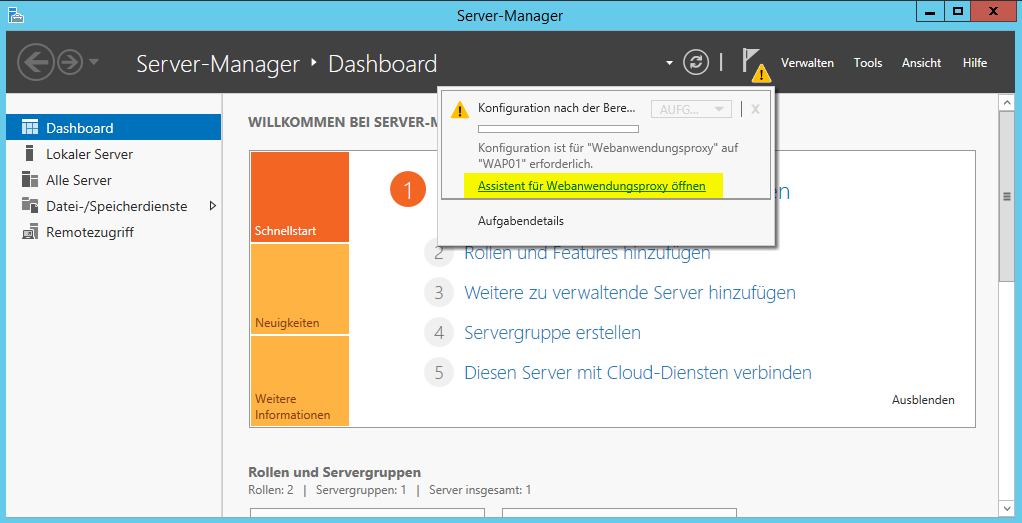

Nun geht es mit der Grundkonfiguration der Rolle weiter.

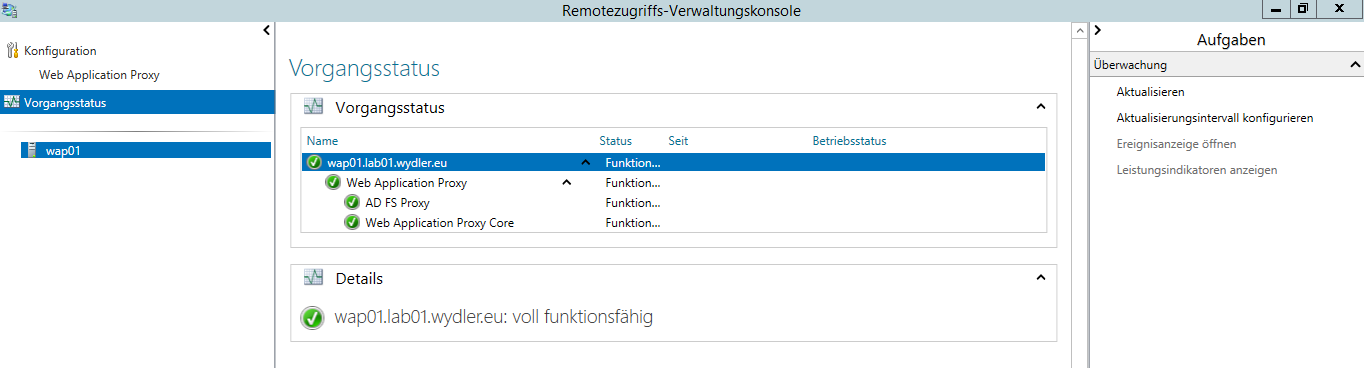

Somit sind die Grundvoraussetzungen für das Veröffentlichen von Anwendungen im Internet geschaffen.