Inhaltsverzeichnis

Letzte Aktualisierung am 11.06.2024, 19:06:44 Uhr

Größter Beliebtheit im Bereich Content Management System (CMS) ist nach wie vor bei WordPress zu finden. aber einer gewissen Anzahl von Nutzern, ist zu überlegen, einen zentralen Verzeichnisdienst anzubinden. Um den Redakteuren weitere Zugangsdaten für einen weiteren Service zu ersparen. Zum anderen um auch den administrativen Aufwand (Anlegen, Passwort vergessen, Benutzer verlässt das Unternehmen, etc.) zu minimieren.

In diesem Artikel beschreibe ich die Anbindung einer WordPress Instanz mit Hilfe von Microsoft AD FS als klassischen IdP über SAML.

Vorbereitungen

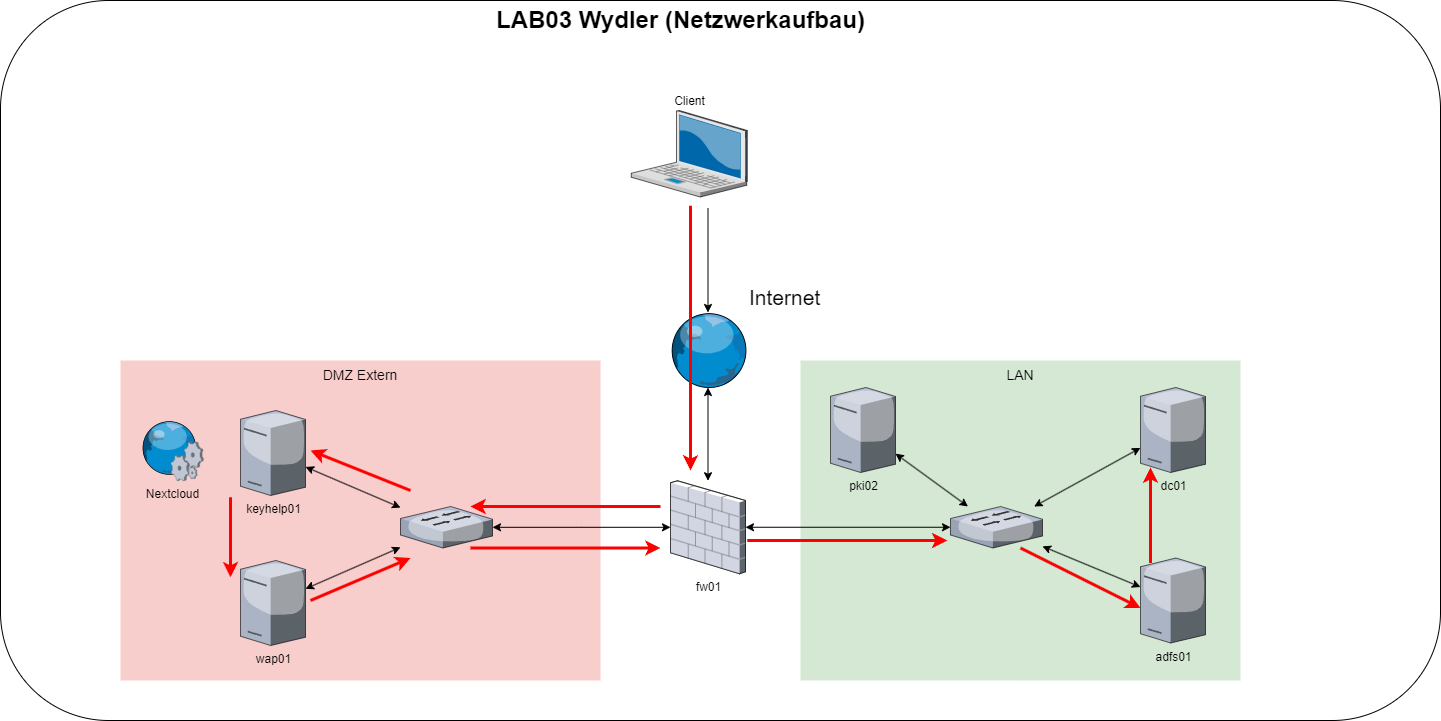

In diesem Artikel setze ich folgende Rahmenbedingungen vor:

- Ein Microsoft Active Directory (AD), welches mindestens einen DC hat.

- Eine Private Key Infrastructure (PKI), um Zertifikate für AD FS bereit zu stellen können.

- Ein Microsoft Active Directory Federation Service (AD FS), dessen Mitglied im AD ist.

- Ein Microsoft Web Application Proxy (WAP) in der DMZ, welcher

- mit dem AD FS verbunden und konfiguriert ist.

- über ein öffentliches Zertifikat für den FQDN des AD FS verfügt.

- Ein Server in der DMZ oder beim Webhoster, auf dem WordPress in der Version 6.5.3 installiert ist.

Nachstehend ein Netzwerkplan:

|

Die schwarze Pfeile sollen die Verbindung darstellen. Die roten Pfeile stellen die Kommunikation der Anmeldung über AD FS dar.

Konfiguration von WordPress

Die UI von WordPress im Browser aufrufen und am Backend mit einem Benutzer anmelden, welcher Mitglied der Gruppe „Administrator“ ist. Dies ist erforderlich um die App sowie Konfiguration vornehmen zu können.

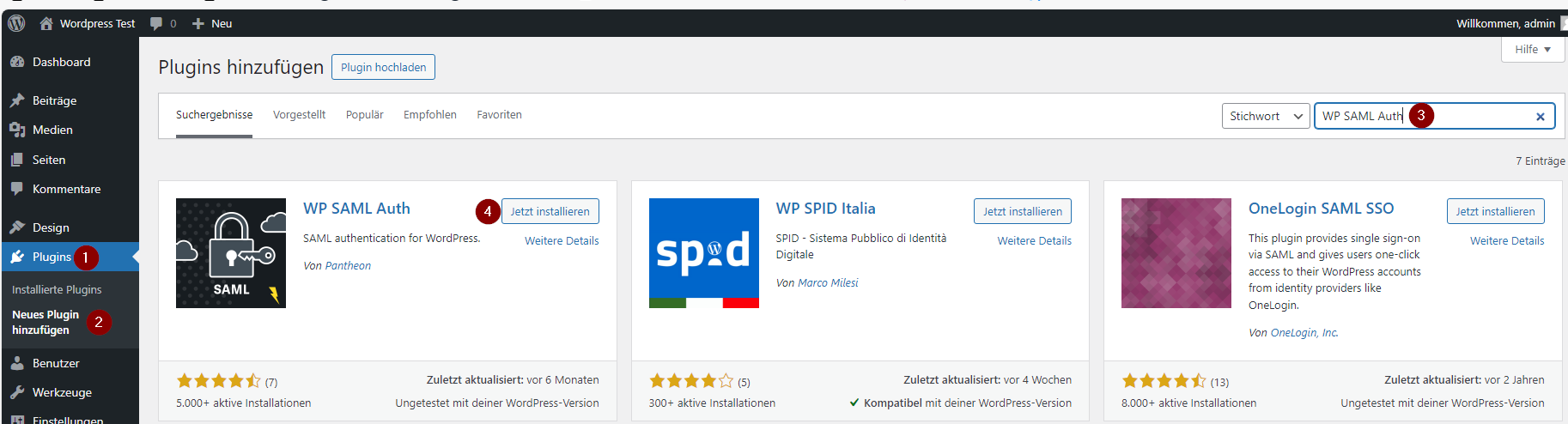

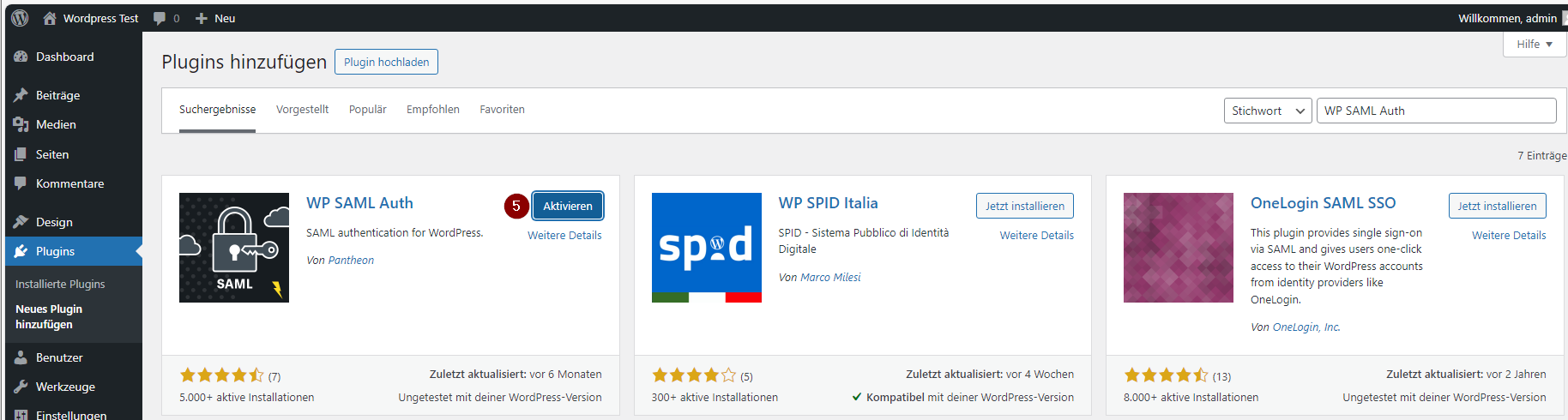

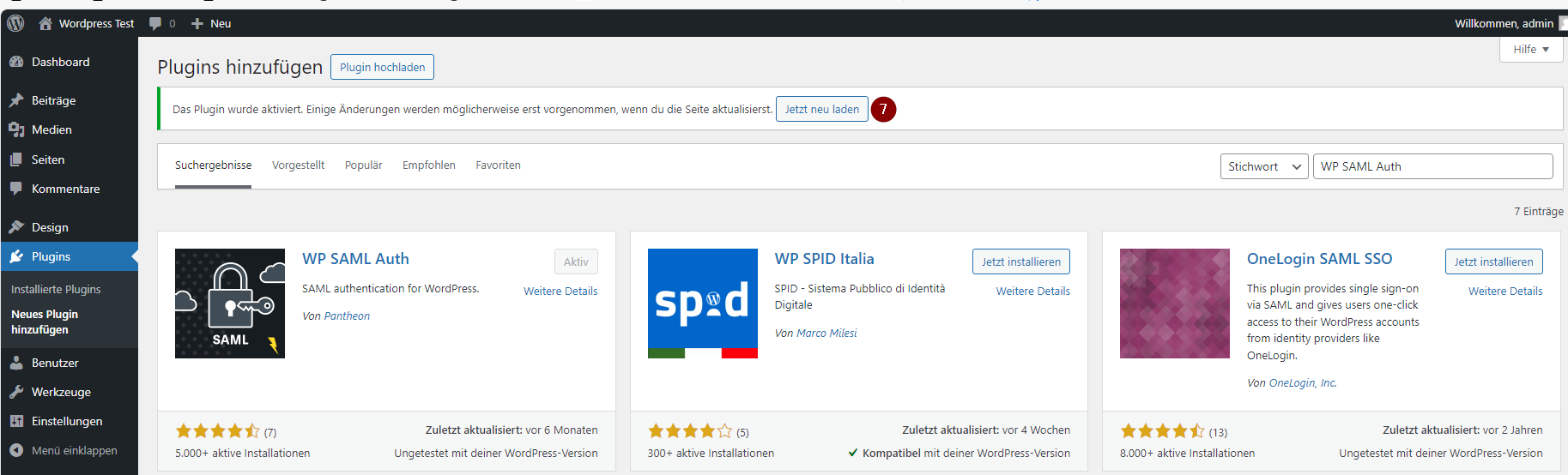

Installation der App

|

|

|

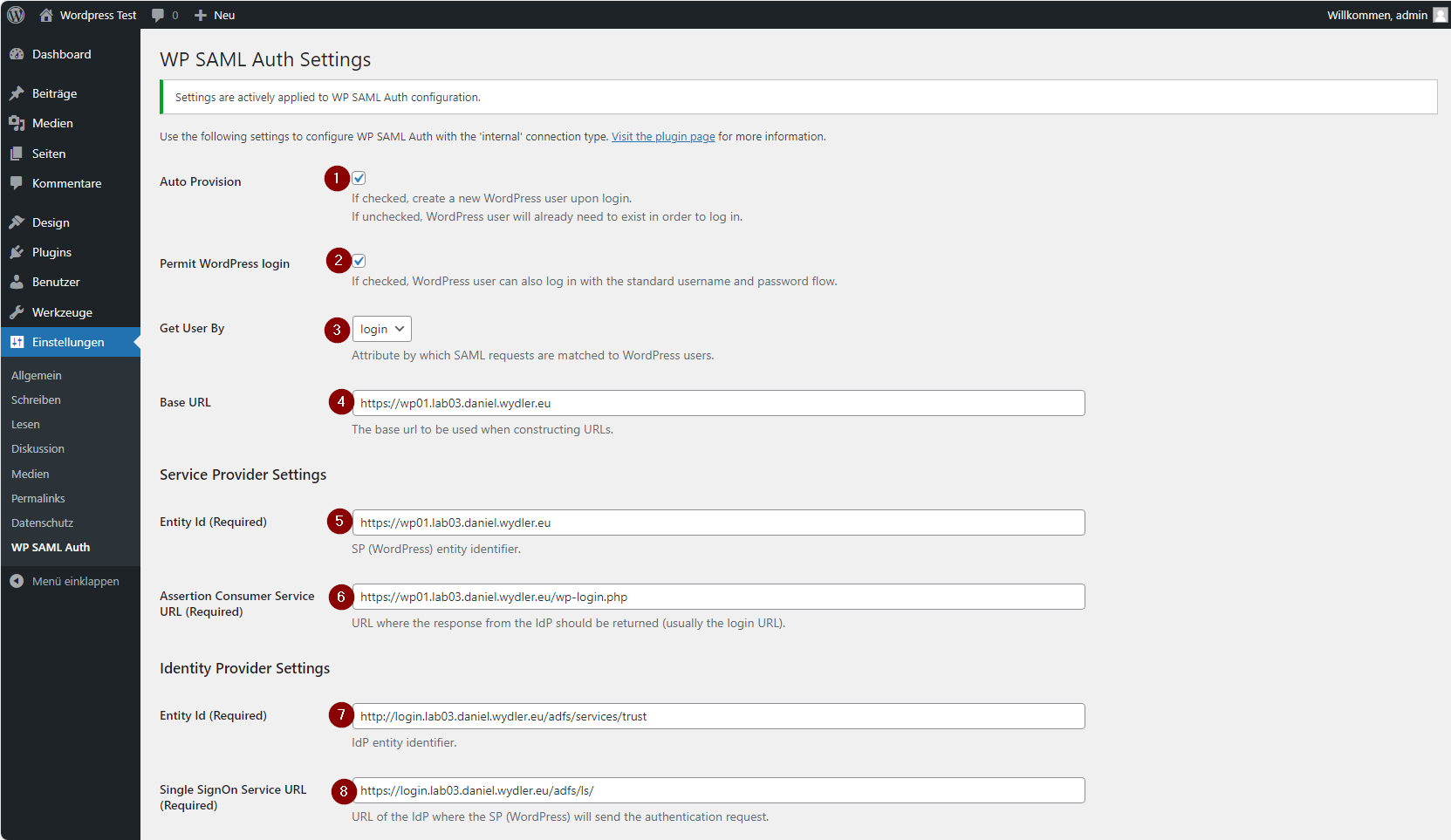

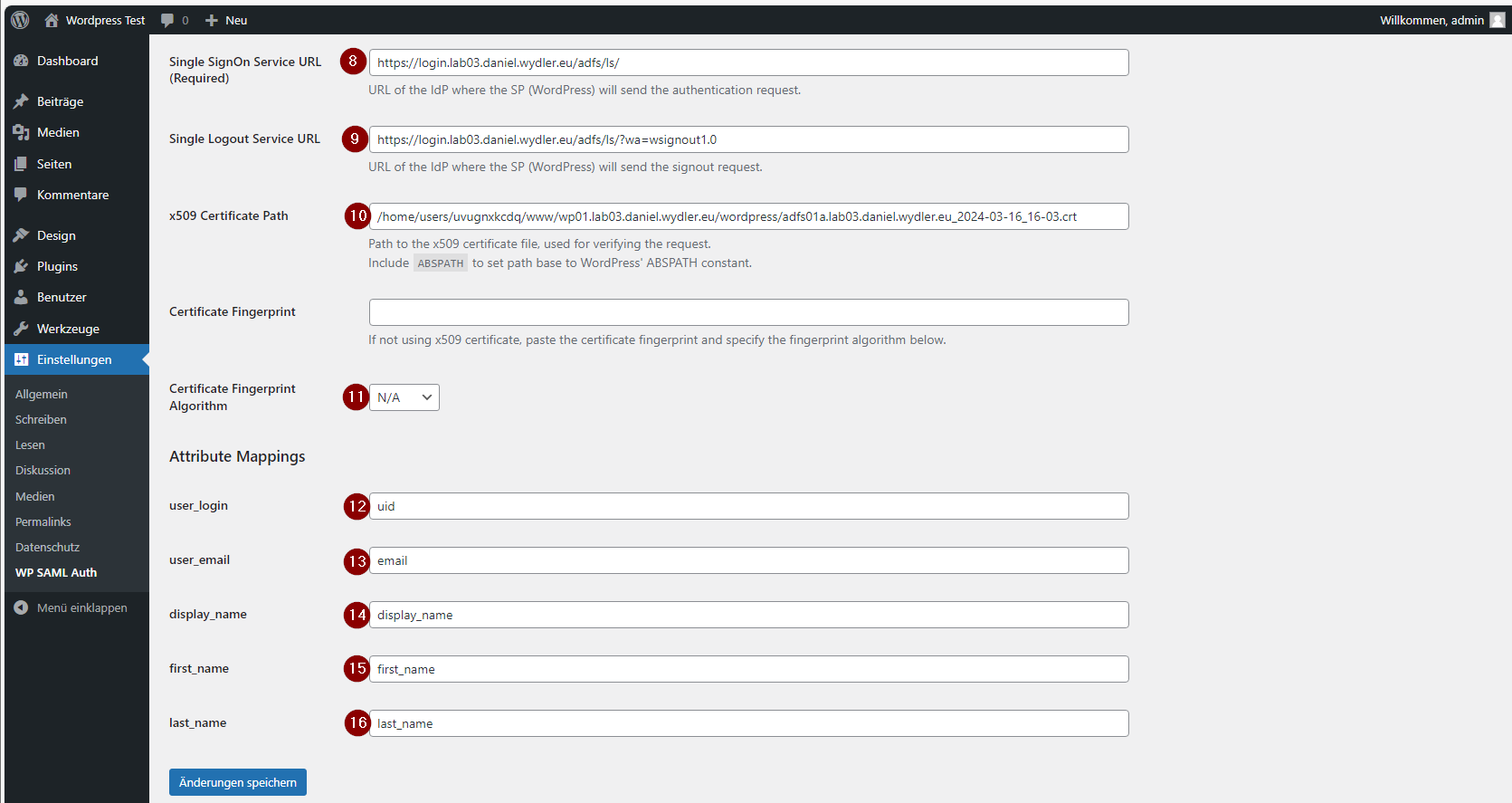

Konfiguration des Plugins

Das Plugin muss natürlich nach der Installation noch eingerichtet werden. Diese findet man im Navigationsbereich unter Einstellungen -> WP SAML Auth.

|

|

| Bei Punkt 10 ist zu beachten, dass es sicherbei um das Zertifikat des AD FS Service handelt. Und zwar klassisch im base64 Format. Ich habe es der Einfachheit im Verzeichnis der WordPress Instanz abgelegt. Davon geht keine Gefahr aus, da kein privater Schlüssel enthalten ist. |

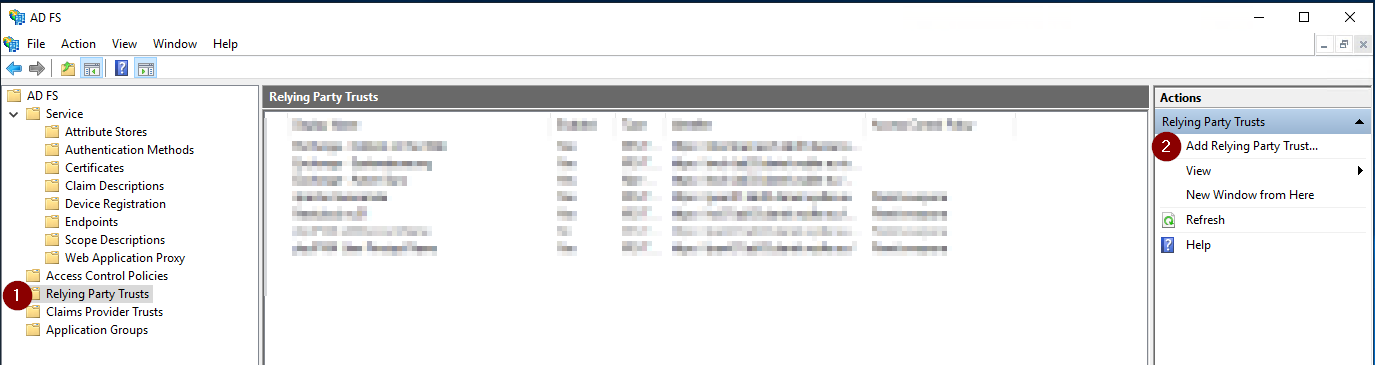

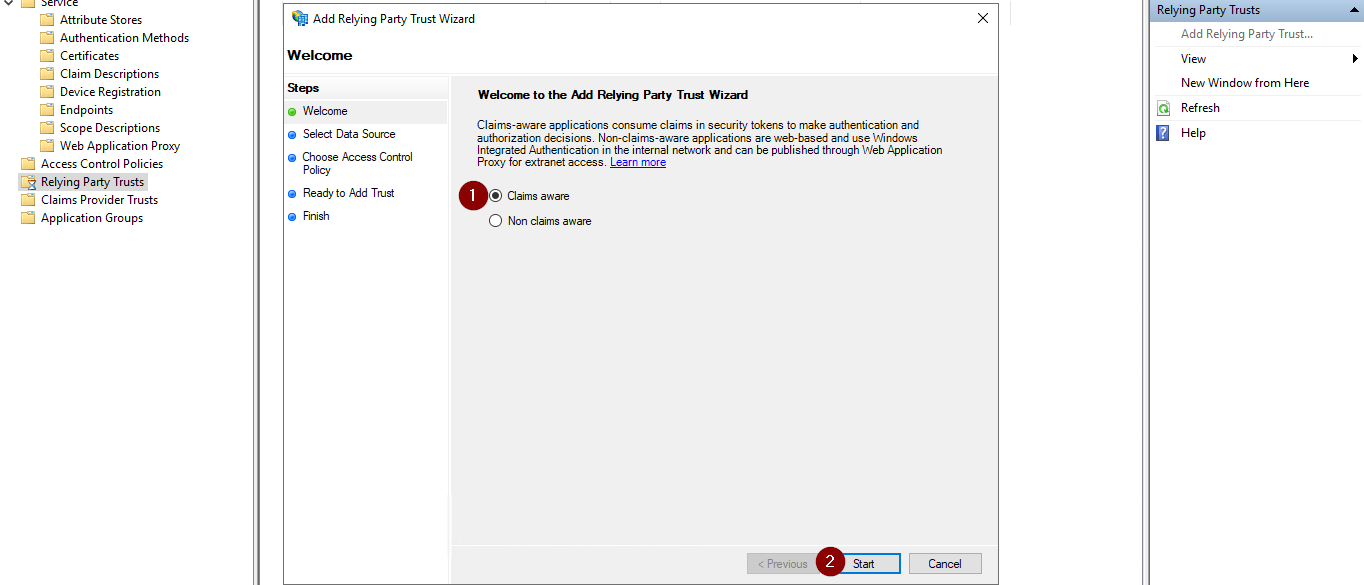

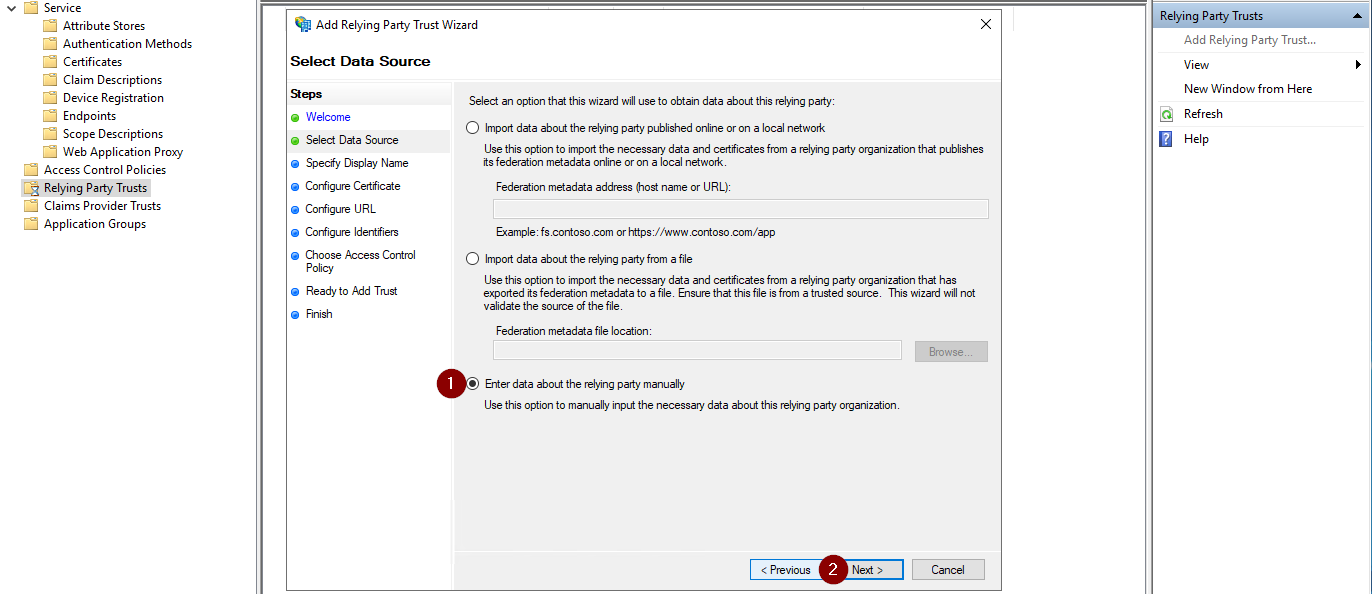

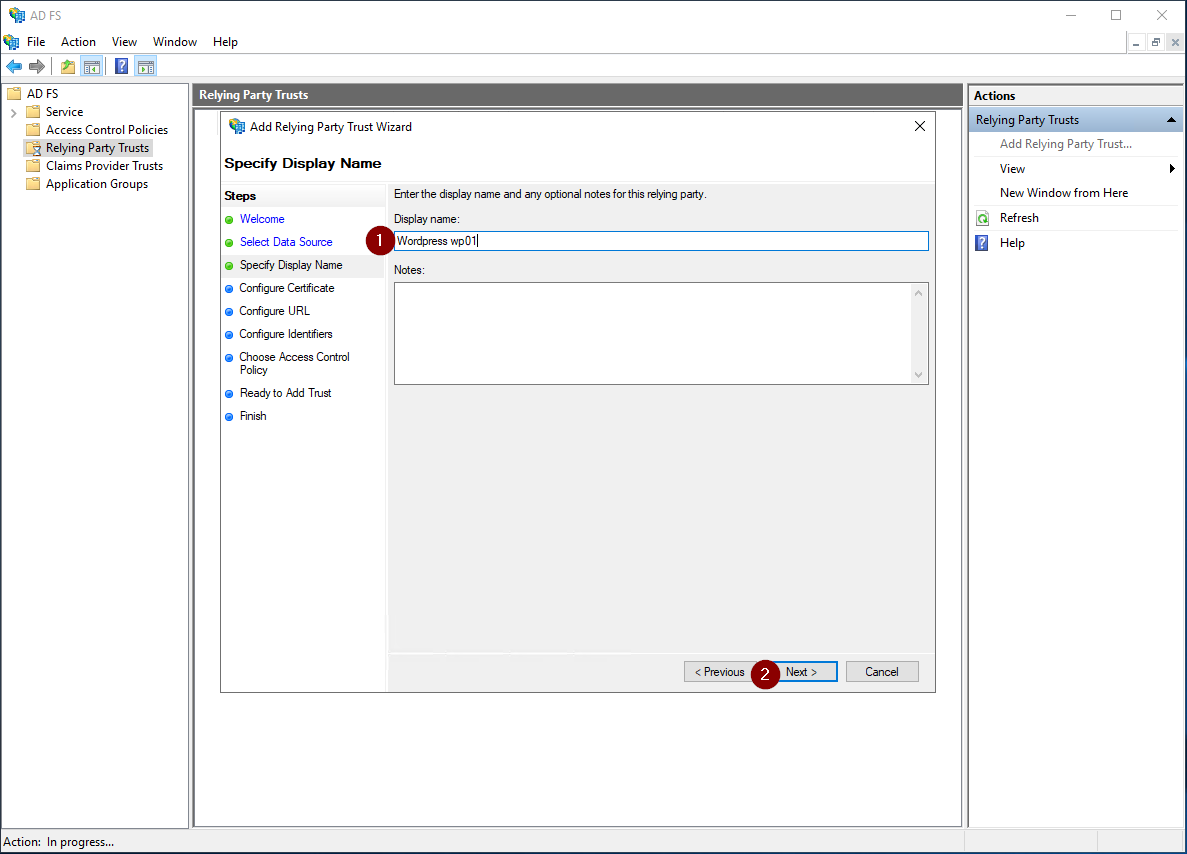

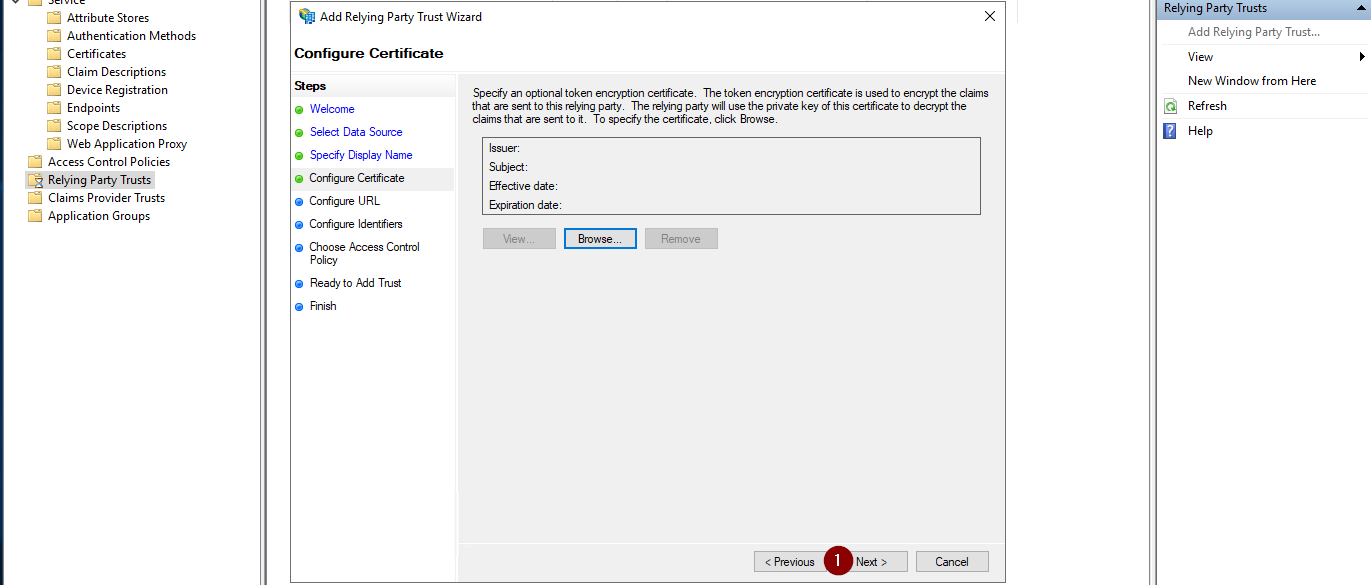

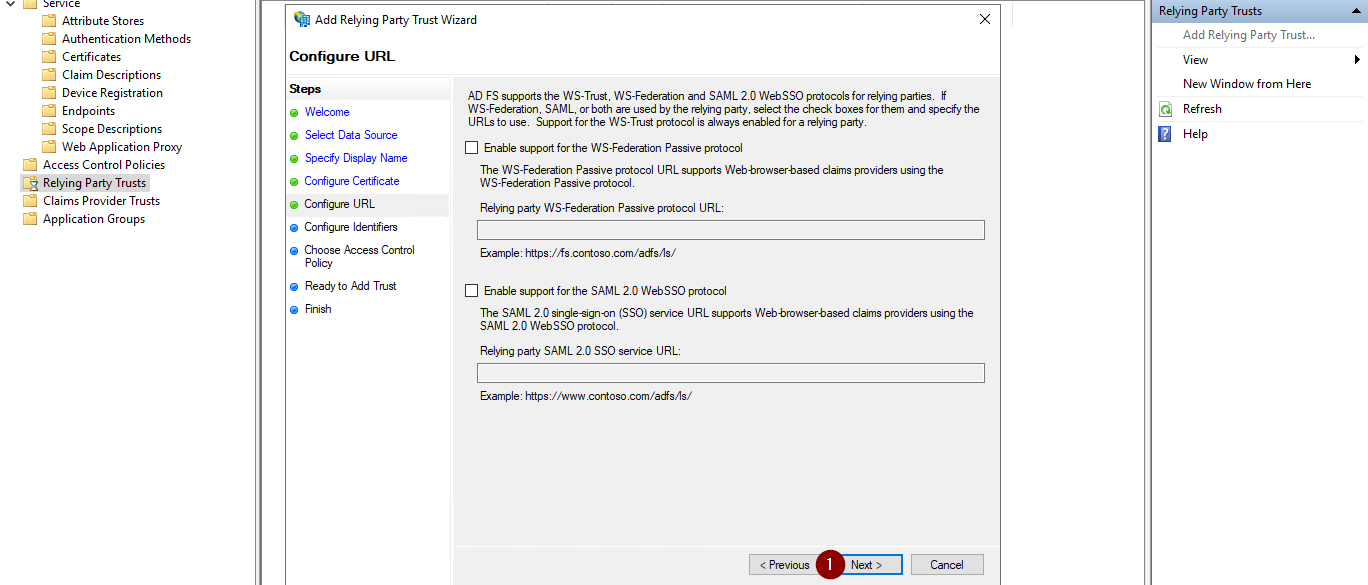

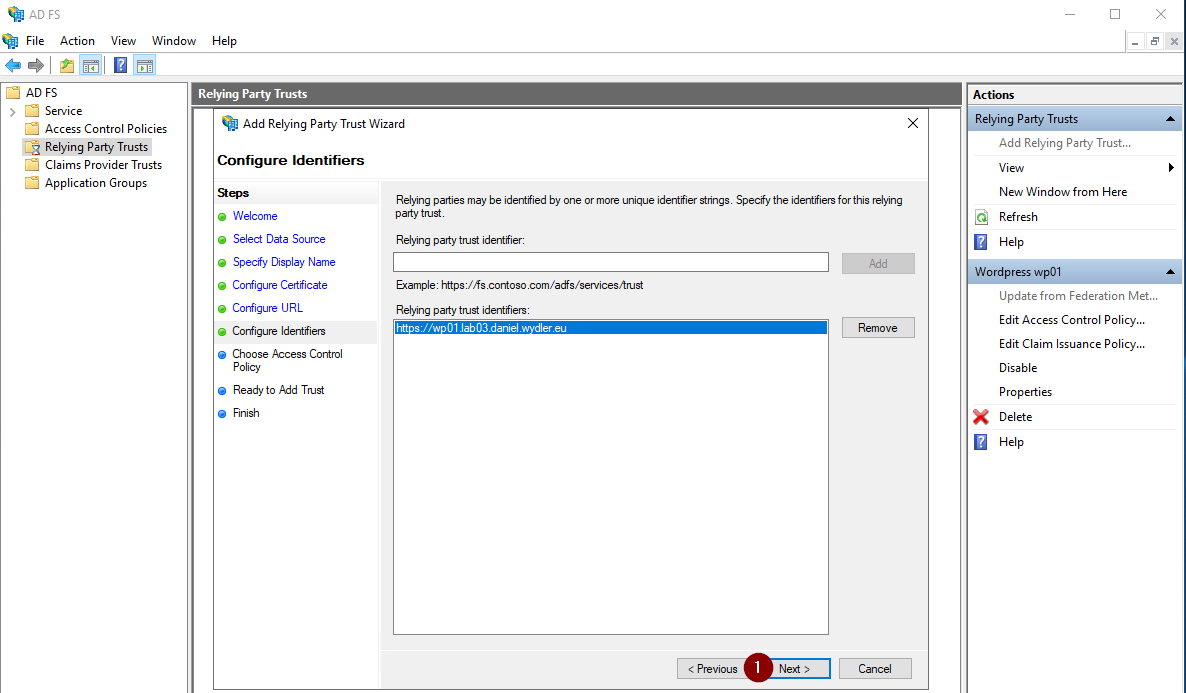

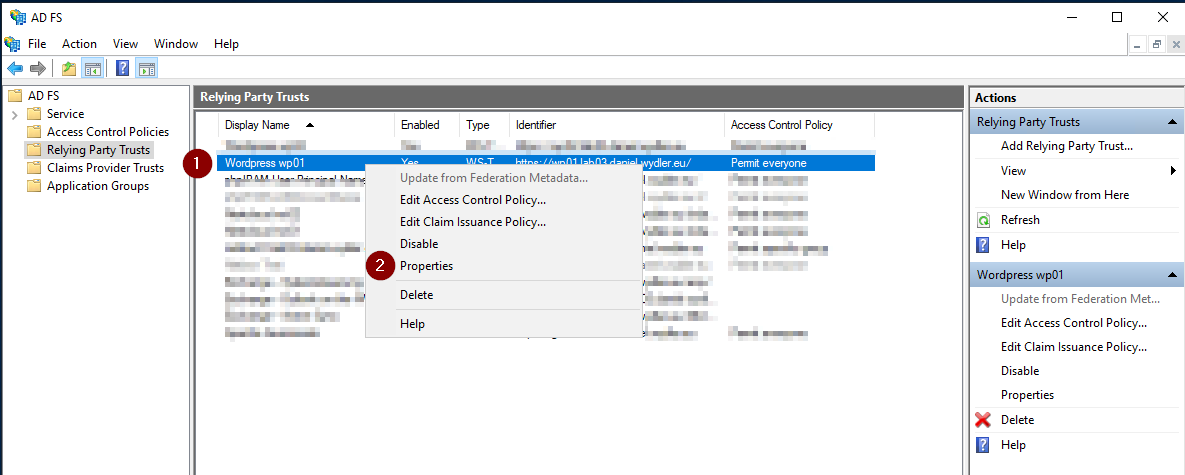

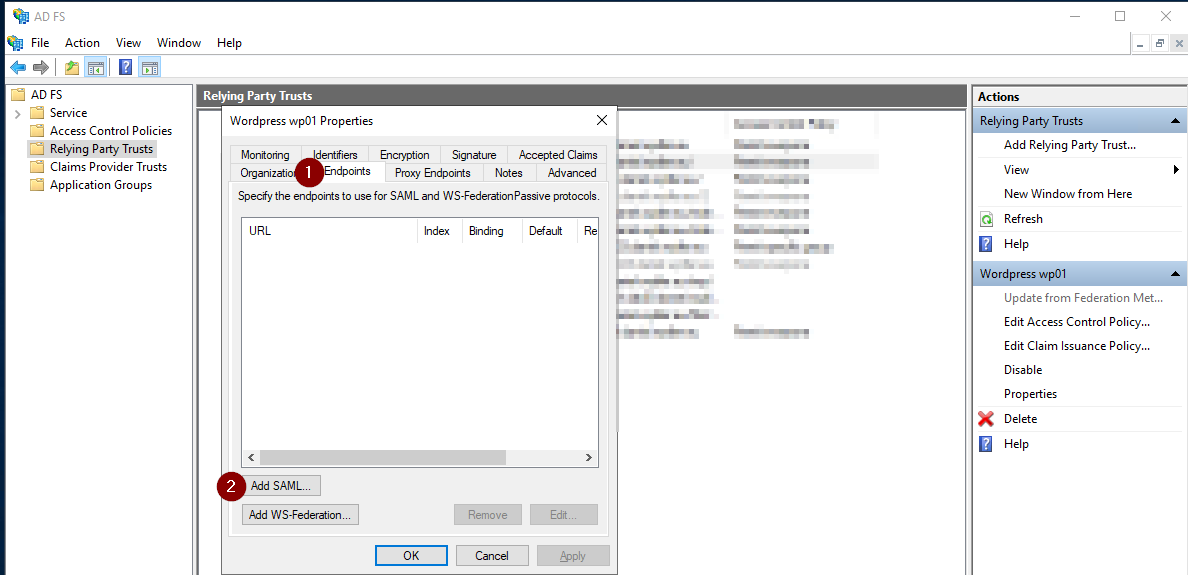

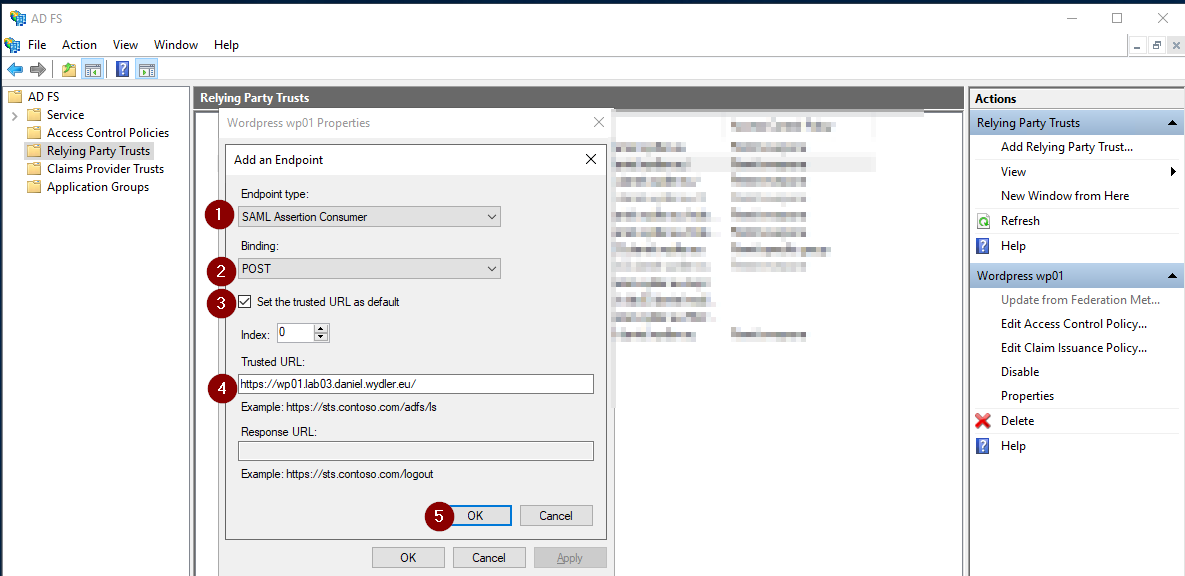

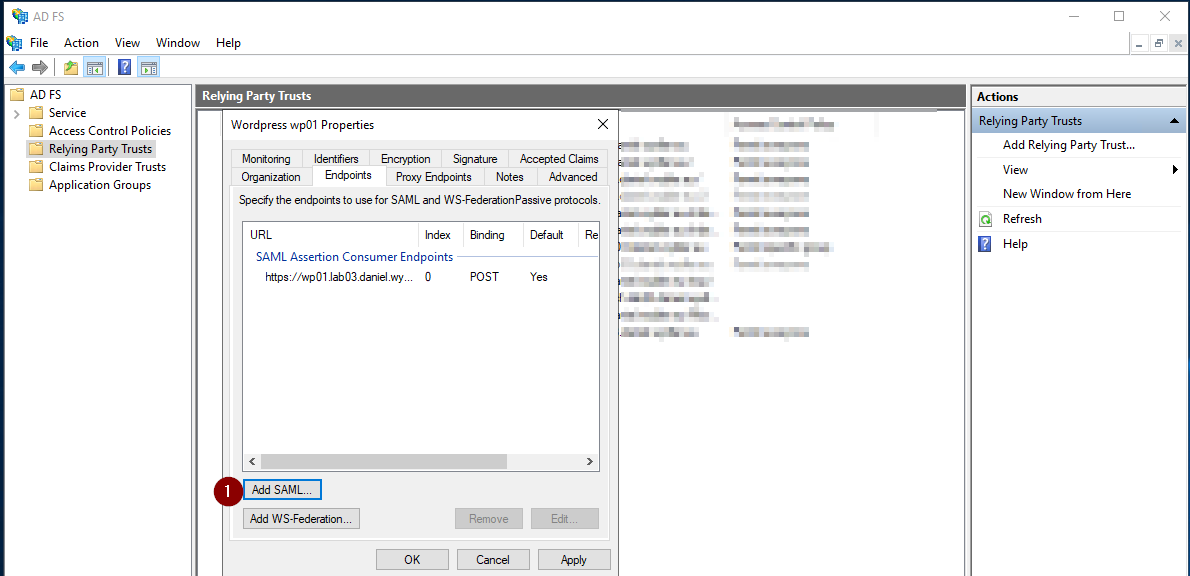

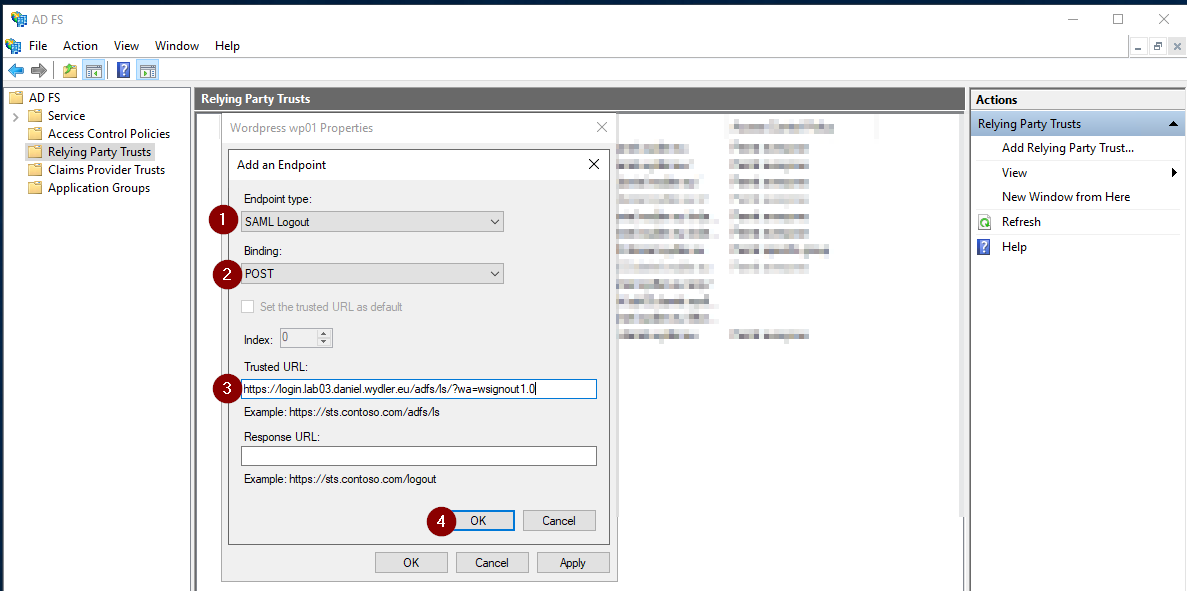

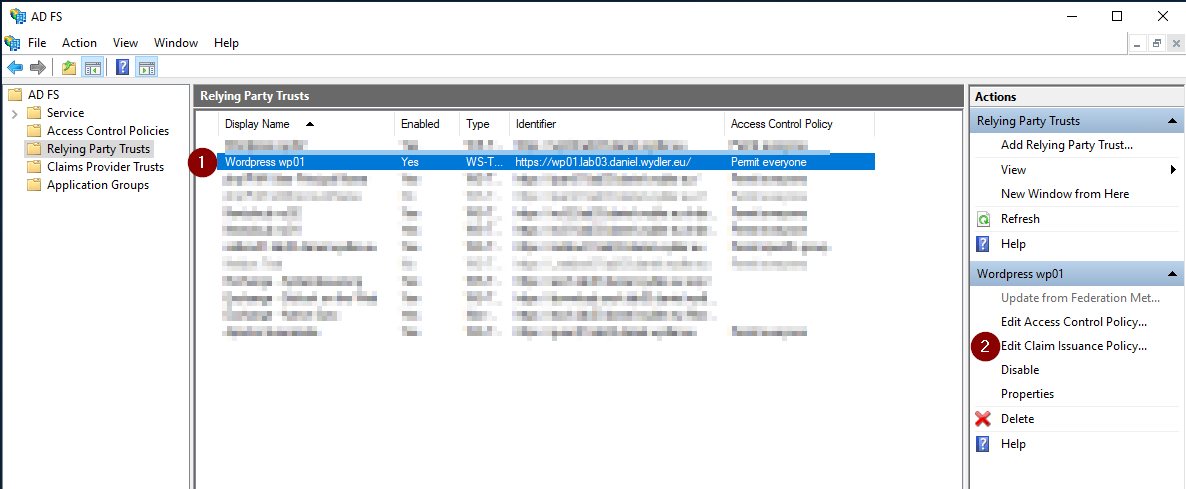

Konfiguration von Microsoft AD FS

Die AD FS Management Konsole starten und links im Navigationsbereich „Relying Party Trusts“ auswählen. Anschließend auf der rechten Seite den Eintrag „Add Relaying Party Trust“ auswählen.

|

|

|

|

|

|

|

|

|

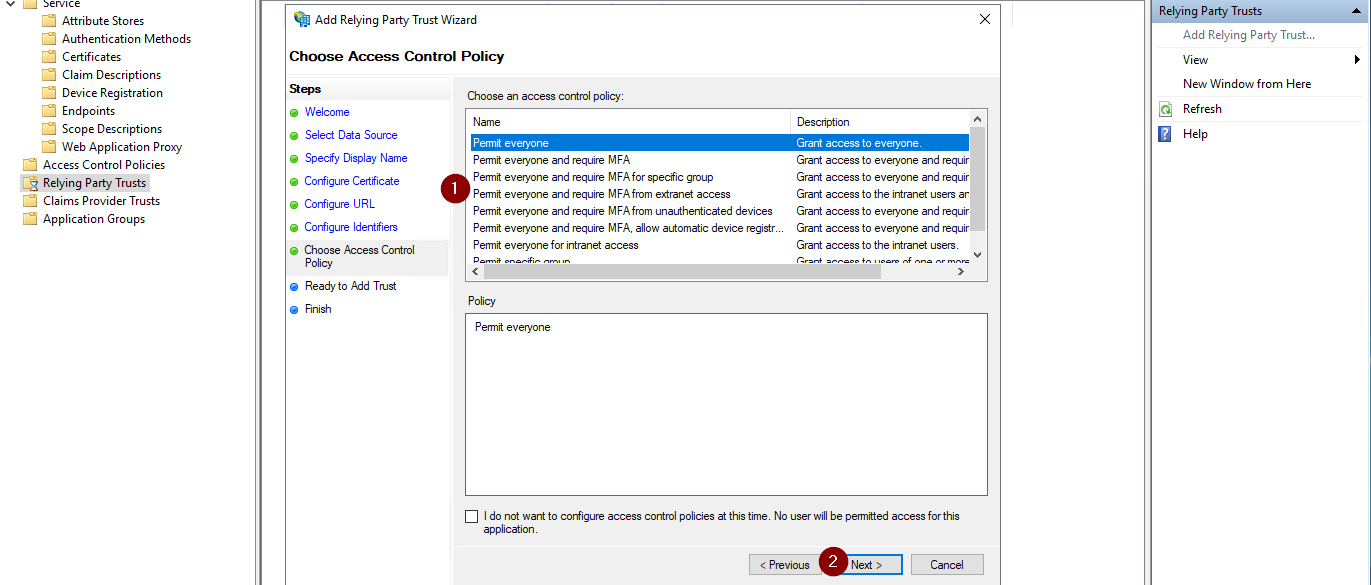

| An dieser Stelle kann definiert werden, ob und welche Gruppen Zugang zu der Applikation bekommen sollen. Der Einfachhalber habe ich „Permit everyone“ ausgewählt. |

|

|

|

|

|

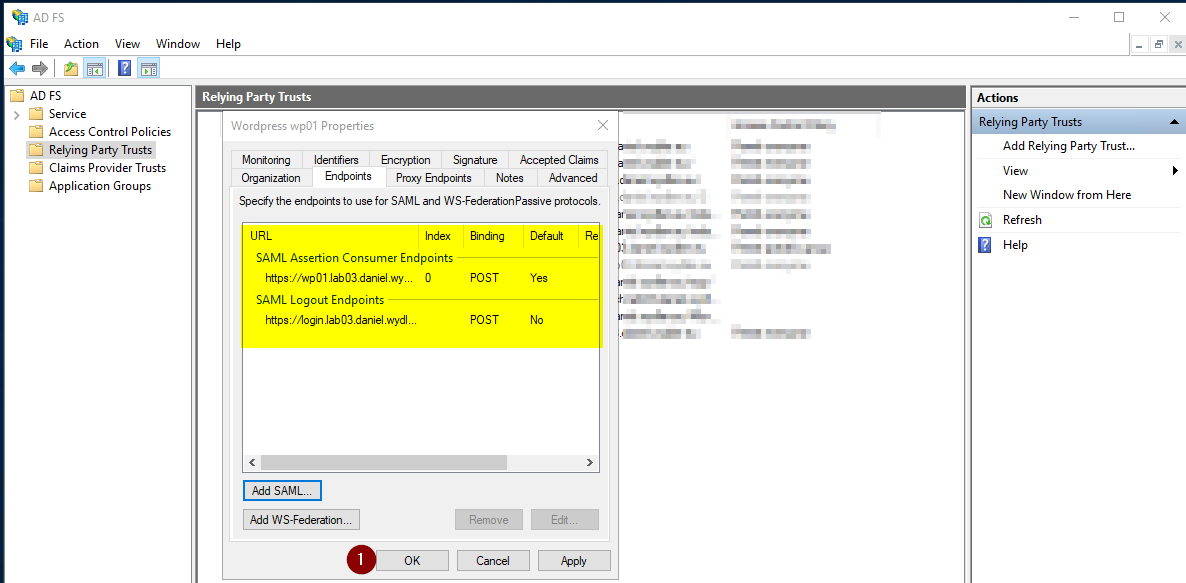

|

|

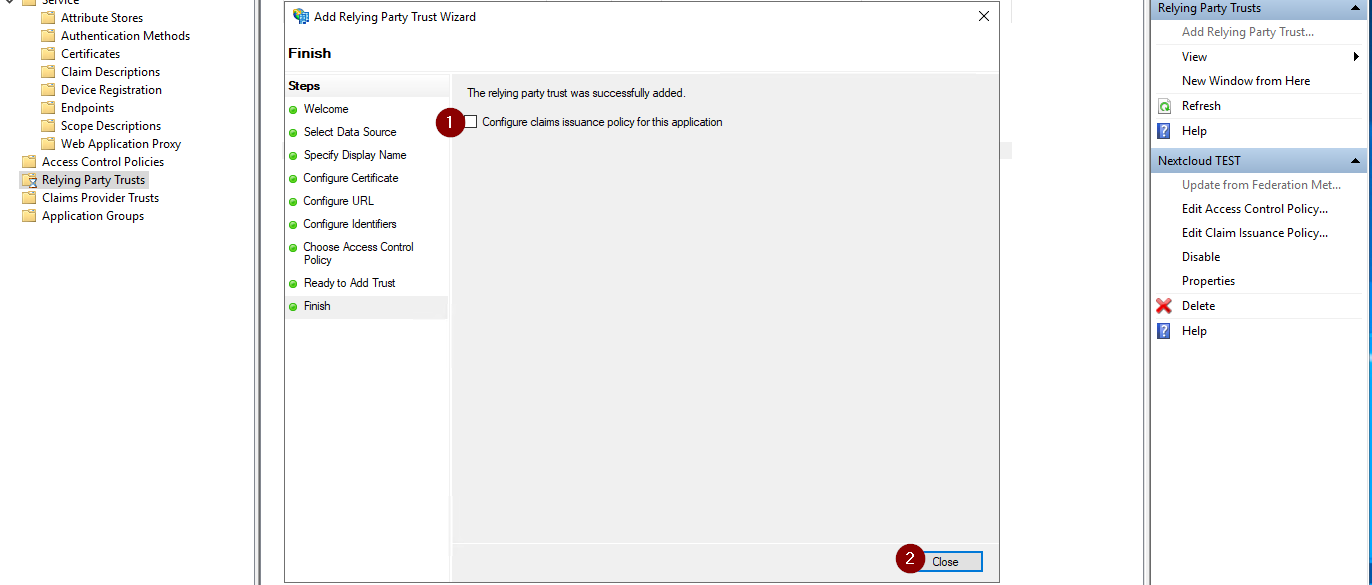

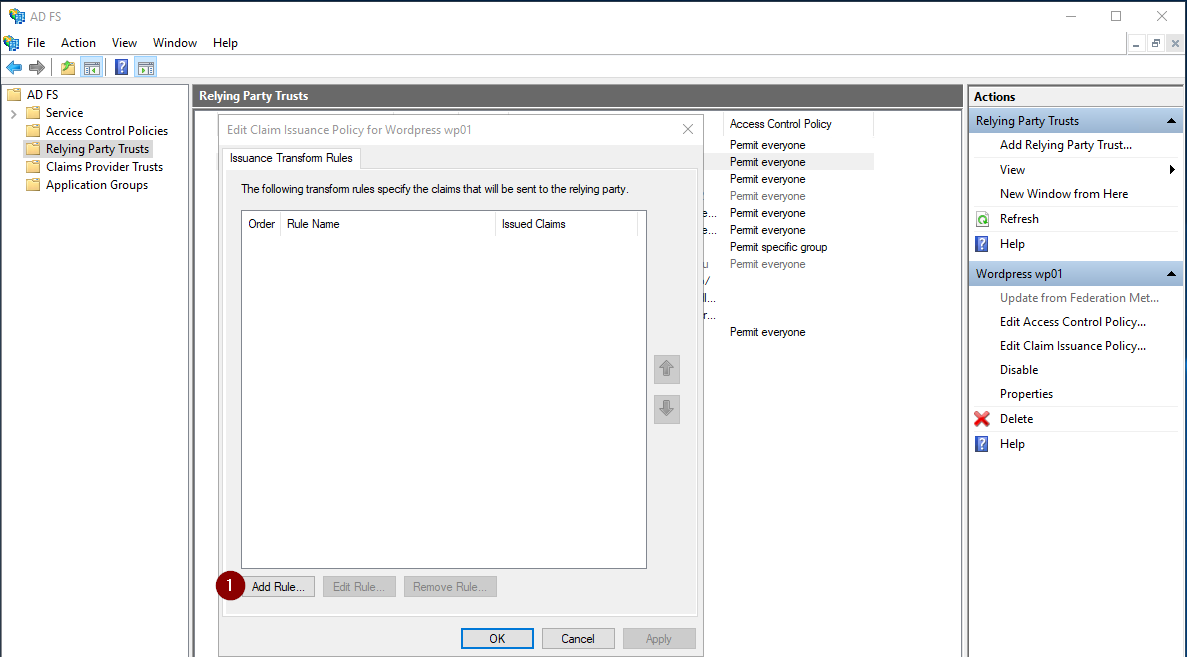

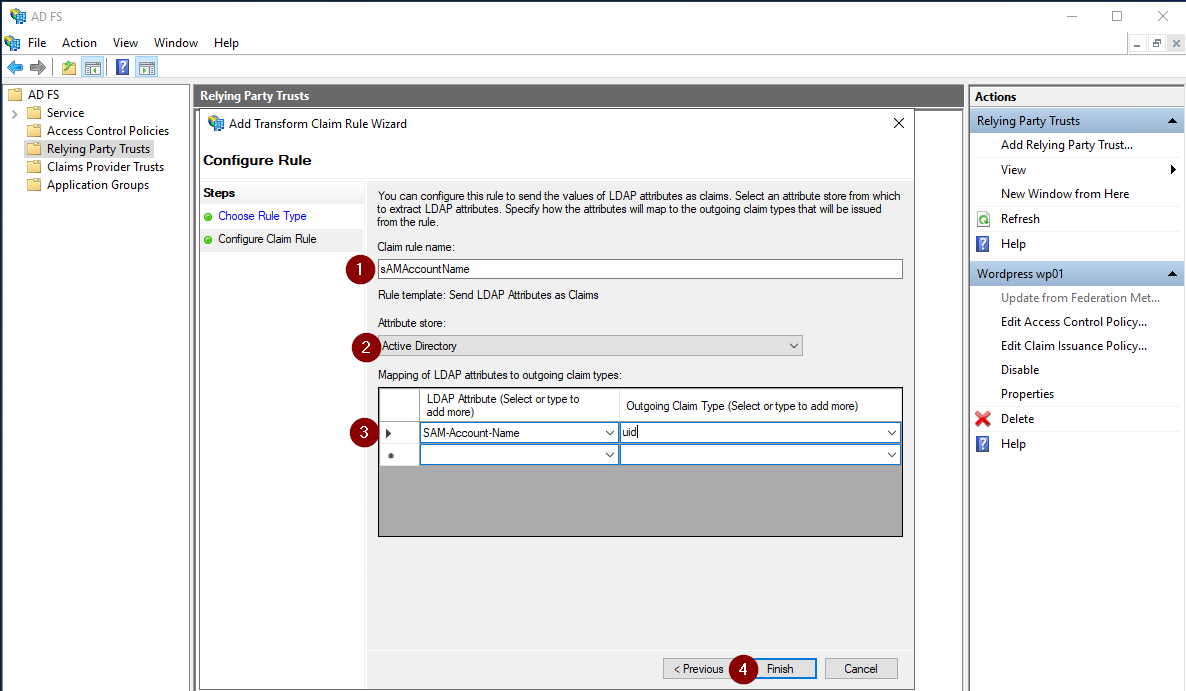

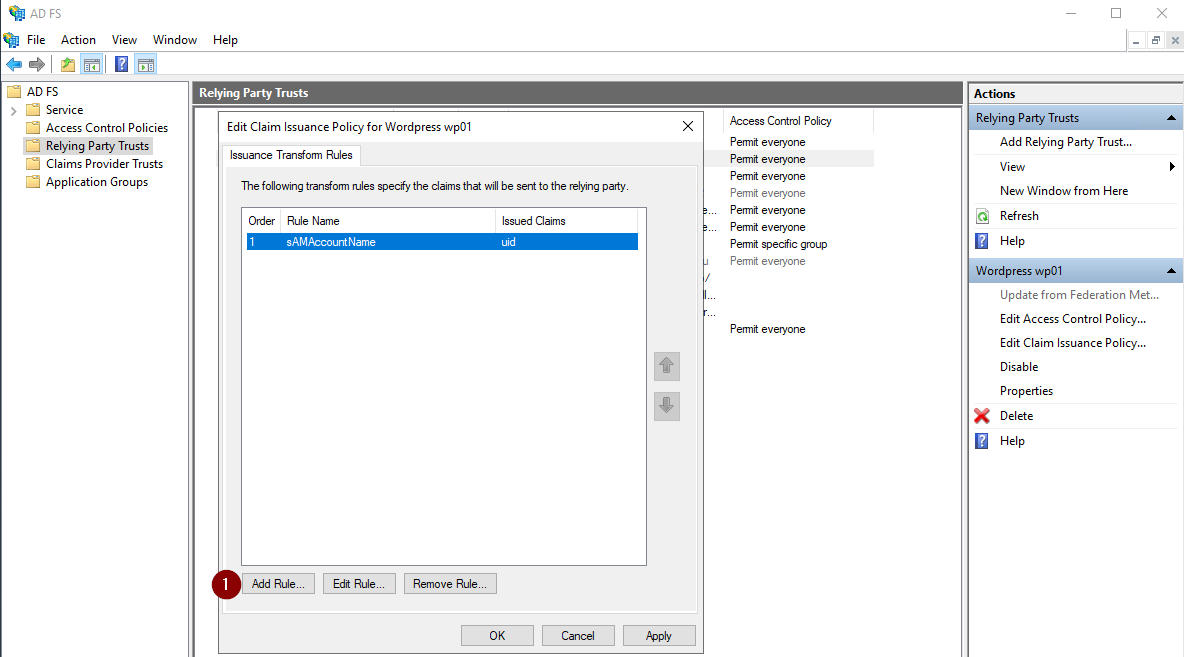

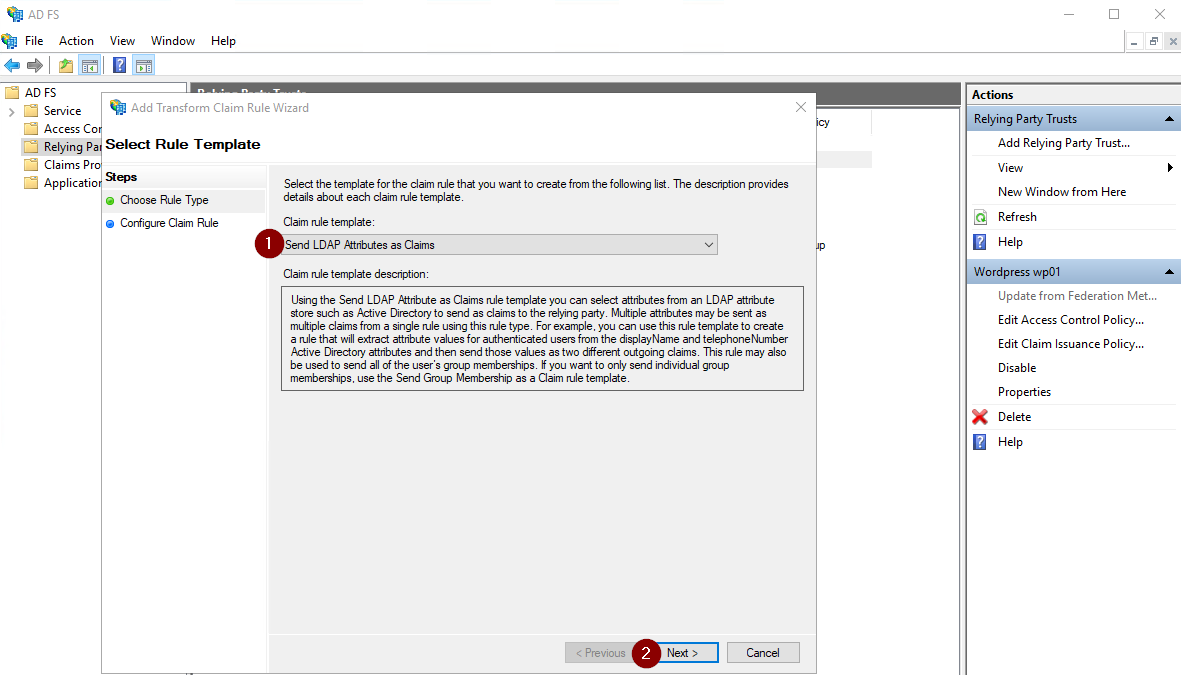

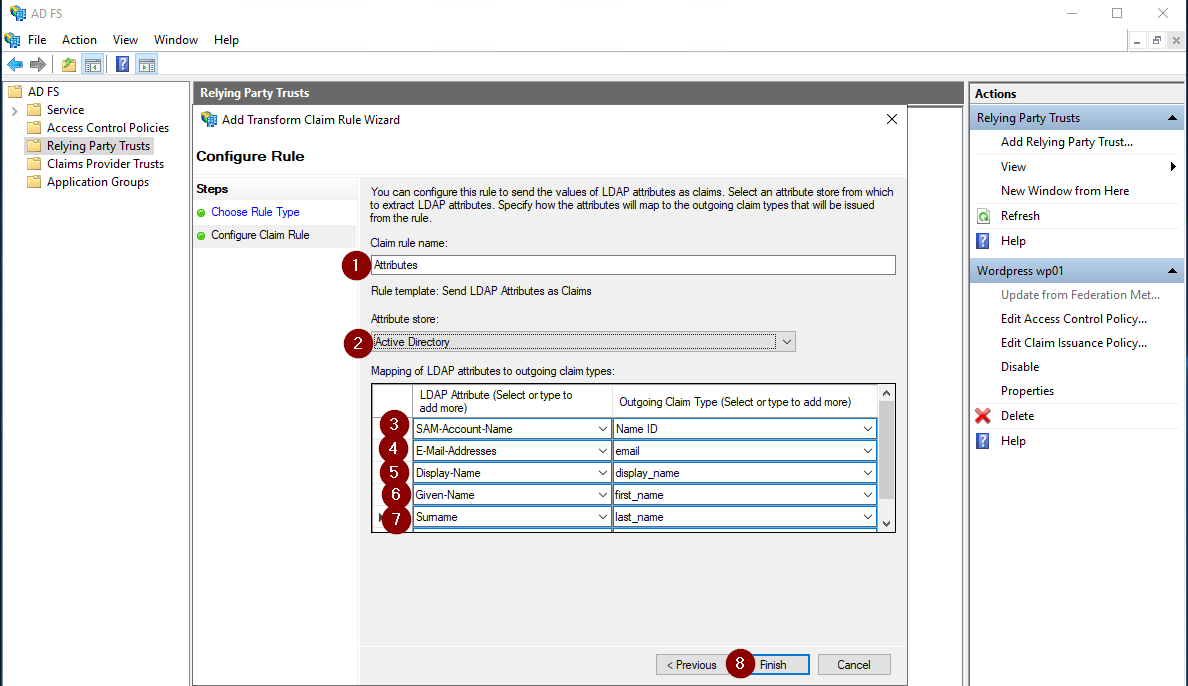

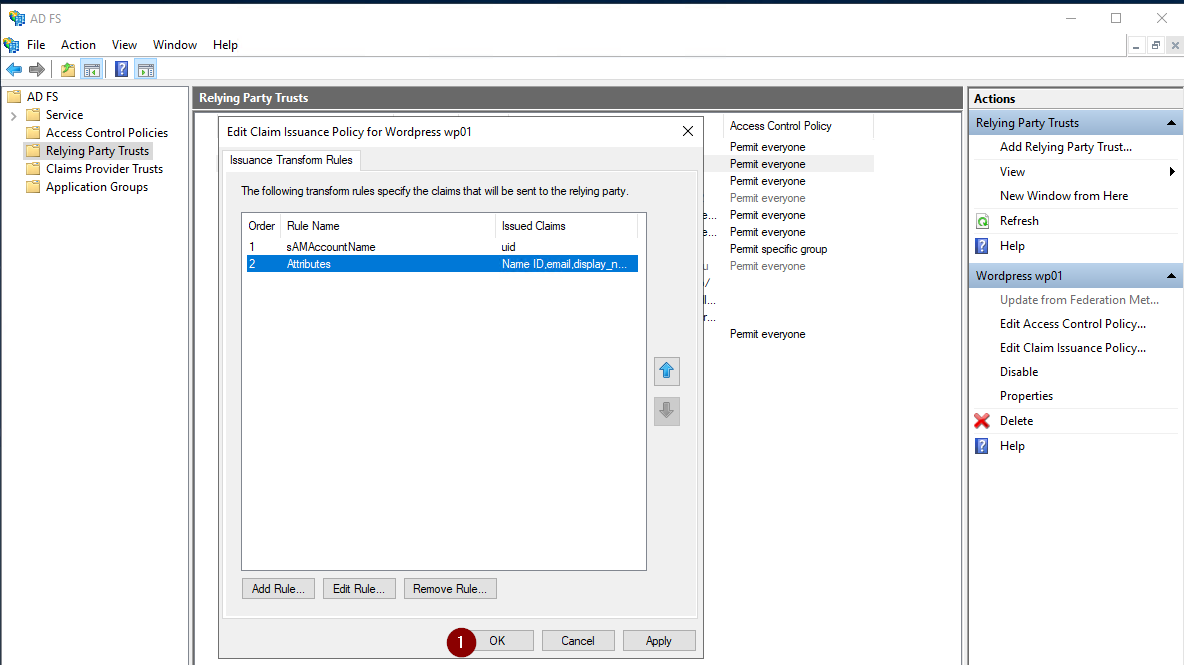

Danach müssen mehrere Transforms Rules in der Claim Policy eingerichtet werden. Damit die richtigen Werte von AD FS bzw. Active Directory an WordPress weitergereicht werden.

|

|

|

|

|

|

|

|

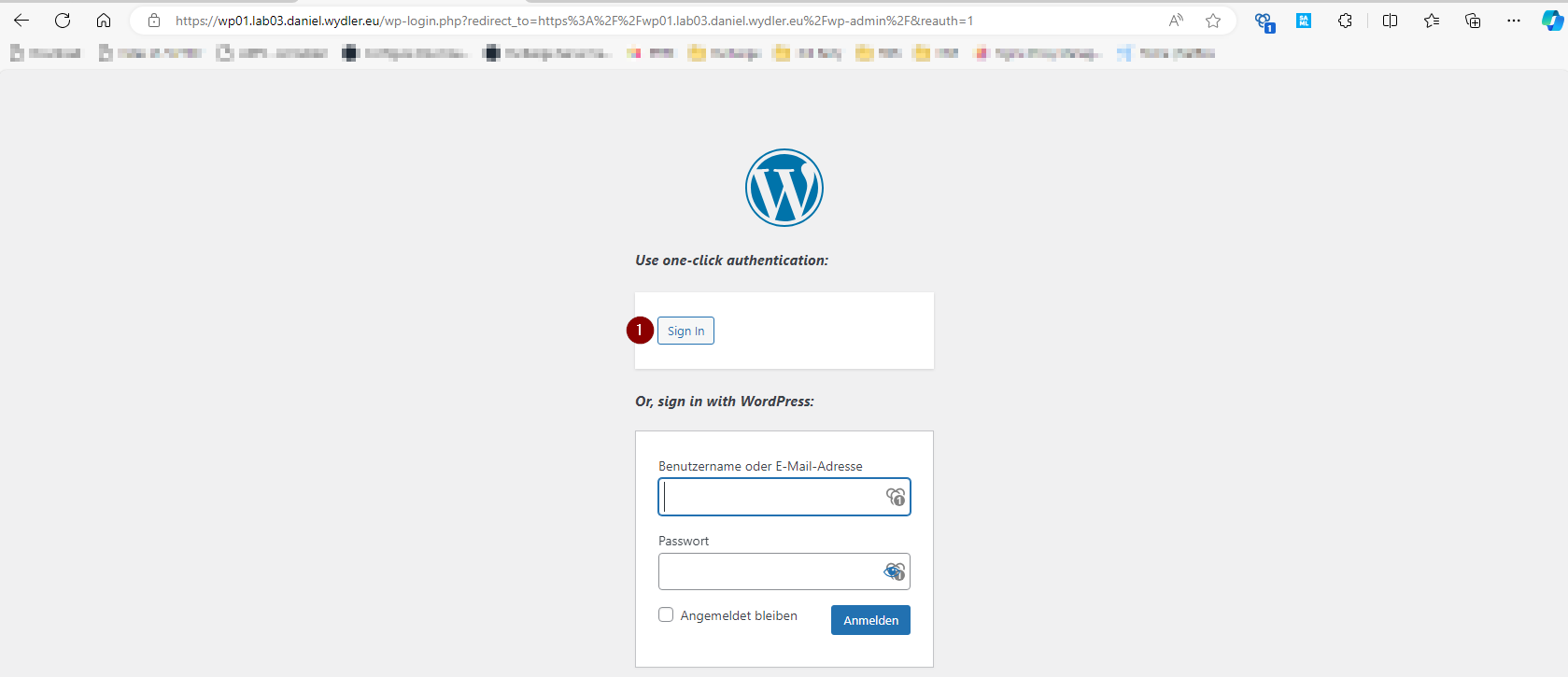

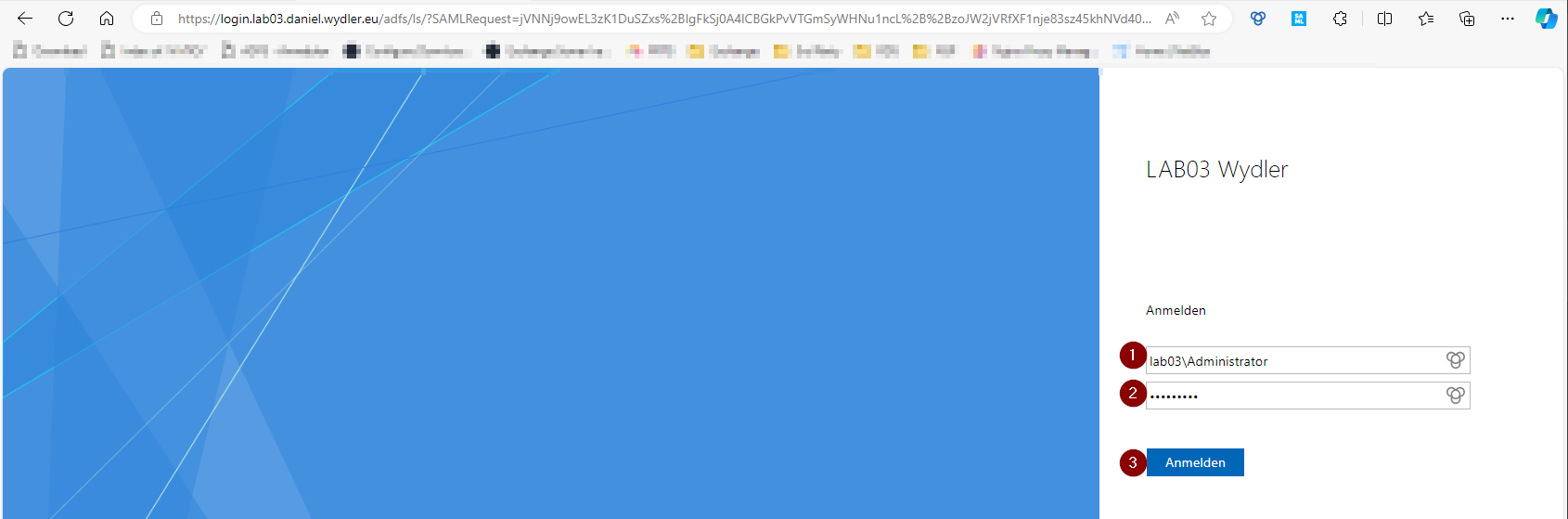

Funktionstest

In einem Browser der Wahl die WordPress Seite aufrufen.

|

|

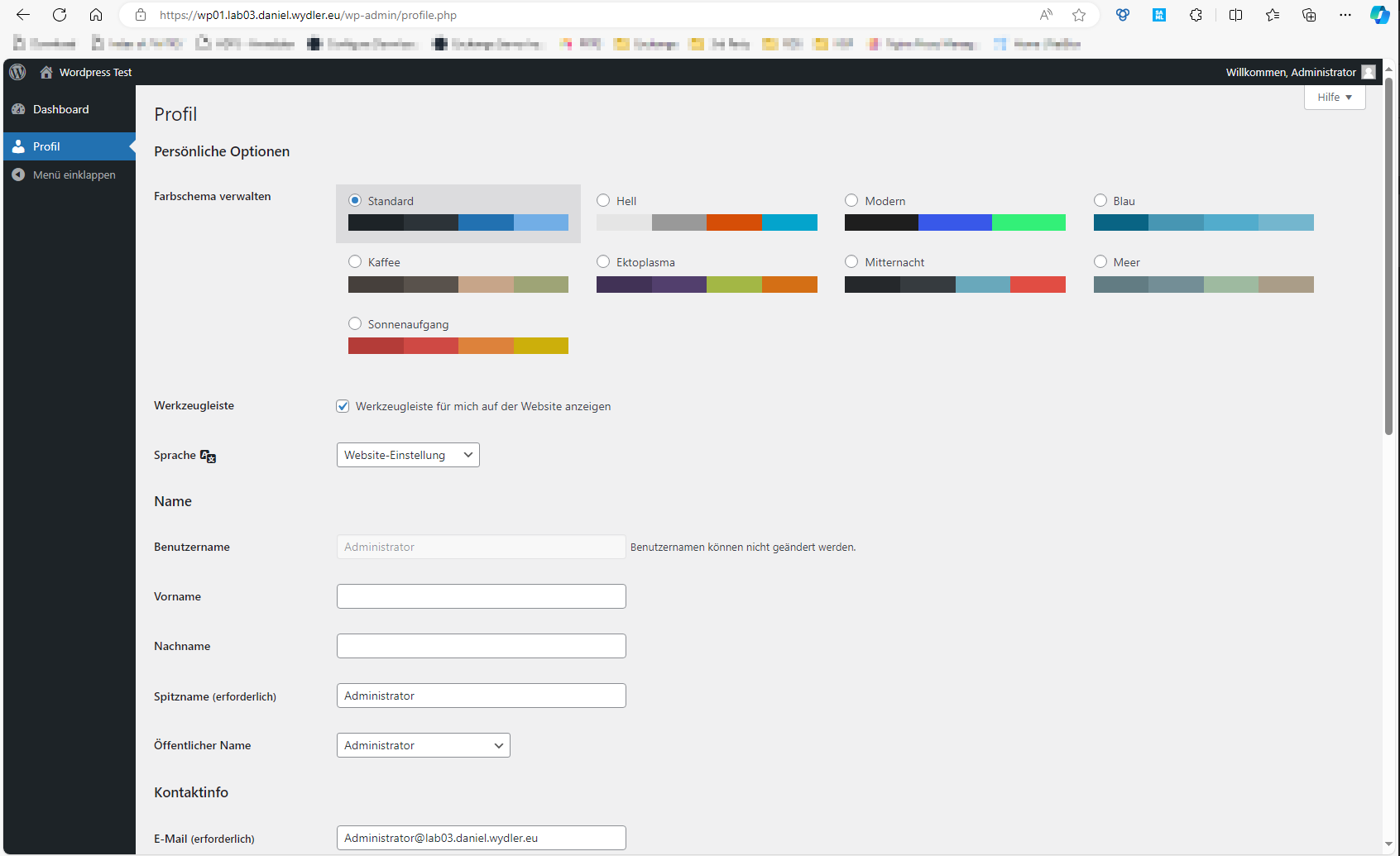

|

Die Anmeldung war erfolgreich und die definierten Rules und Claims werden ebenfalls angewendet.

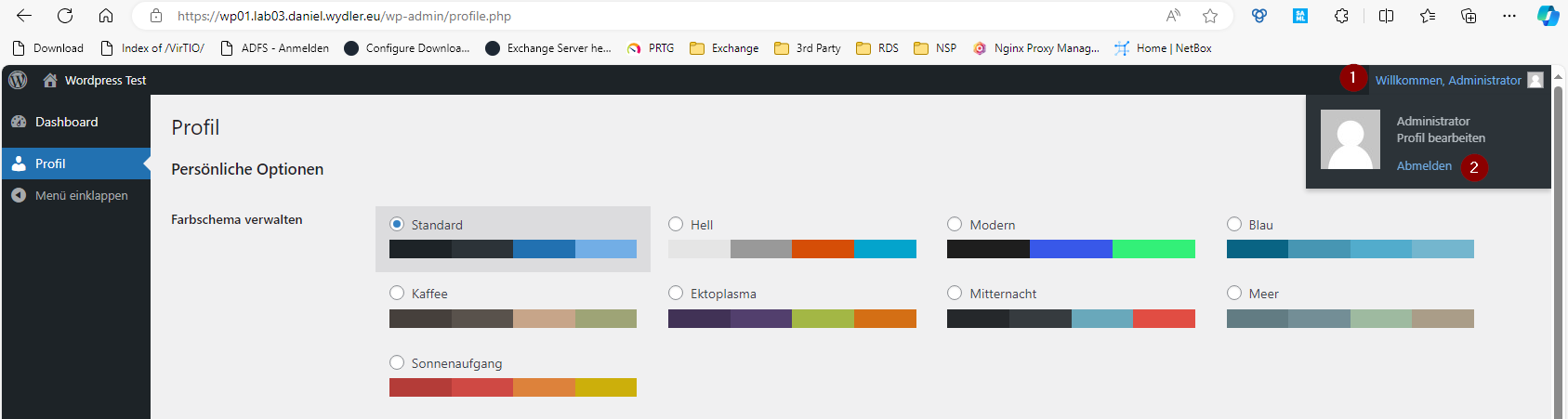

Natürlich darf das Testing der Abmeldung nicht fehlen:

|

|

Die saubere Abmeldung funktioniert ebenfalls. Wird die FQDN der WordPress Instanz wieder aufgerufen, wird erneut nach den Anmeldeinformationen gefragt.

Viel Spaß beim Ausprobieren. 🙂