Inhaltsverzeichnis

Letzte Aktualisierung am 16.08.2025, 11:08:46 Uhr

Ein Freund von mir nutzt Twitch für Live-Streaming. Da es im wesentliche um technischen Themen gibt, wird früher oder später auch die IP-Adressen seines Internetanschlusses angezeigt. Was ab und zu zur Folge hat, dass sich jemand einen Spaß daraus macht und einen DDoS Angriff startet. Was zur Folge hat, dass das Live-Streaming zusammenbricht. Am Ende des Tages muss die Interneteinwahl erneut getan werden, um neue IP-Adressen auf dem WAN Interfaces des Routers zu erhalten.

Nun wird der eine oder andere sage, achte doch einfach besser darauf, dass die IP-Adressen nicht „geleakt“ werden. Das ist leider leichter gesagt als getan. Oftmals im Eifer des Gefechts geht das einfach unter.

Auf seine Bitte habe ich mit der Problematik auseinandergesetzt und schlussendlich bei dem kostenpflichtigen Anbieter Mullvad VPN gehandelt. Es handelt sich hierbei um einen Anbieter der Server auf der ganzen Welt betreibt und sehr großen Wert auf Datenschutz liegt. Was mir sehr gut gefällt ist, dass nicht nur ein klassischer VPN Tunnel via OpenVPN unterstützt wird sondern auch WireGuard. Was letztlich auf Grund der guten Performance zu bevorzugen ist.

Rahmenbedingungen

Nachstehend eine exemplarische Konfiguration von Mullvad VPN auf einer OPNsense auf Basis von WireGuard. zum Zeitpunkt des Artikels wird als Firmware die Version 24.7.8 genutzt. Das Paket os-wireguard ist auf der OPNsense bereits installiert.

Alle IP-Adressen, private -und öffentliche Schlüssel wurden nach Fertigstellung der Anleitung sowohl auf der OPNsense als bei Mullvad VPN wieder gelöscht.

Es wird sowohl IPv4 als auch IPv6 in diesem Artikel von mir berücksichtigt. IPv6 wurde in anderen Artikel meistens ausgeklammert.

Mullvad VPN Konto anlegen

Das Anlegen eines Kontos bei Mullvad VPN ist eine Sache von einigen Minuten. Die Kosten belaufen sich pro Monat auf 5€. Hier geht’s zur Registrierungsprozess. Es gibt hierbei nur eine Kontonummer – kein Passwort.

Wichtig ist an der Stelle zu sagen, dass pro Konto maximal fünf verschiedene WireGuard Instanzen möglich sind.

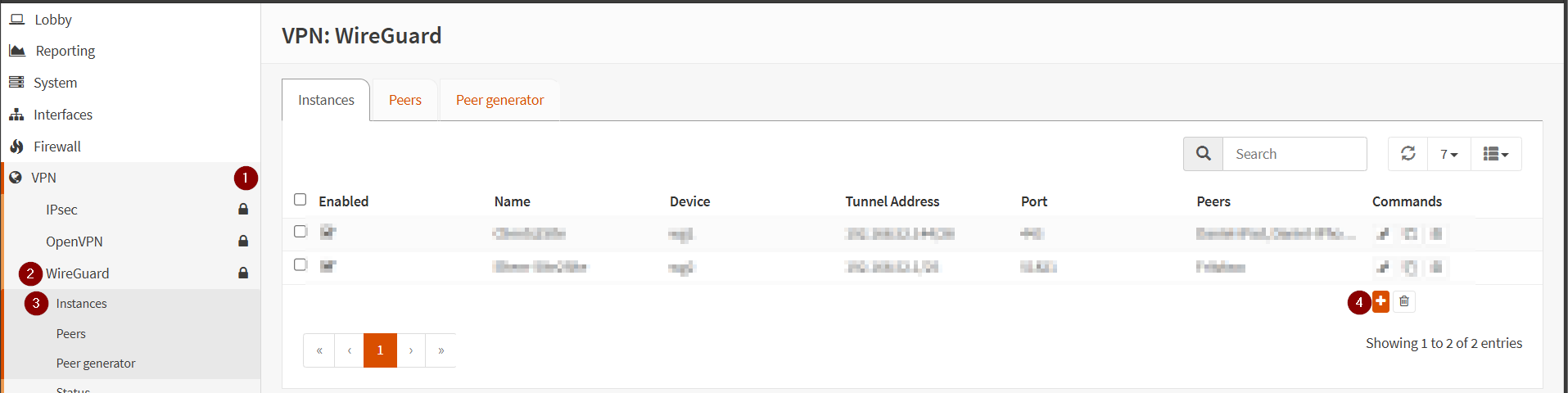

Einrichten von WireGuard Instanz und Peer

|

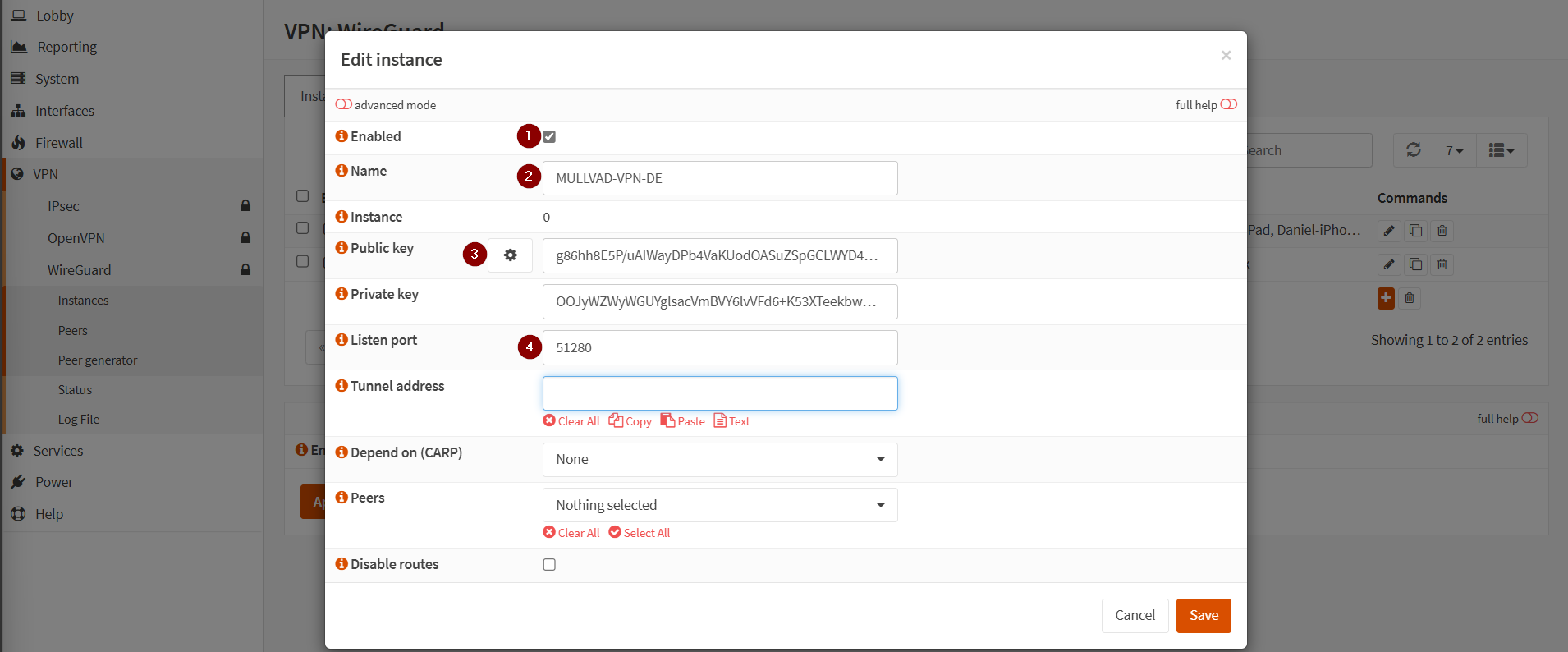

|

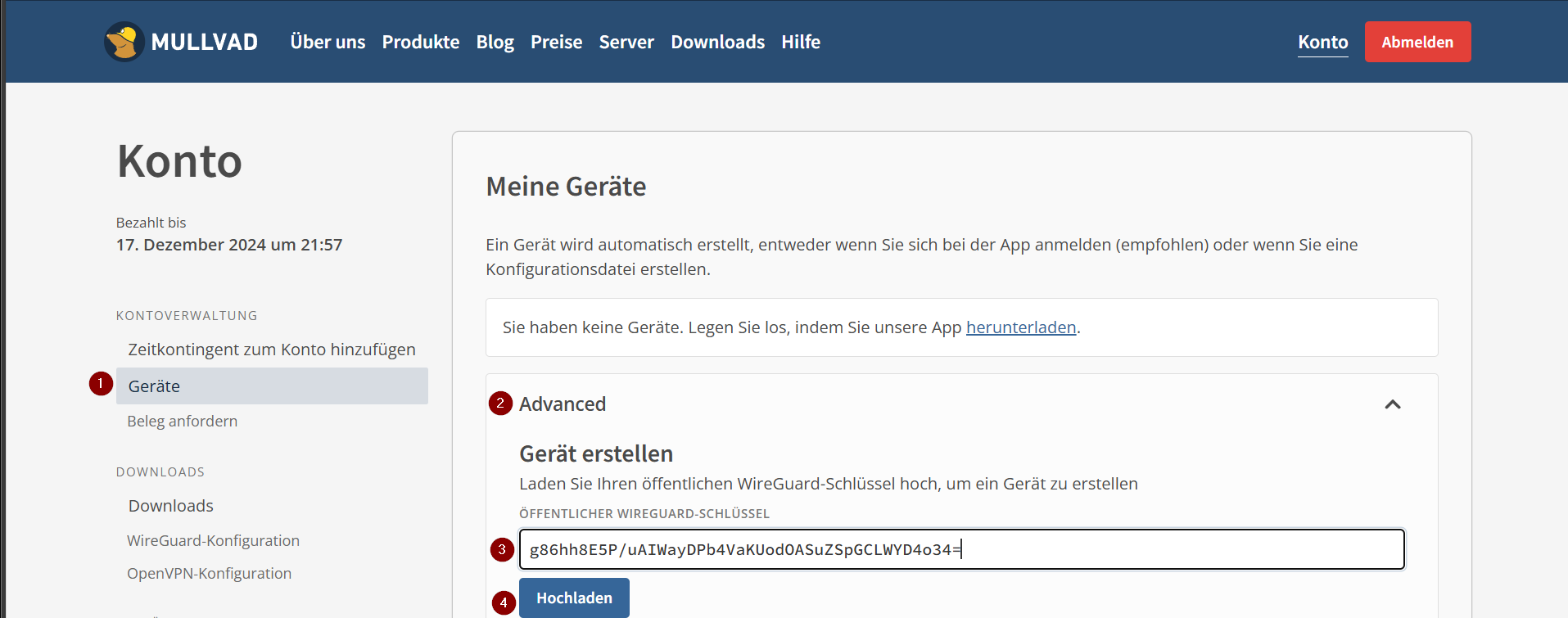

| Den erzeugten Public Key in die Zwischenablage kopieren (Punkt 3). Danach in das Kundenmenü von Mullvad VPN wechseln und das Menü „Geräte“ aufrufen. |

|

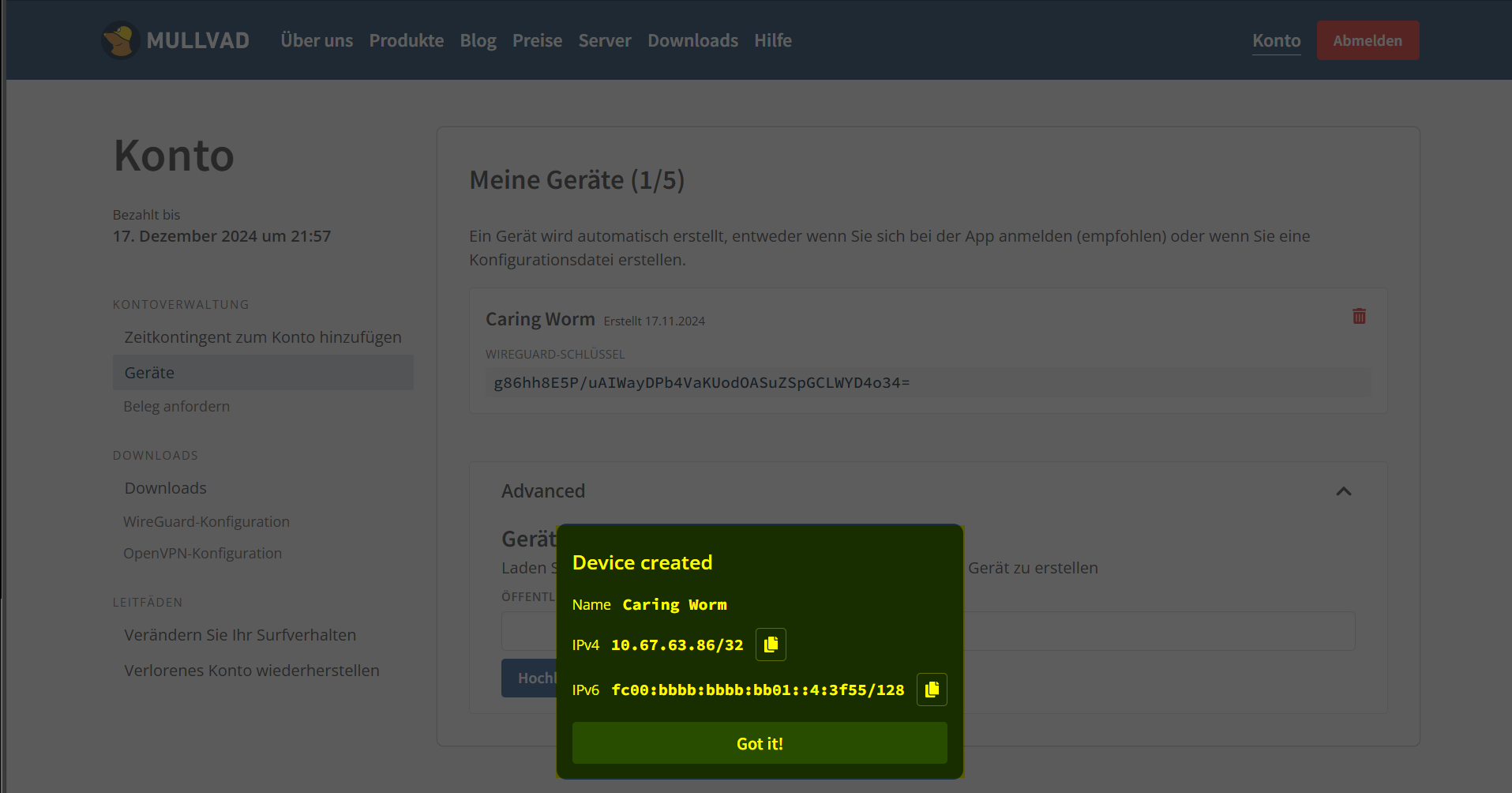

| Nachdem Hochladen des Schlüssel erscheinen die für den Tunnel zugeteilten IP-Adressen. |

|

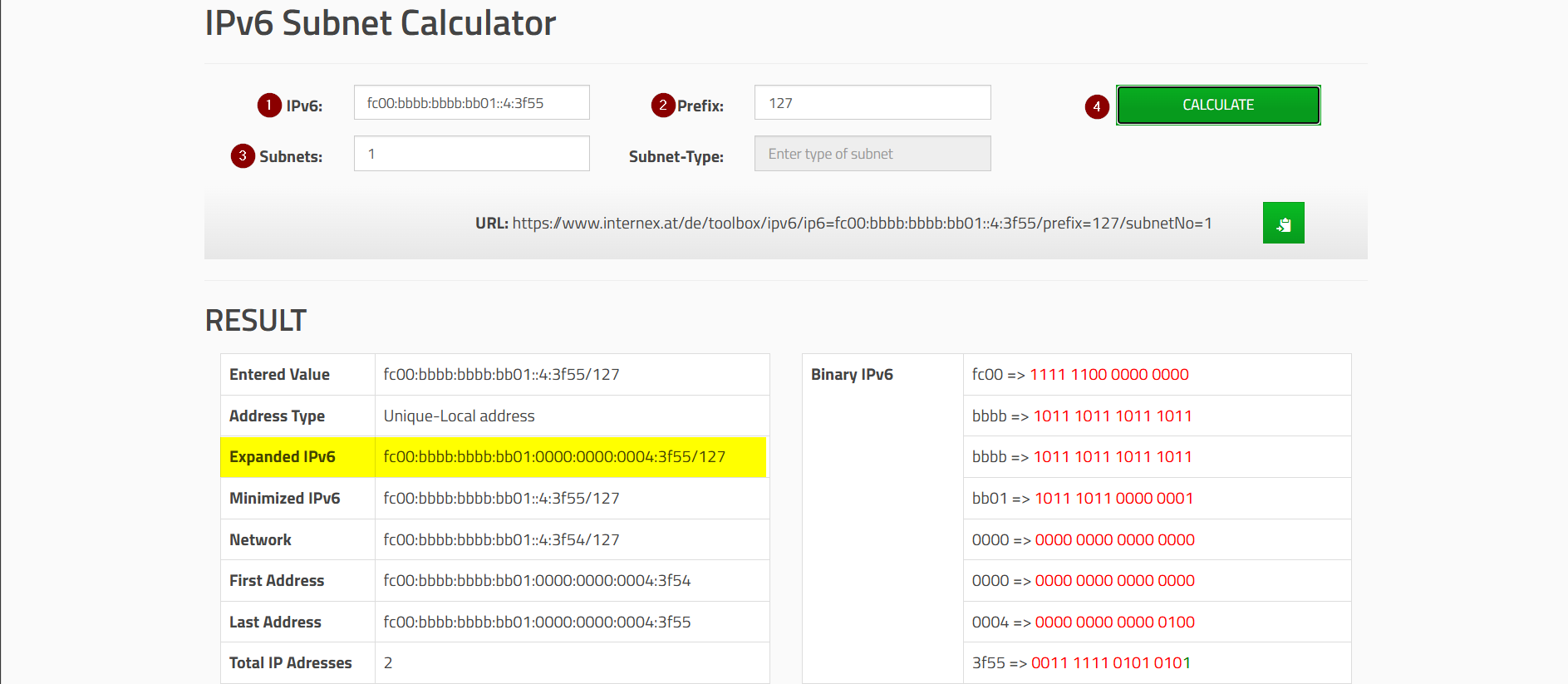

| Die angezeigte IPv6-Adresse in den Zwischenablage kopieren. Danach einen IPv6 Subnet Calculator im Browseraufrufen. Ich nutze hier für das Tool Internex. |

|

| Das Subnetz (gelbmarkierte Zelle) in die Zwischenablage kopieren und wieder zurück in die WireGuard Instanz Konfiguration wechseln. |

|

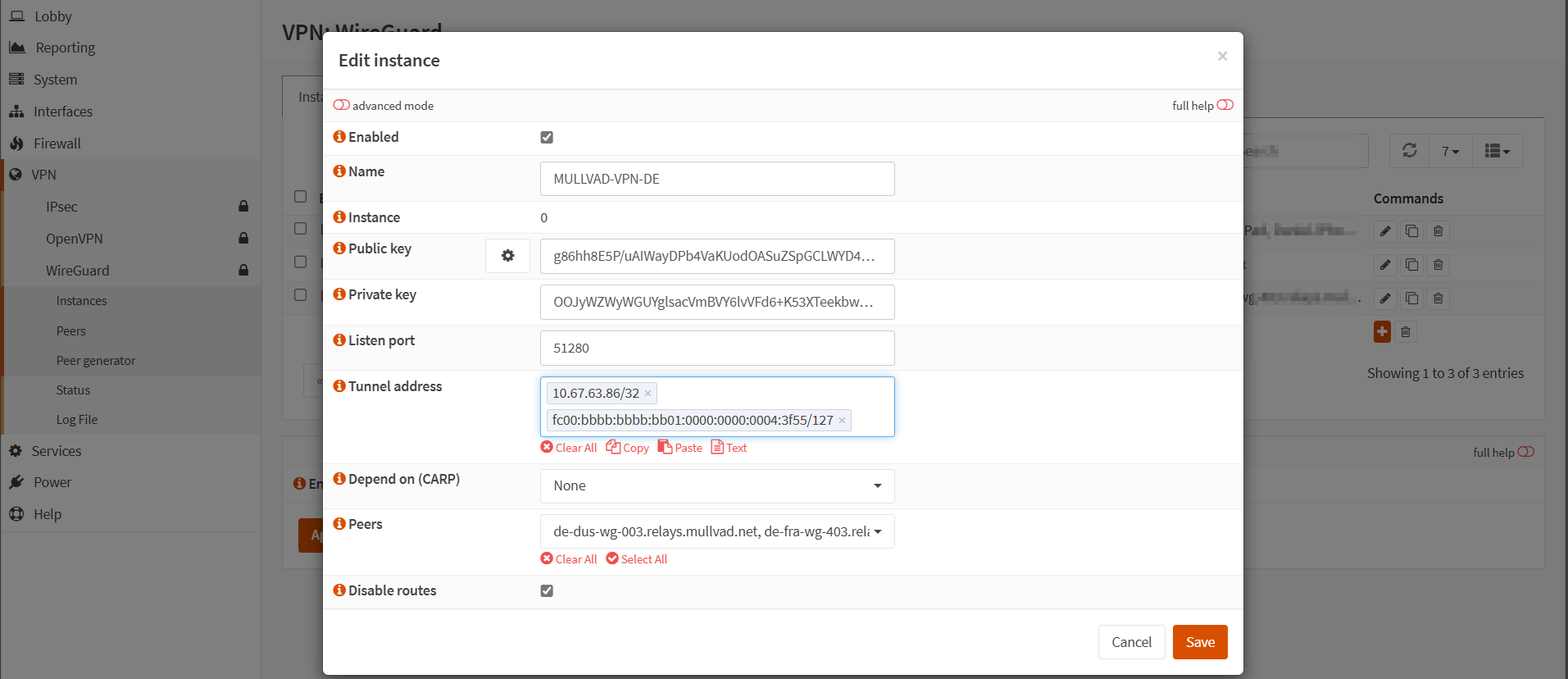

| Bei Punkt 5 das IPv6 Subnetz einfügen. Danach die IPv4 Adresse aus dem Mullvad Kundenmenü ebenfalls hinzufügen. Anschließend die Konfiguration speichern. |

|

|

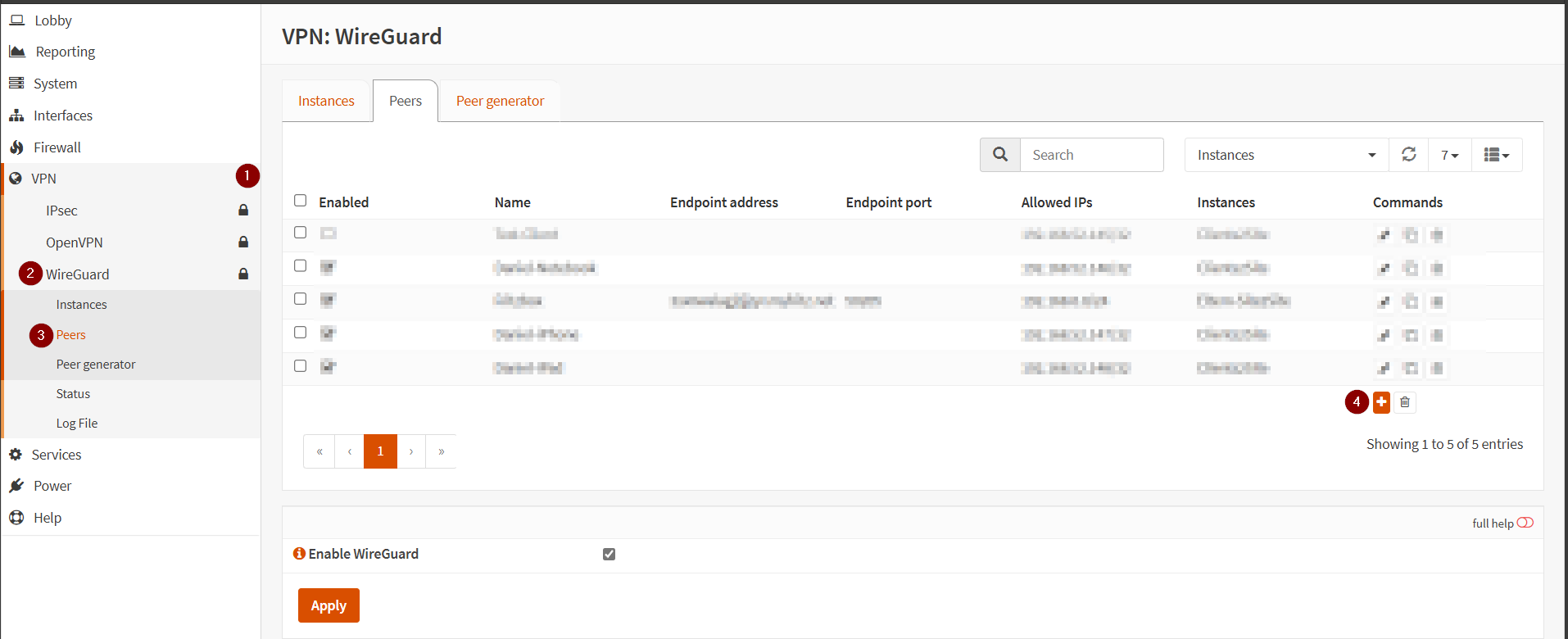

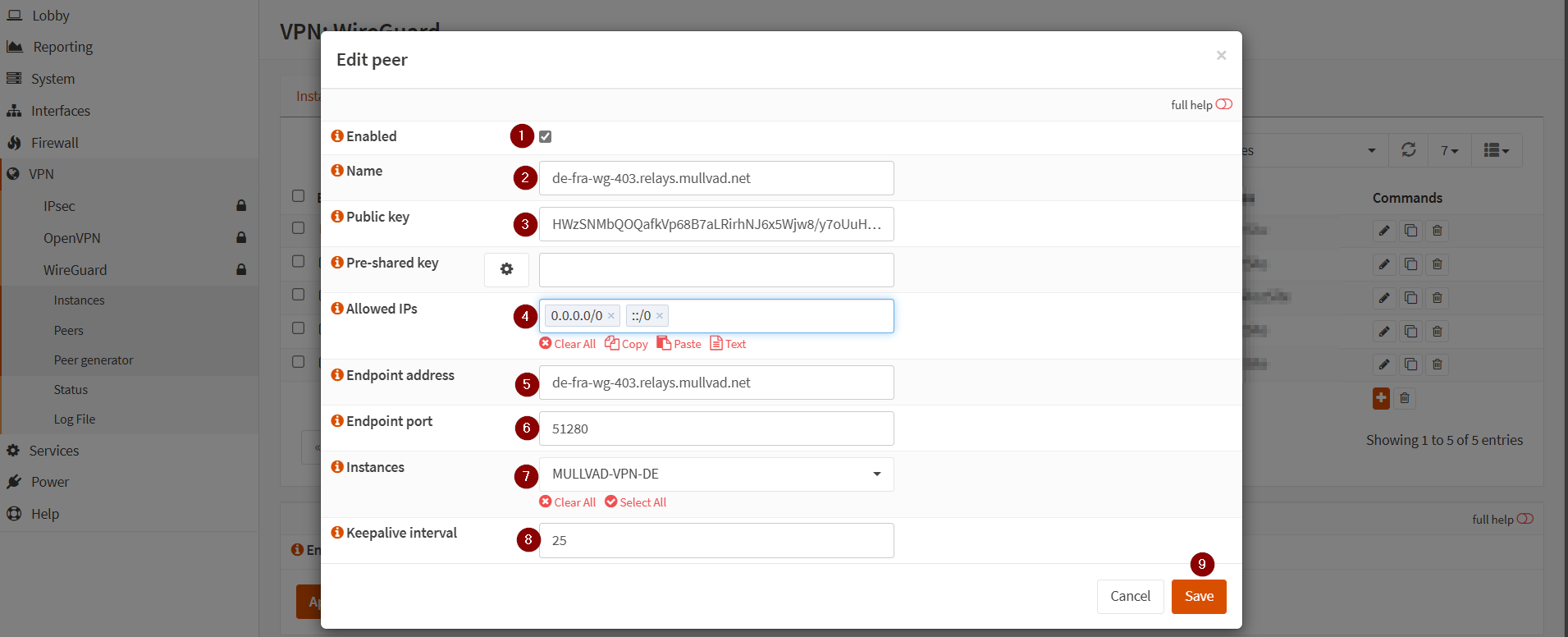

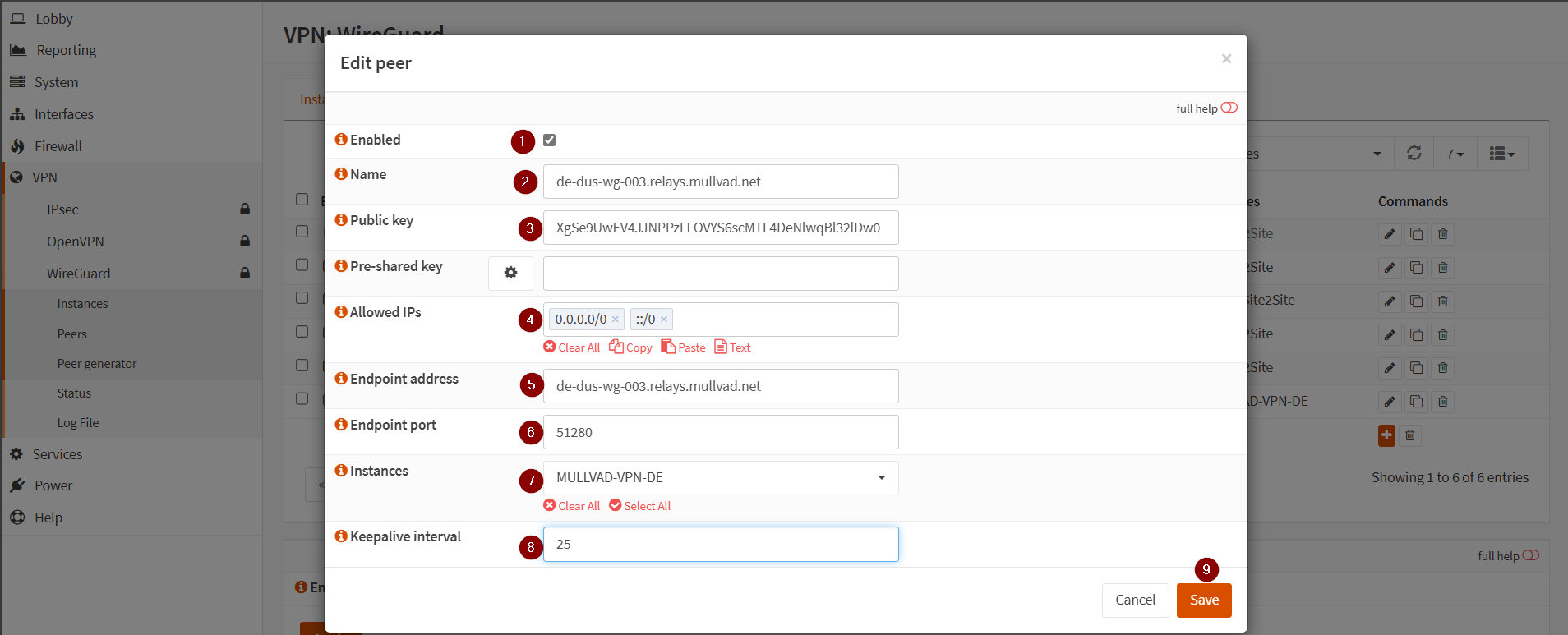

| Ich nutze exemplarisch den den Server „de-fra-wg-403“: Die Informationen für die Punkte 2, 3, 5 und 6 können in der Mullvad VPN Serverliste abgerufen werden.

Unabhängig davon habe ich bei Punkt 5 die IPv6 Adresse des Servers von Mullvad VPN eingetragen. Weil die Erfahrung zeigt, dass die IPv6 Uplinks an den gängigen Internet Knoten im Vergleich zu IPv4 nicht so stark ausgelastet sind. |

|

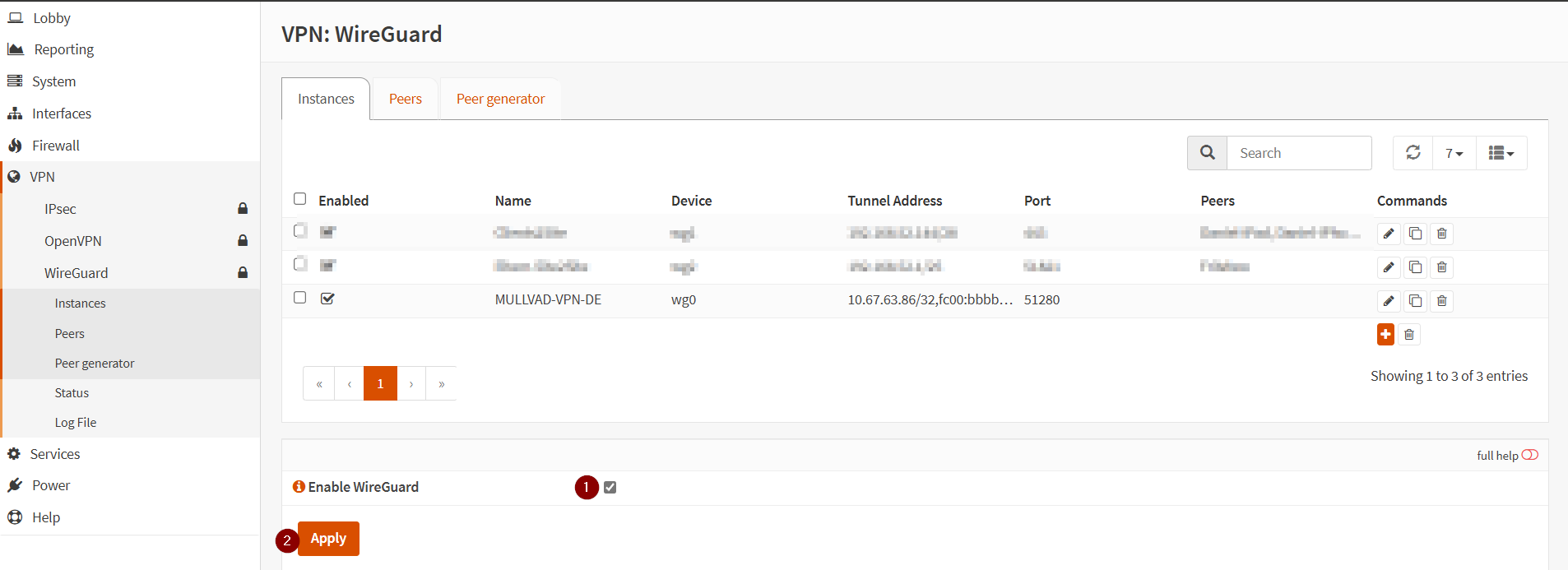

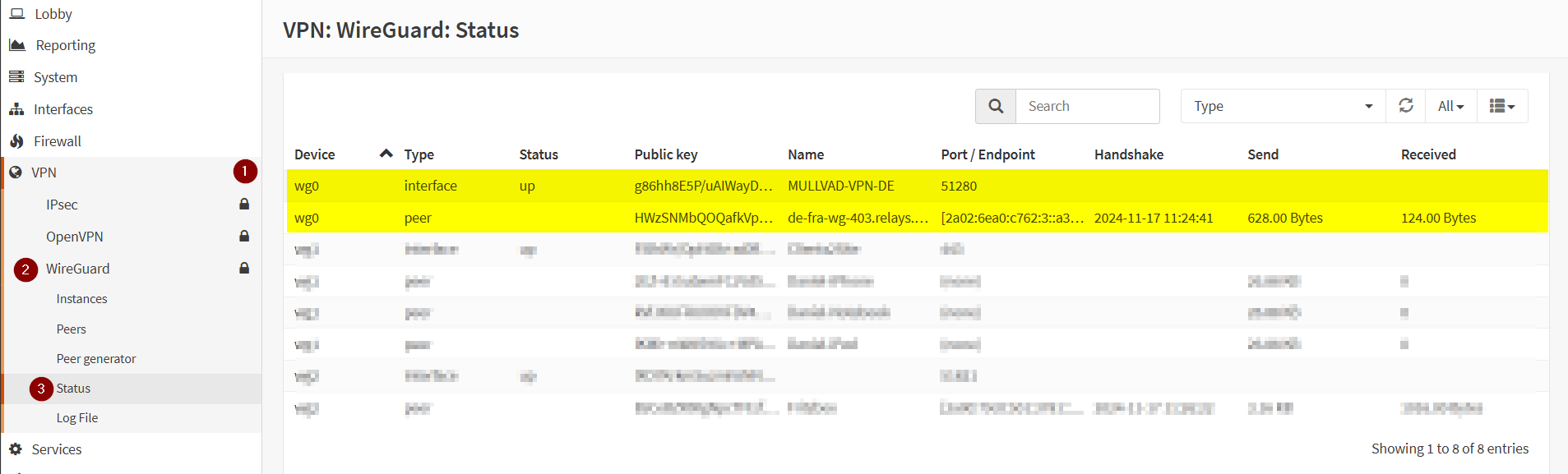

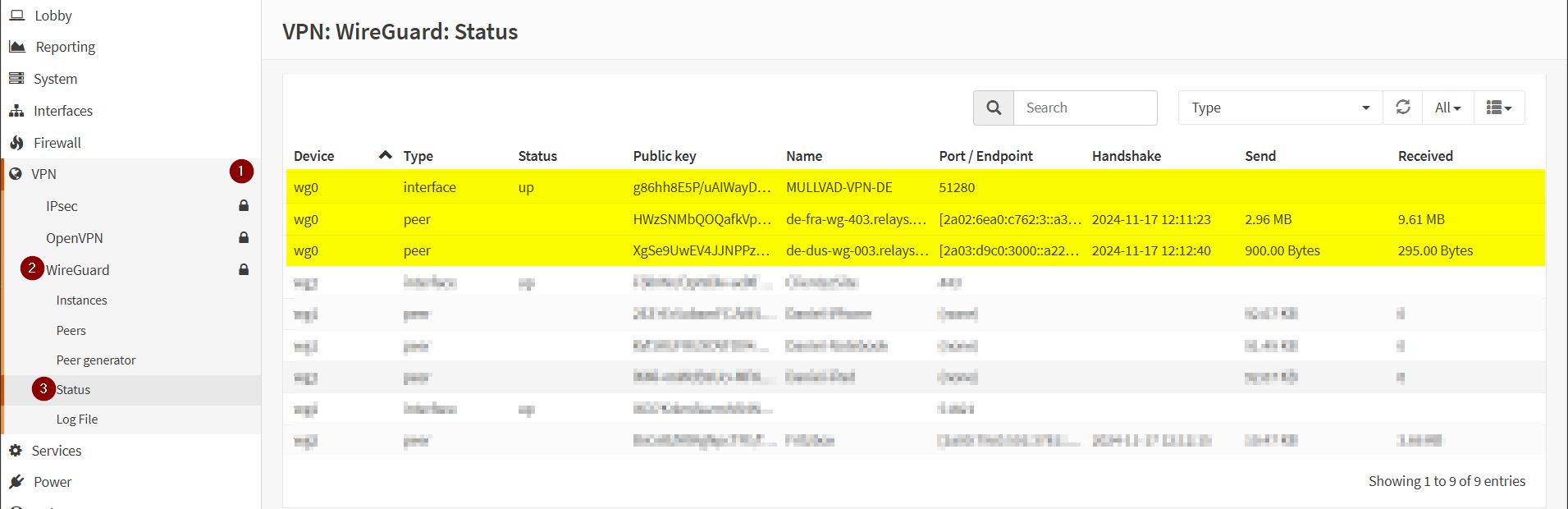

| Danach über Status geprüft, ob der WG Tunnel aufgebaut werden konnte. |

|

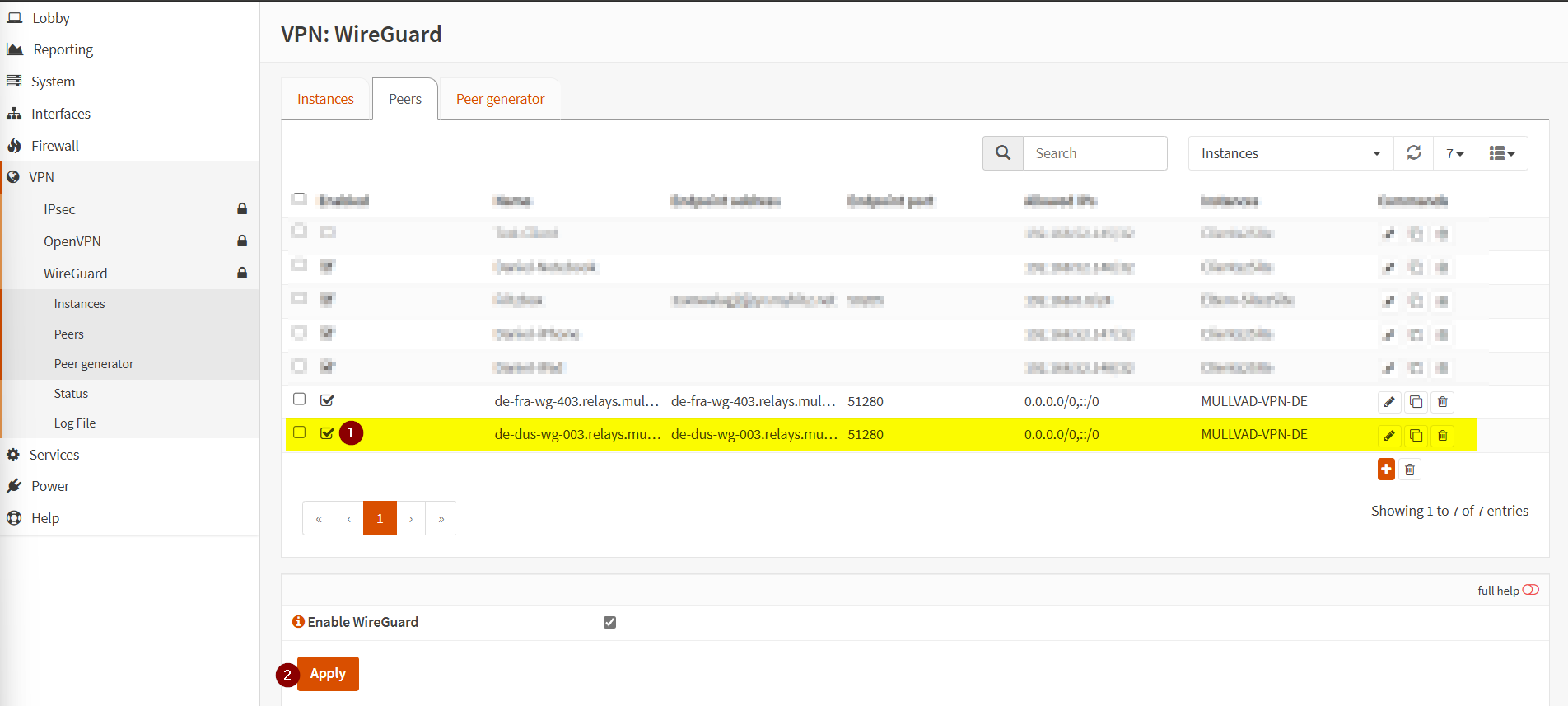

| Es können natürlich weitere Peers der Instanz hinzugefügt werden. So dass eine höhere Verfügbarkeit des WG Tunnels erreicht wird. Denn auch der Betreiber wird für Wartungszwecke den Server neu starten. |

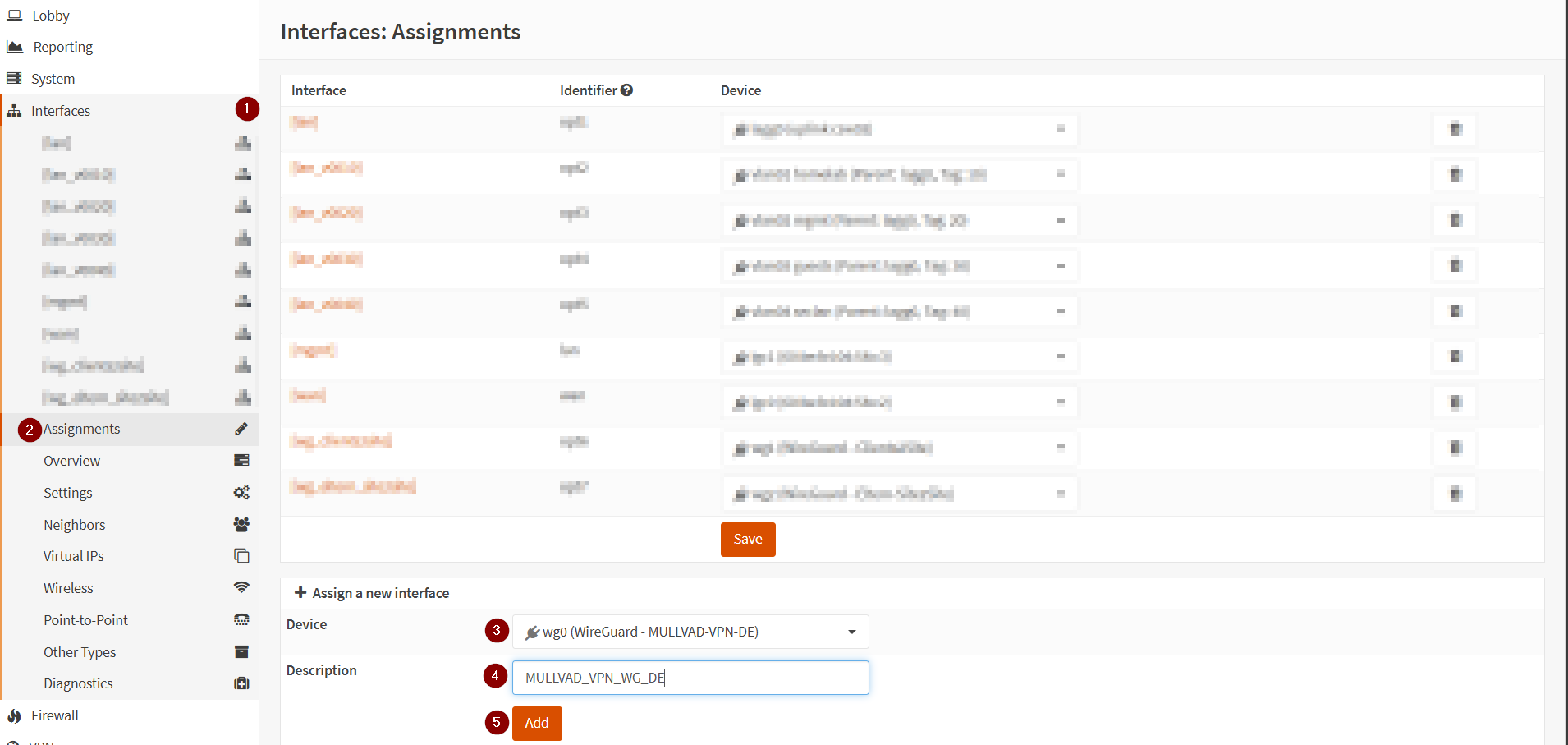

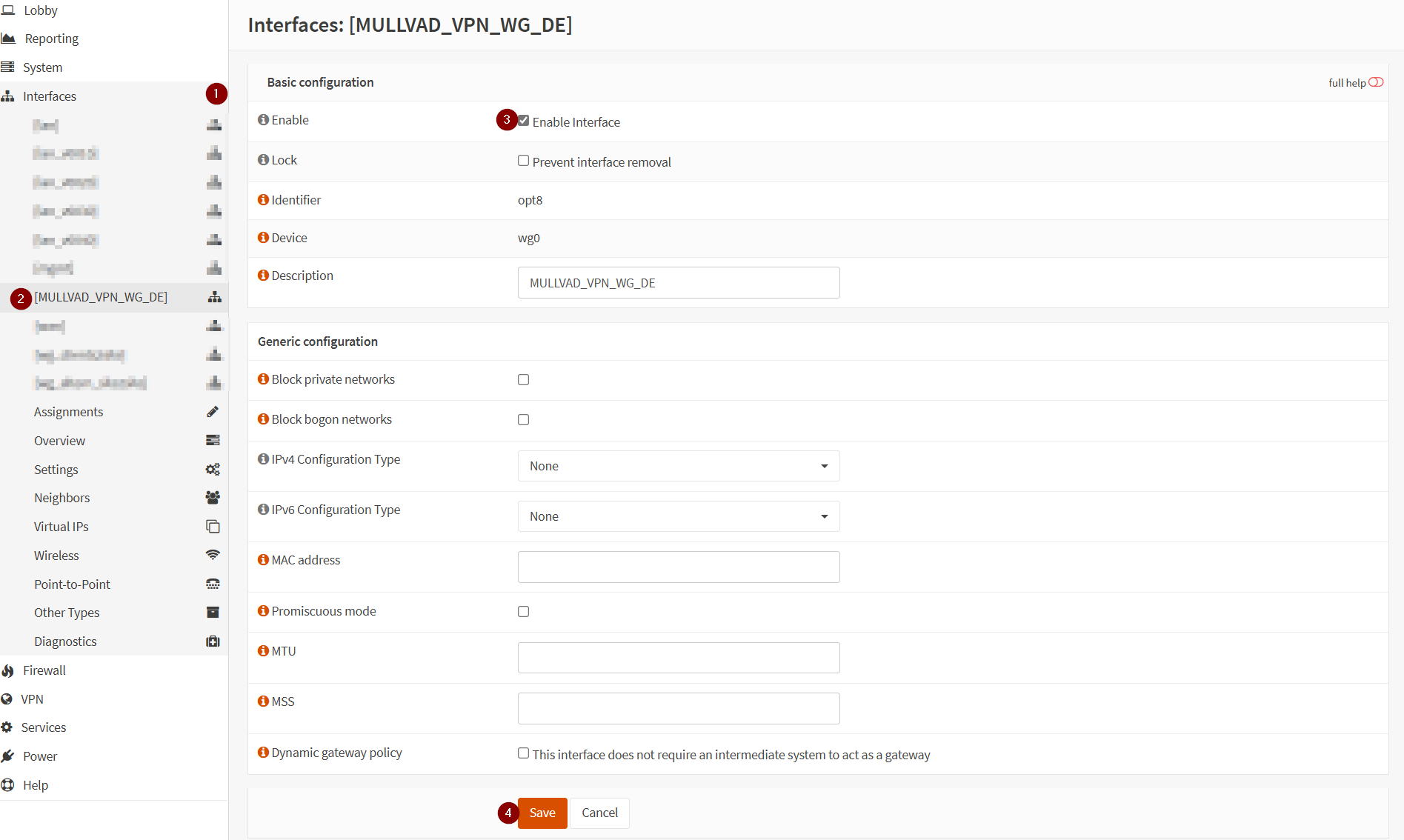

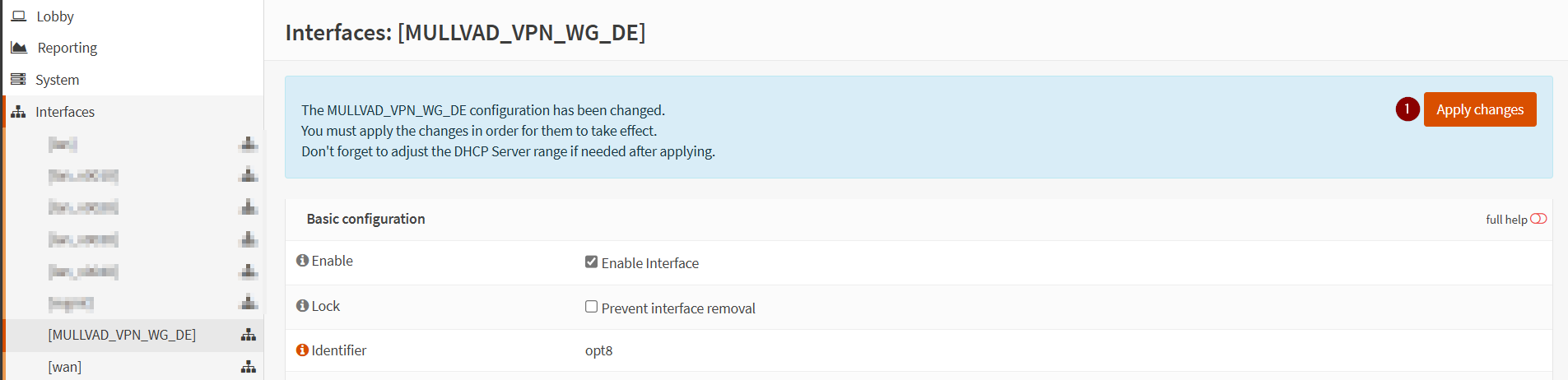

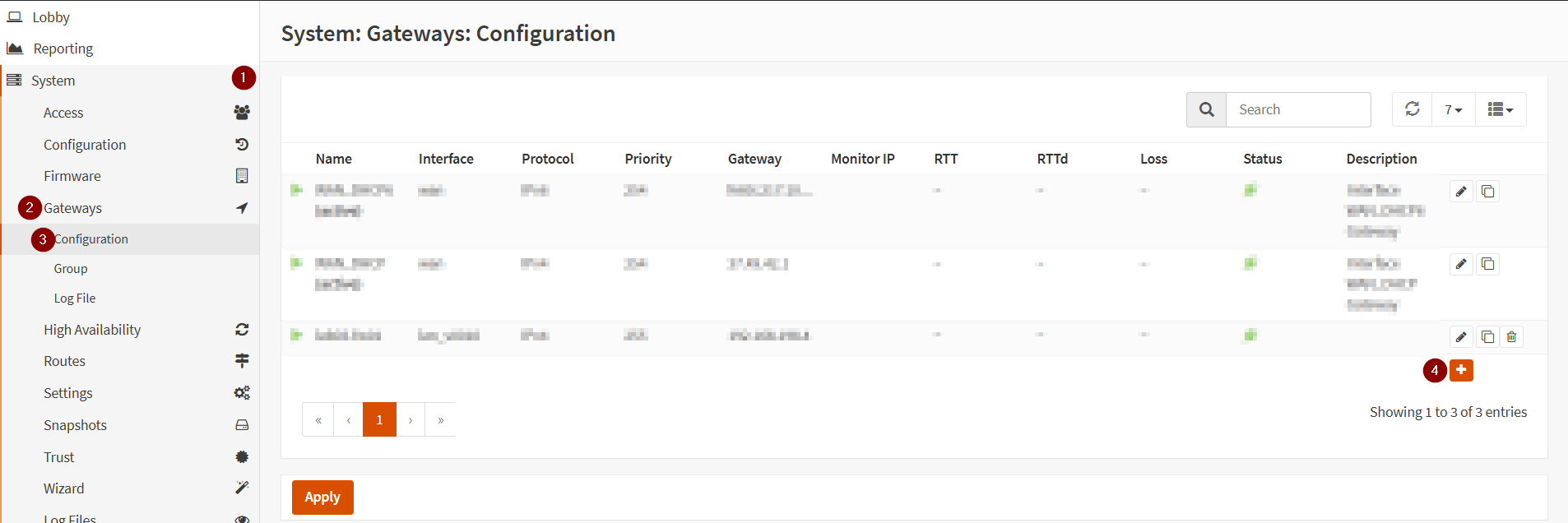

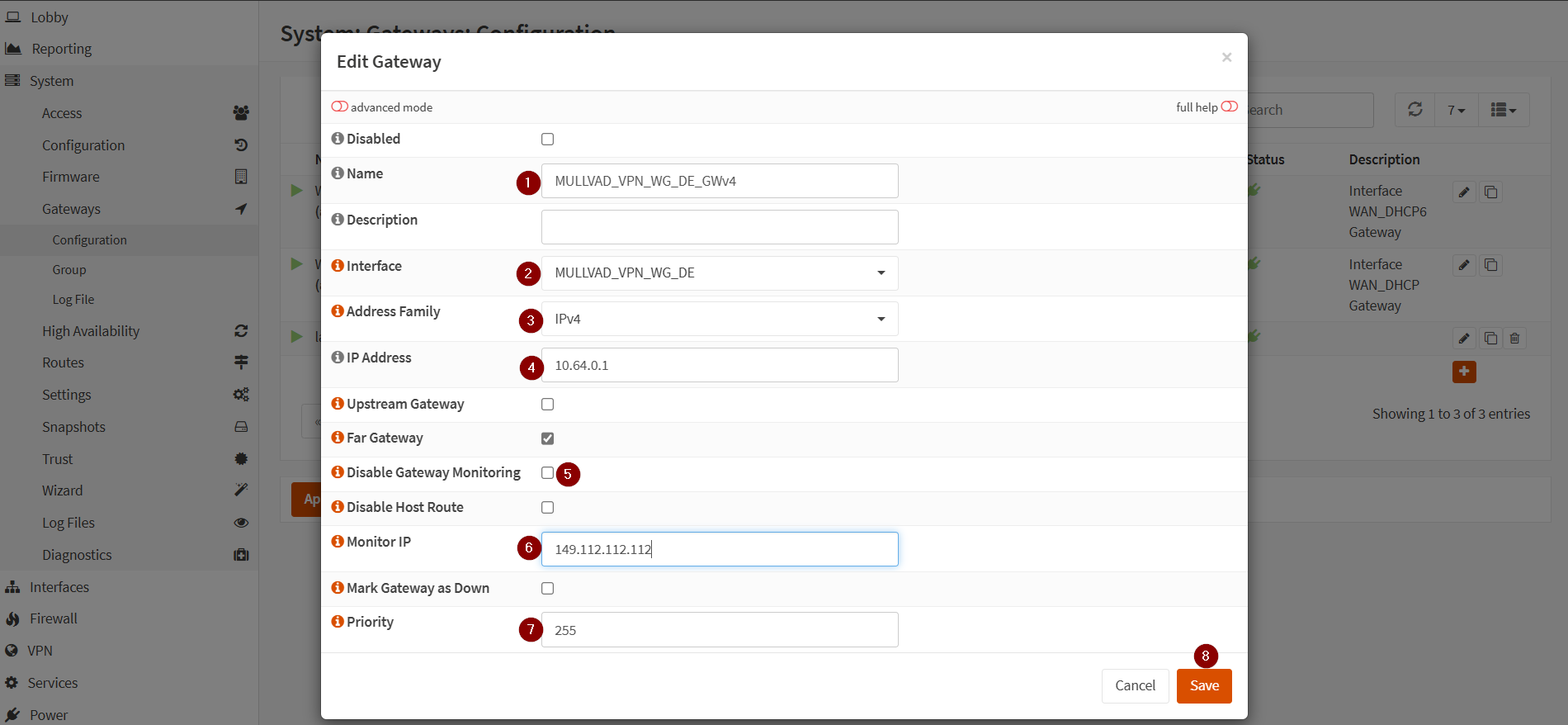

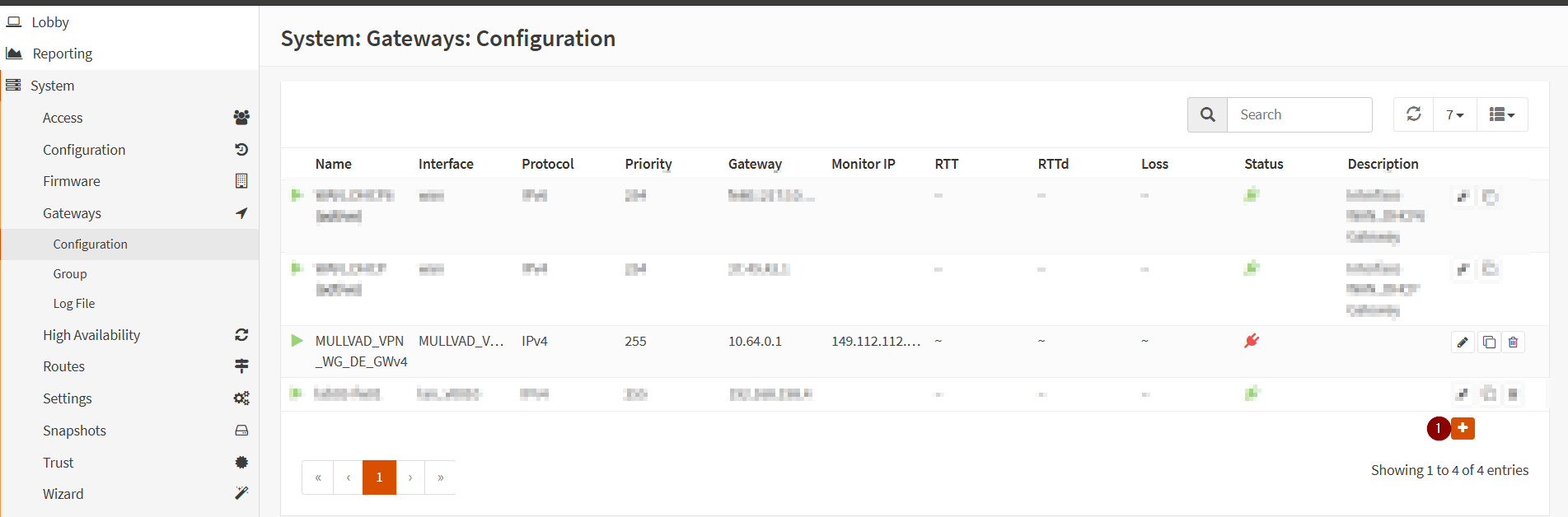

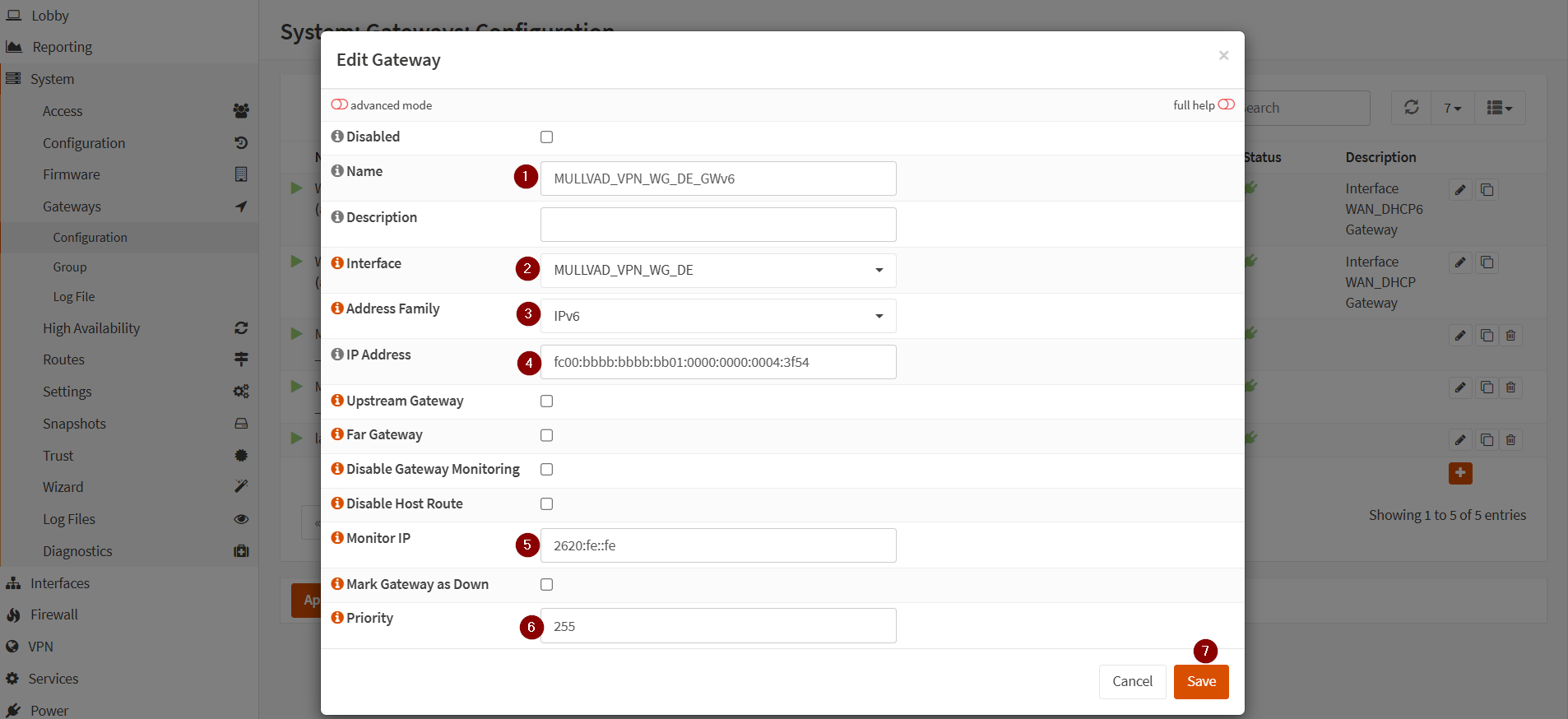

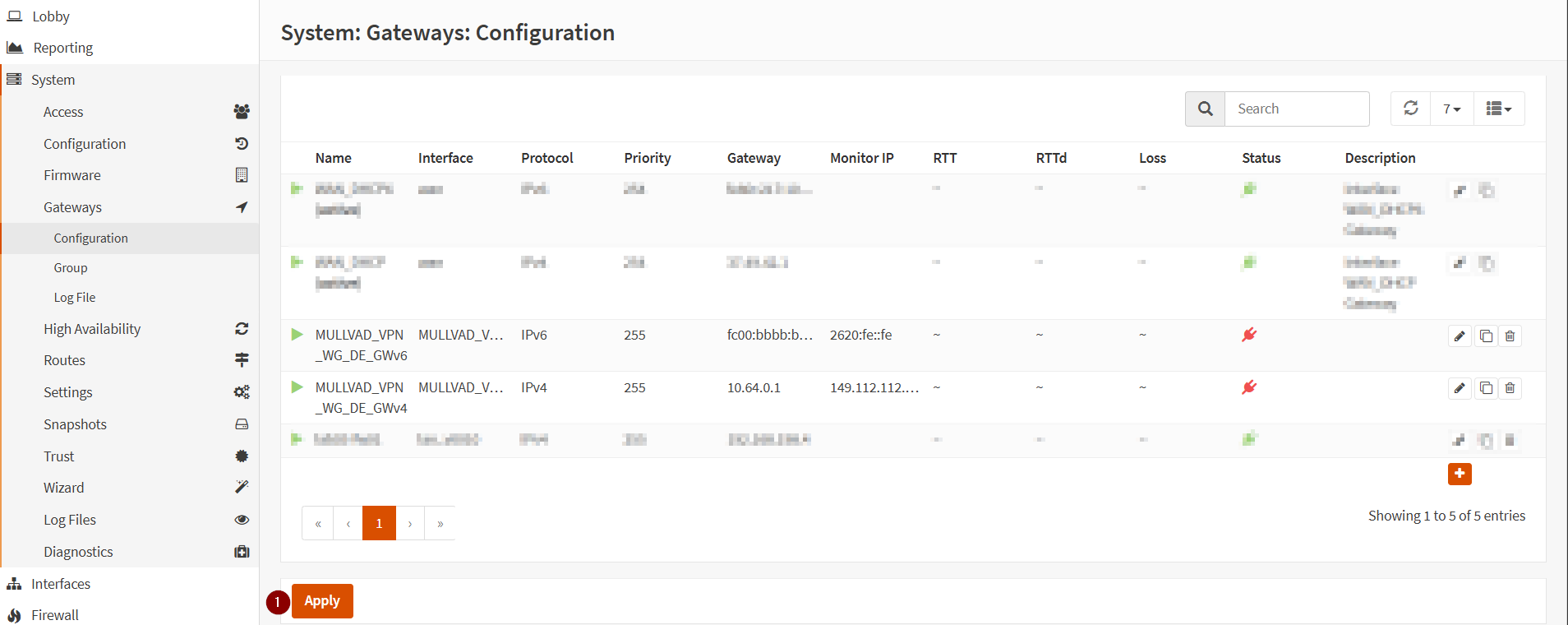

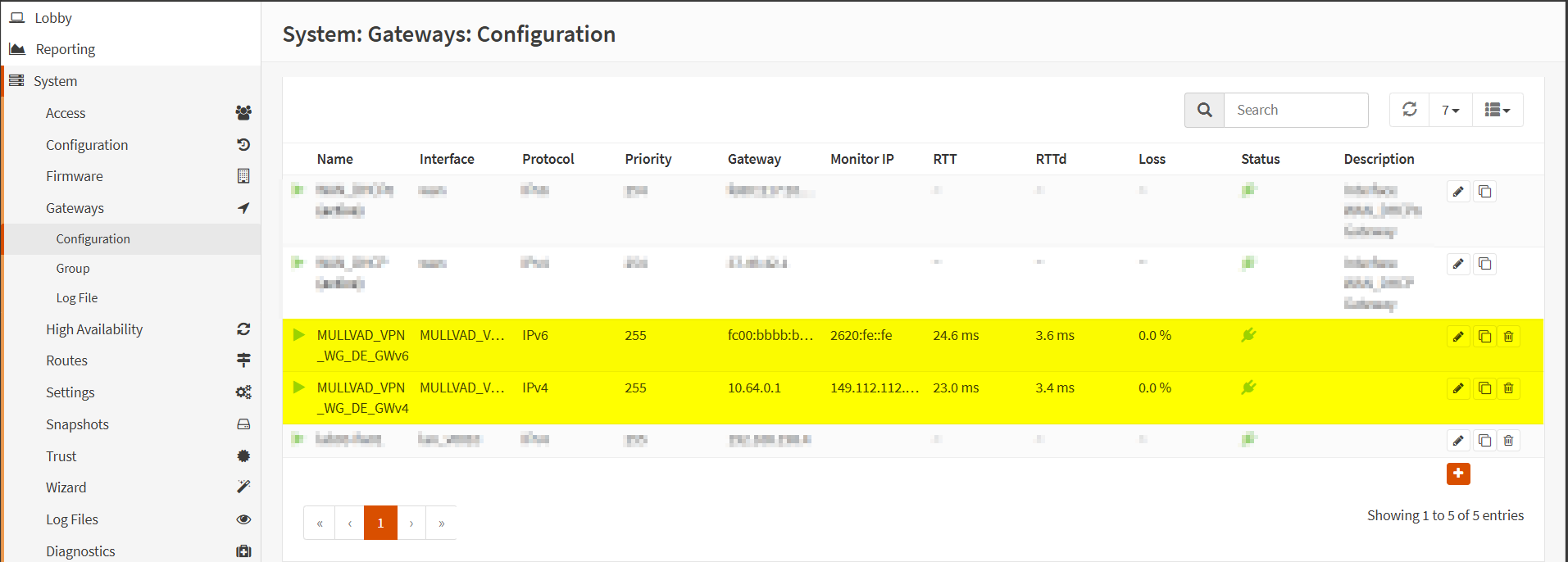

Routing für WireGuard Tunnel einrichten

|

|

|

|

|

|

|

| Bei Punkt 4 wird die freie IPv6 Adresse aus dem Subnetz eingetragen. Die belegte IPv6-Adresse wurde beim Hinzufügen des Geräts in der Mullvad UI angezeigt. |

|

|

| Bei den eingetragenen Monitor IP handelt es sich um die Adressen des Quad9 DNS-Server. Es können natürlich problemlos andere IP-Adressen eingetragen werden. |

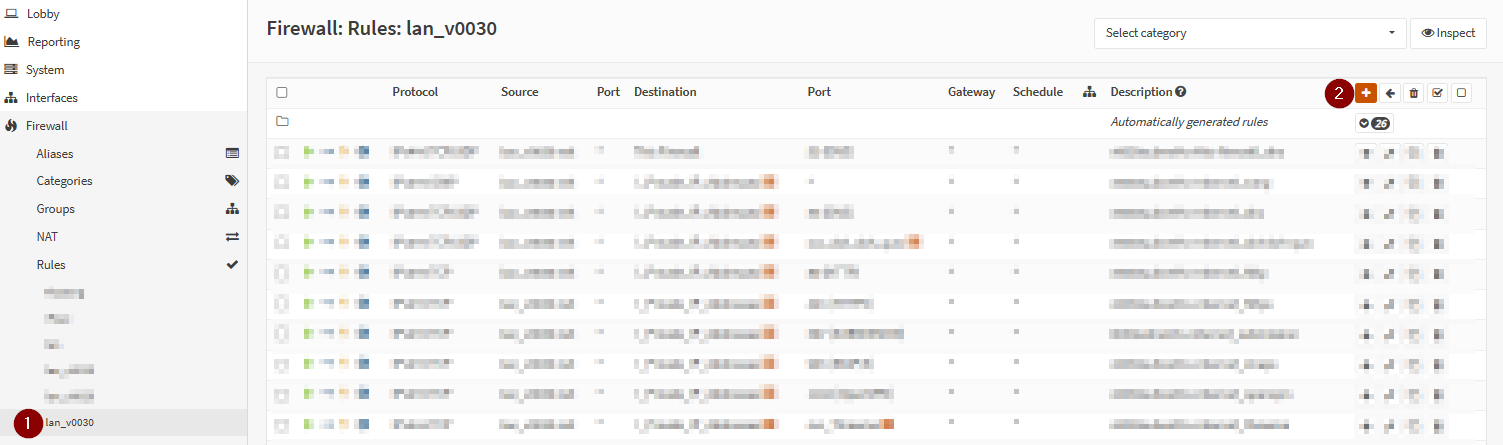

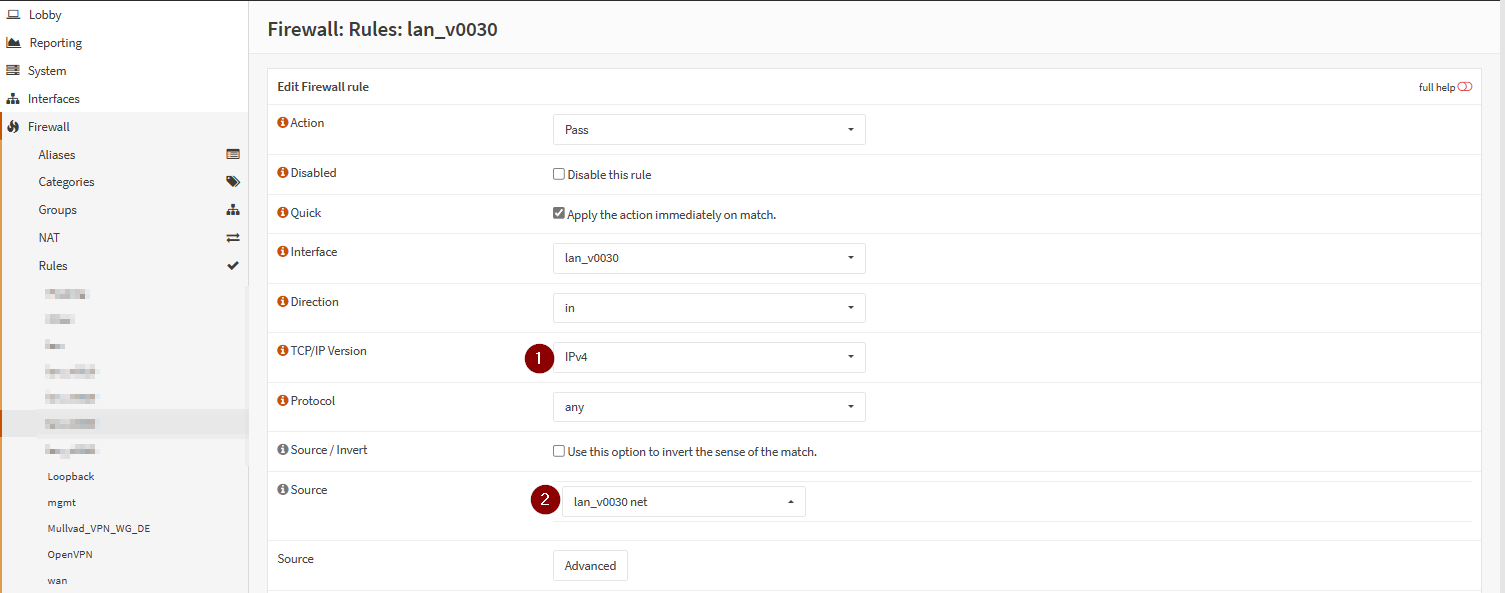

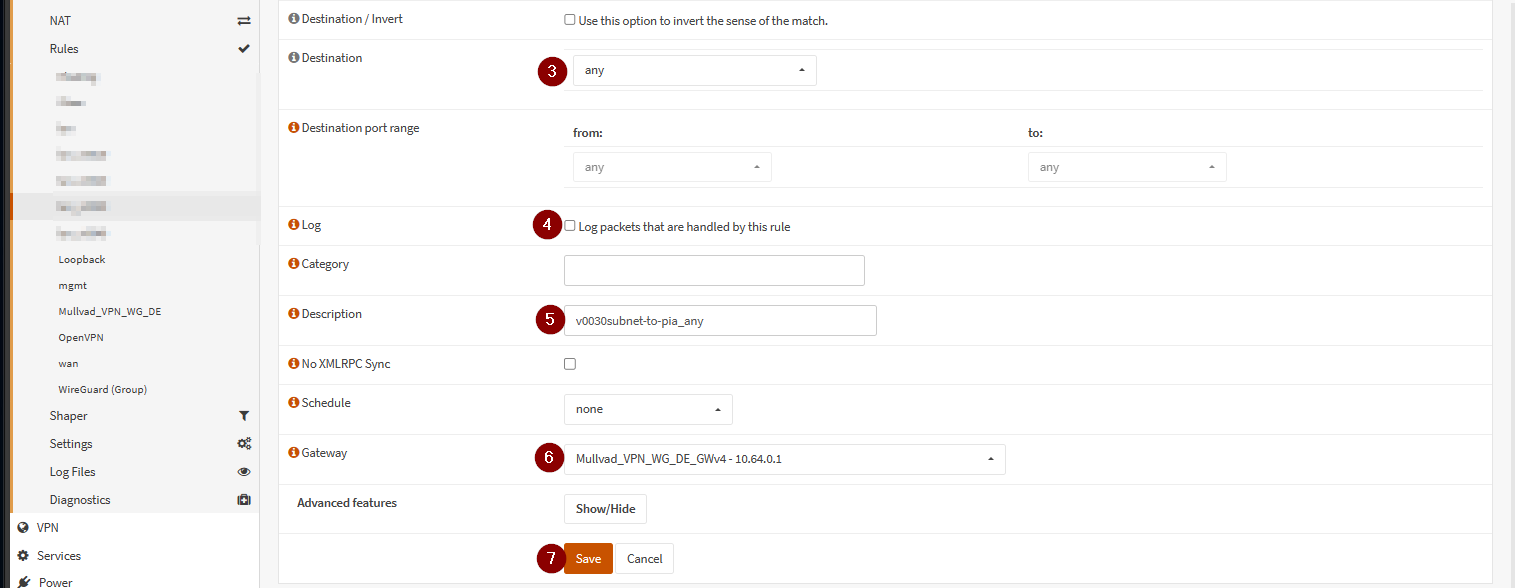

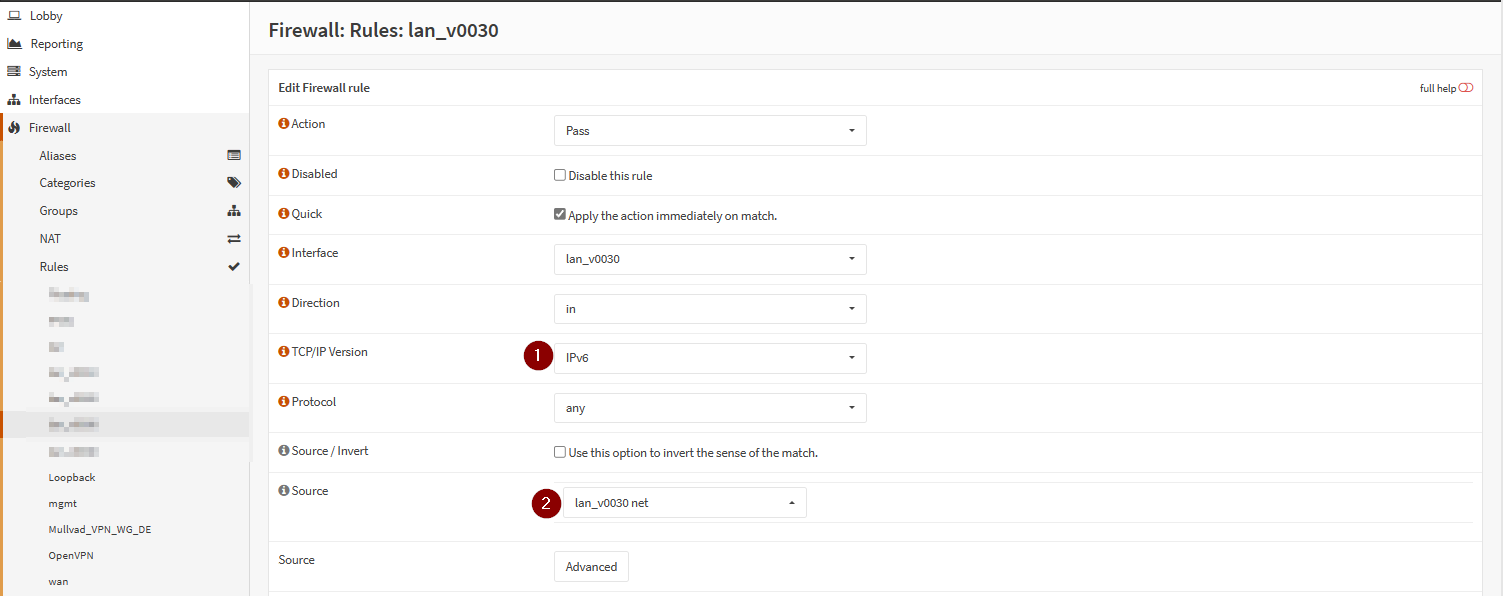

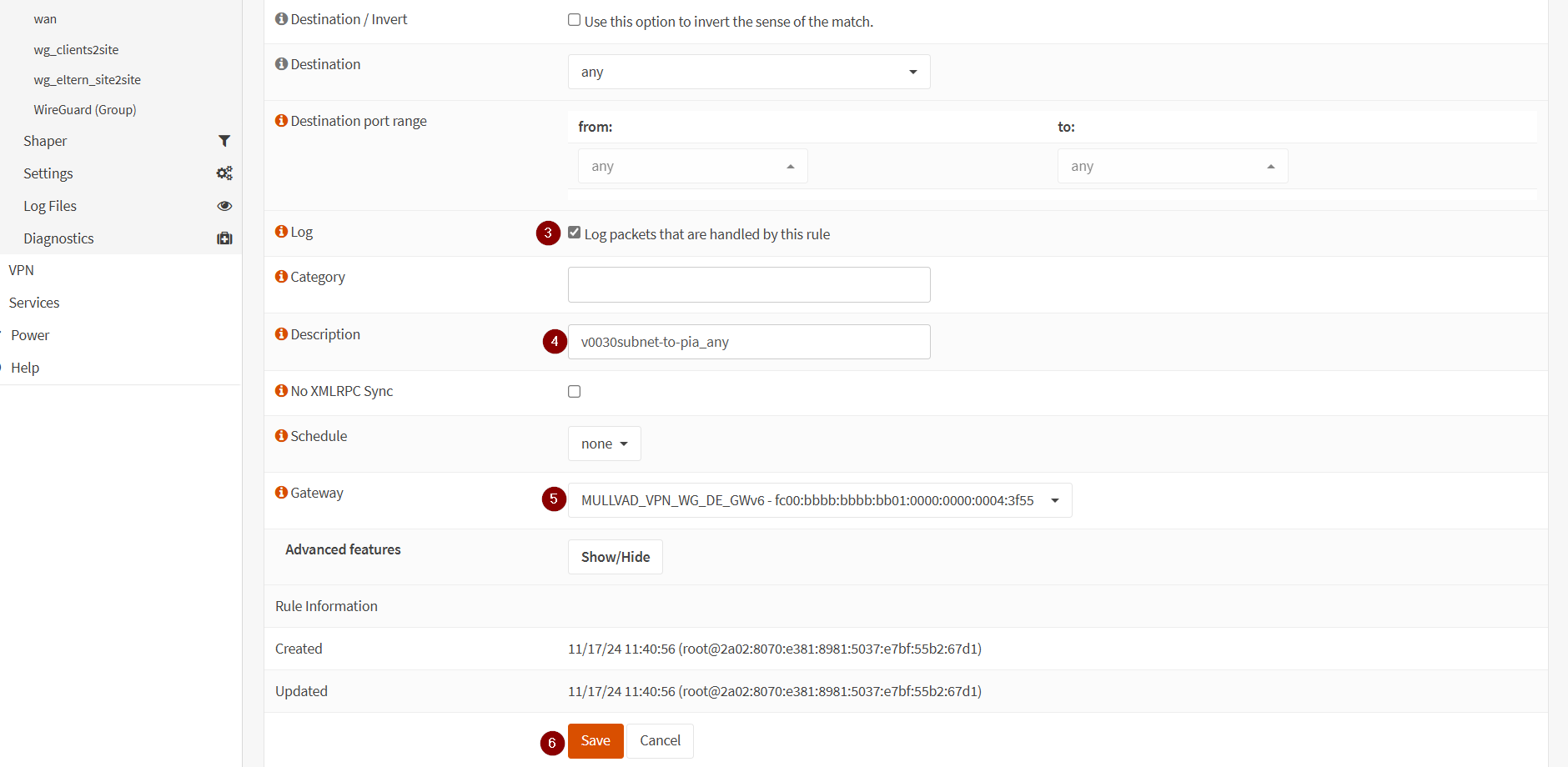

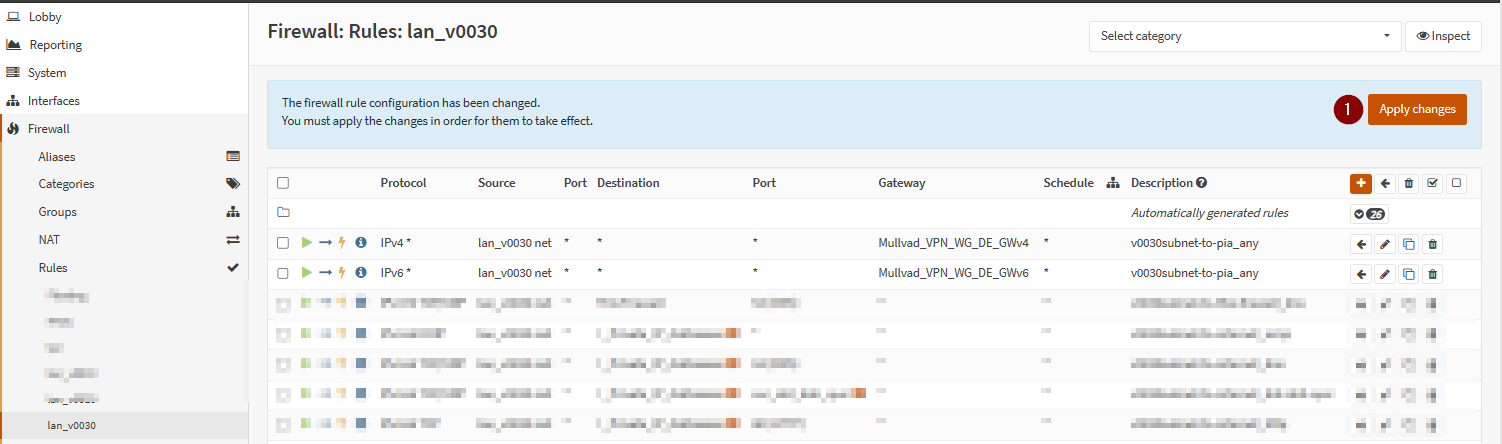

Firewall-Regeln erstellen

| In diesen Fall geht es um das lokale VLAN 30, welches durch den WG Tunnel ins Internet kommen soll. Da IPv4 und IPv6 genutzt werden, soll sind dafür immer getrennte Regeln erforderlich. |

|

|

|

|

|

|

| Natürlich kann über Source und/oder Destination und/oder Destination port range eine granulare Steuerung vorgenommen werden, welche Geräte, Services über den VPN Anbieter verschickt werden sollen. |

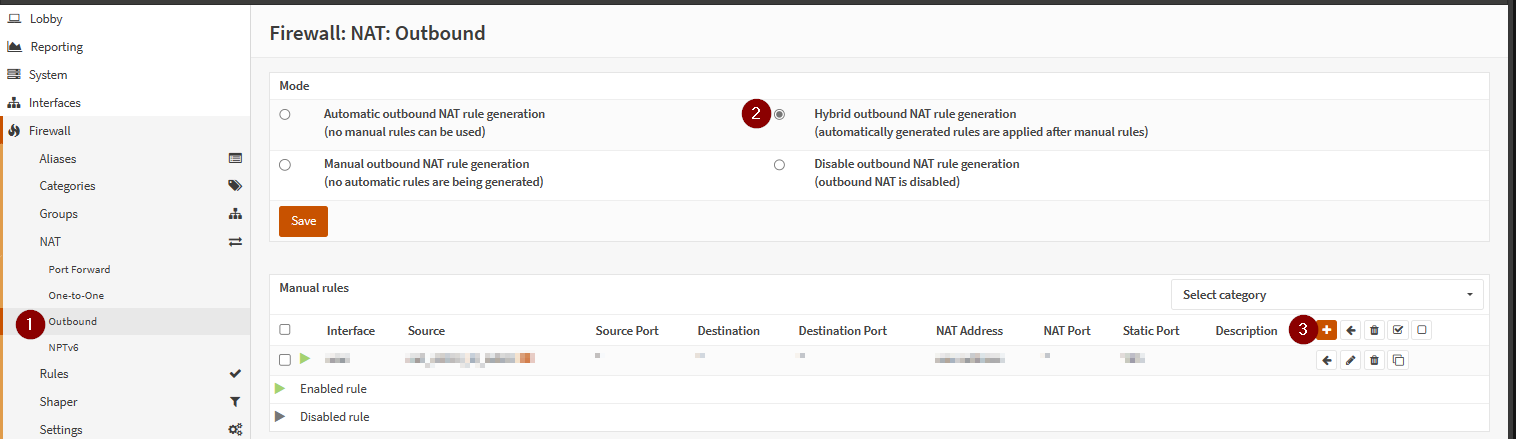

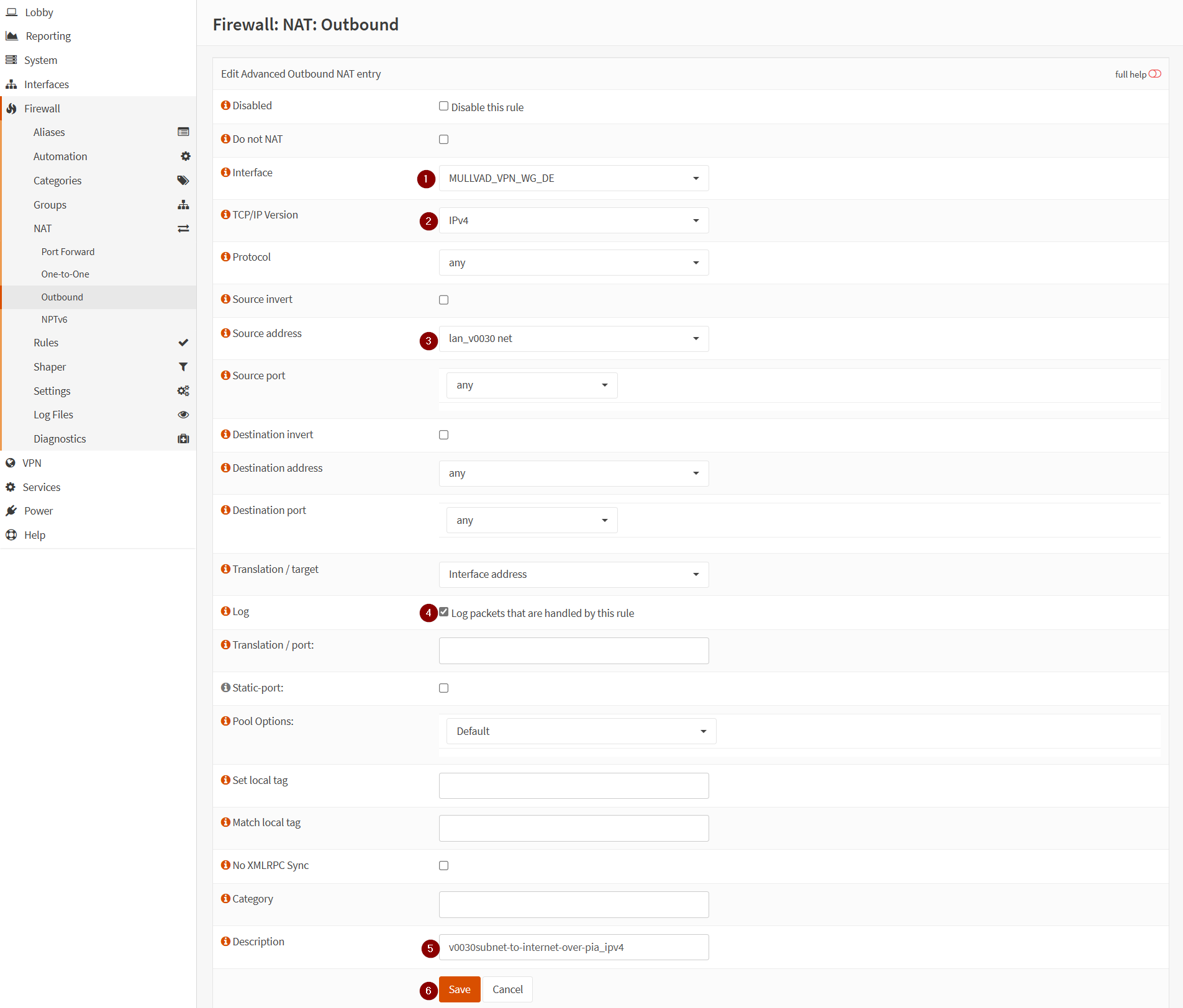

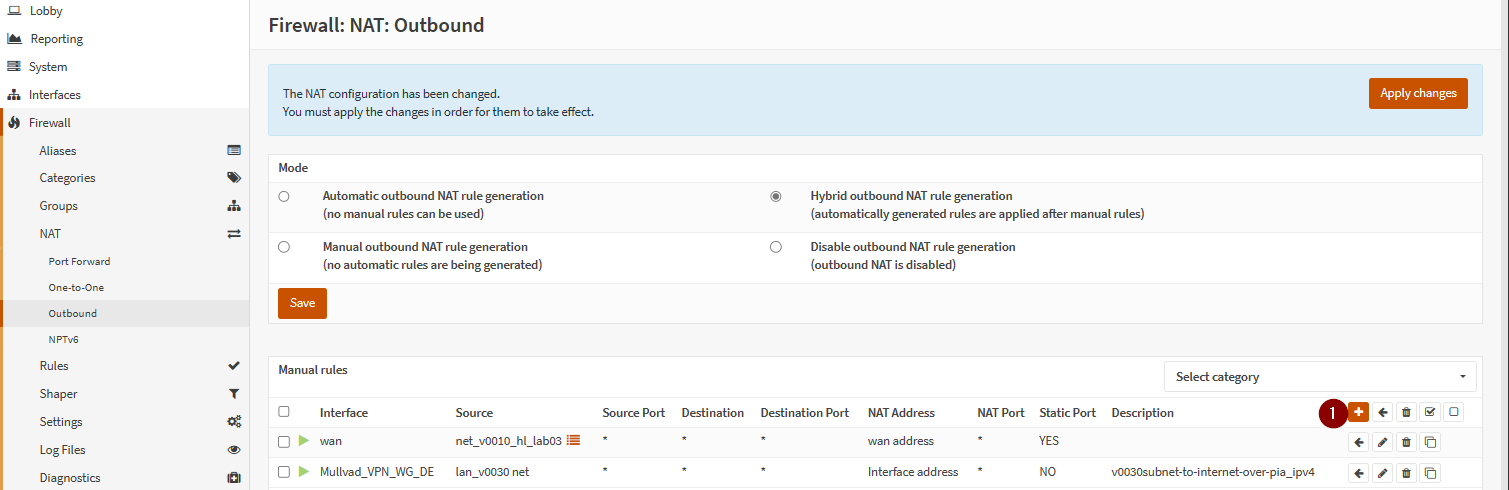

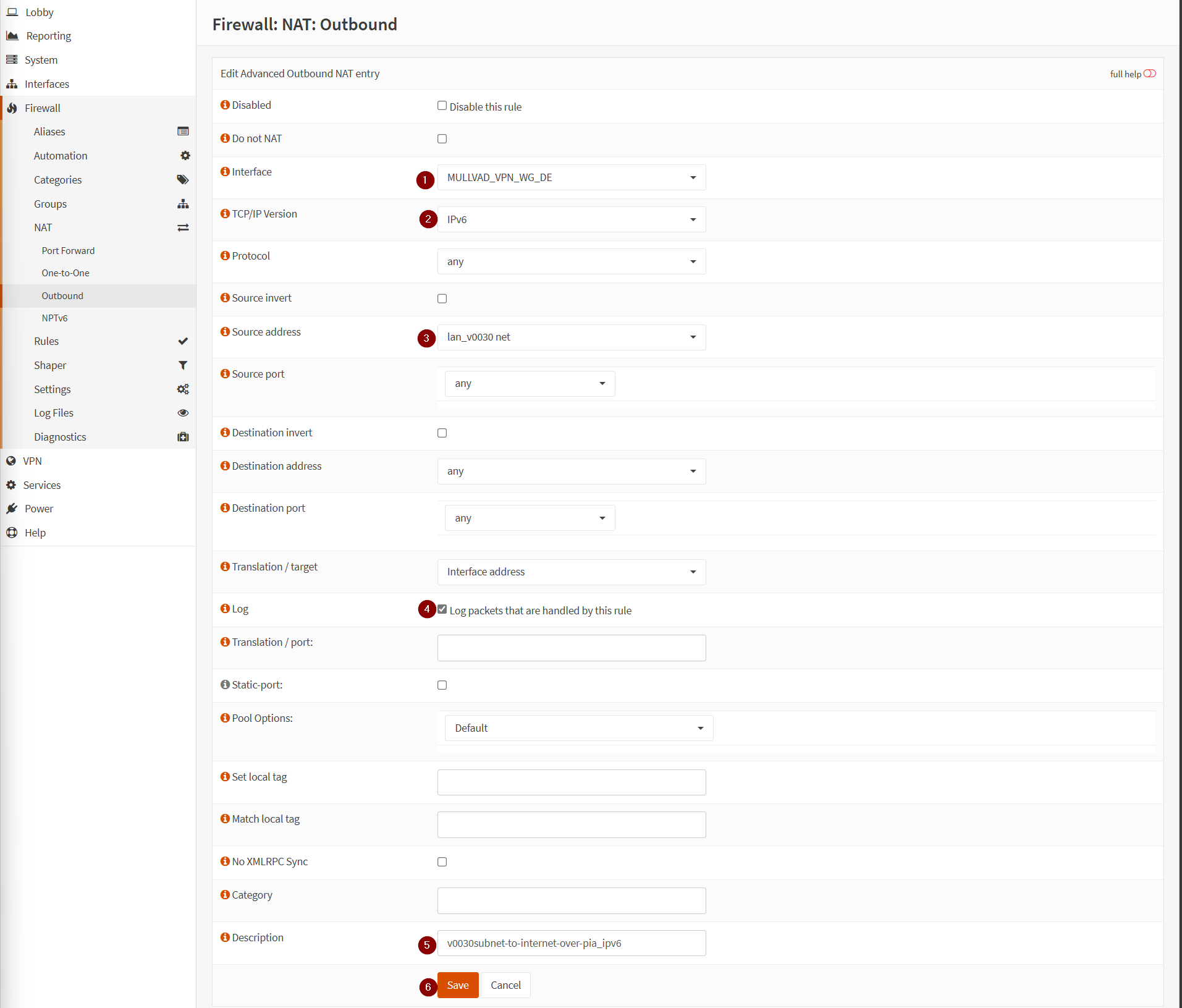

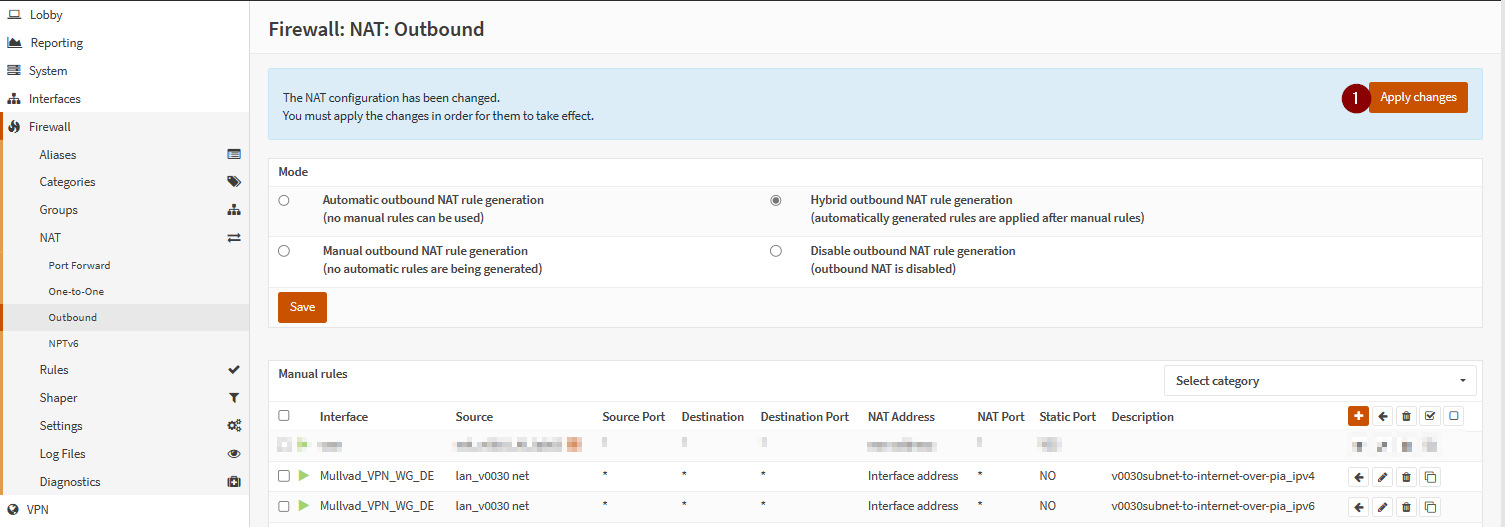

| Damit das Ganze funktioniert, muss natürlich auch ein ausgehende Network Address Tranlsation (Oubound NAT) eingerichtet werden. |

|

|

|

|

|

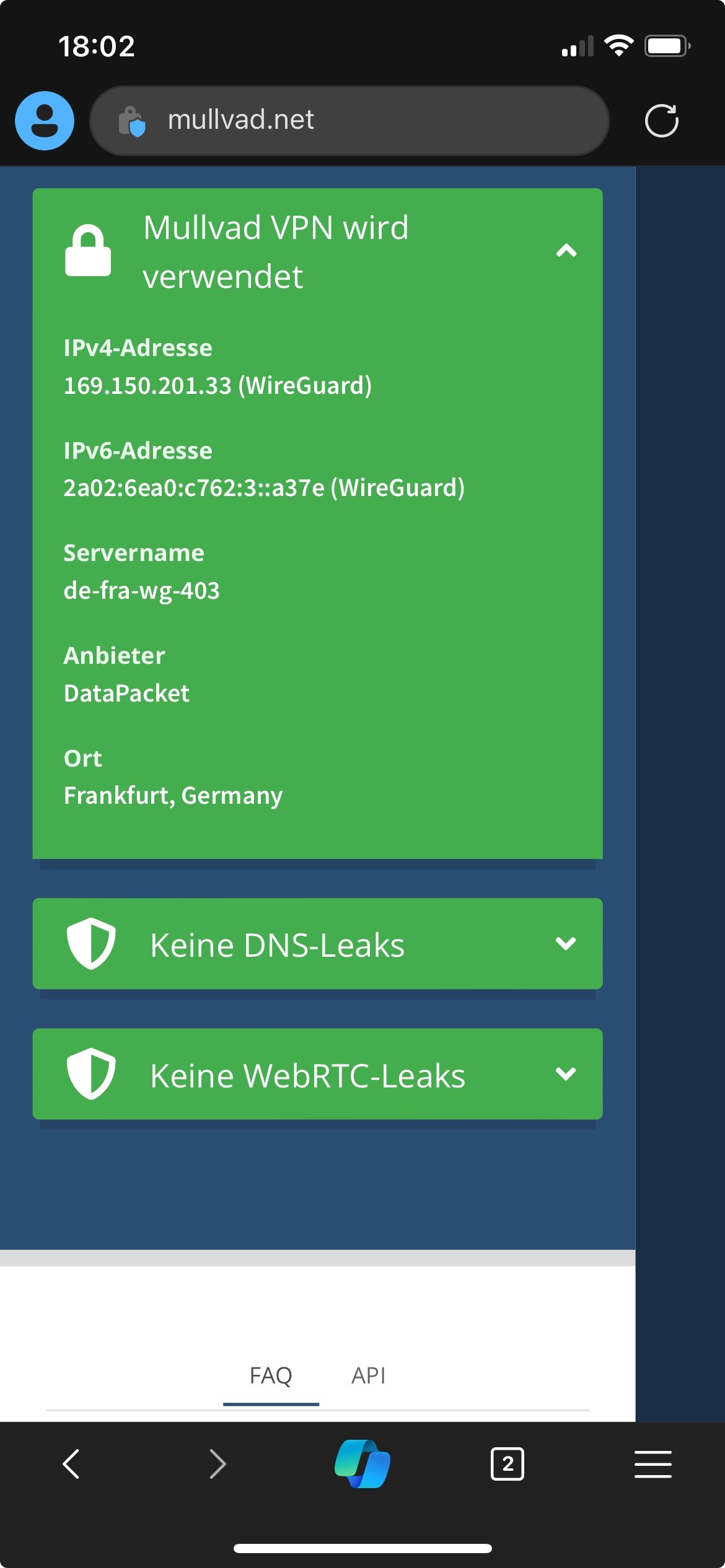

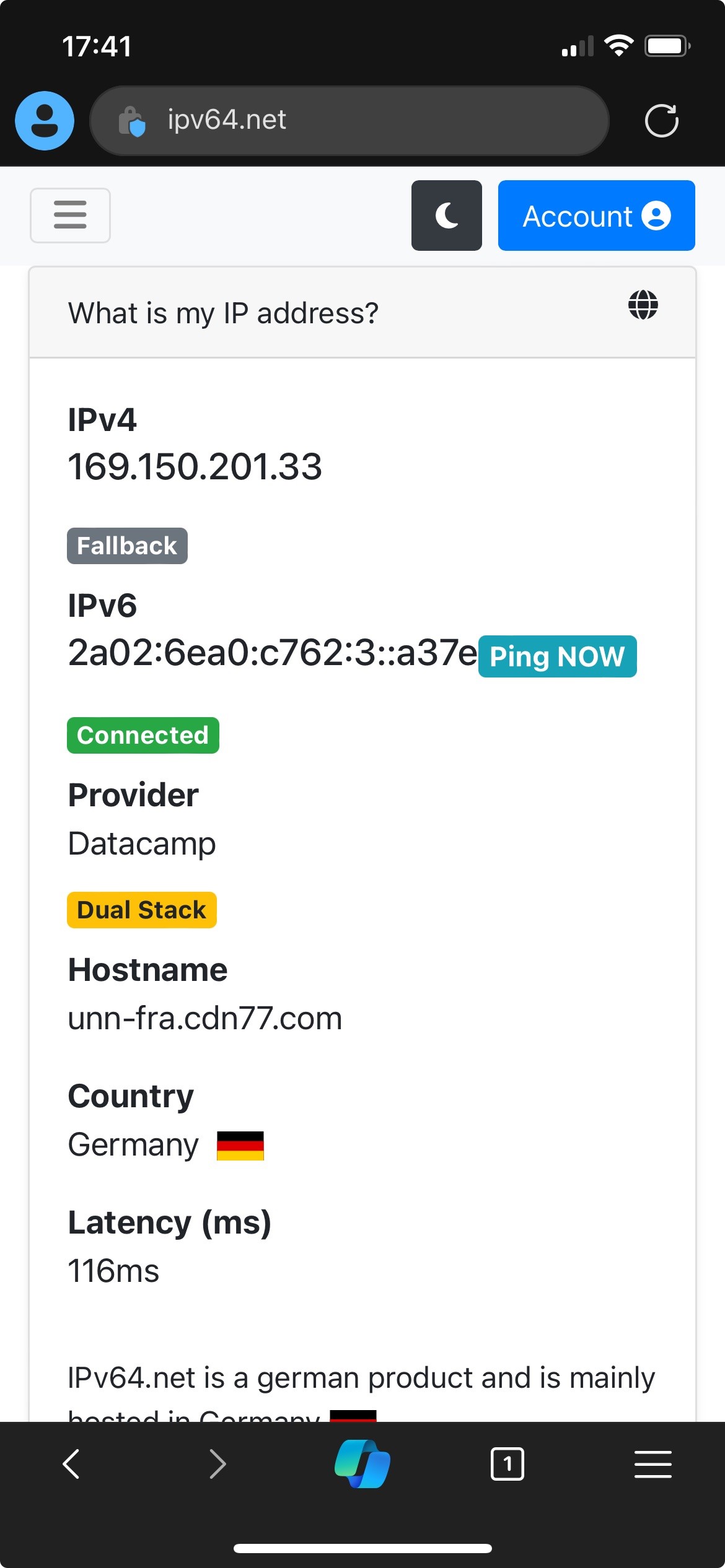

Funktionstest

Wie immer darf natürlich ein Funktionstest nicht fehlen (Qualitätssicherung).

|

Sonstiges

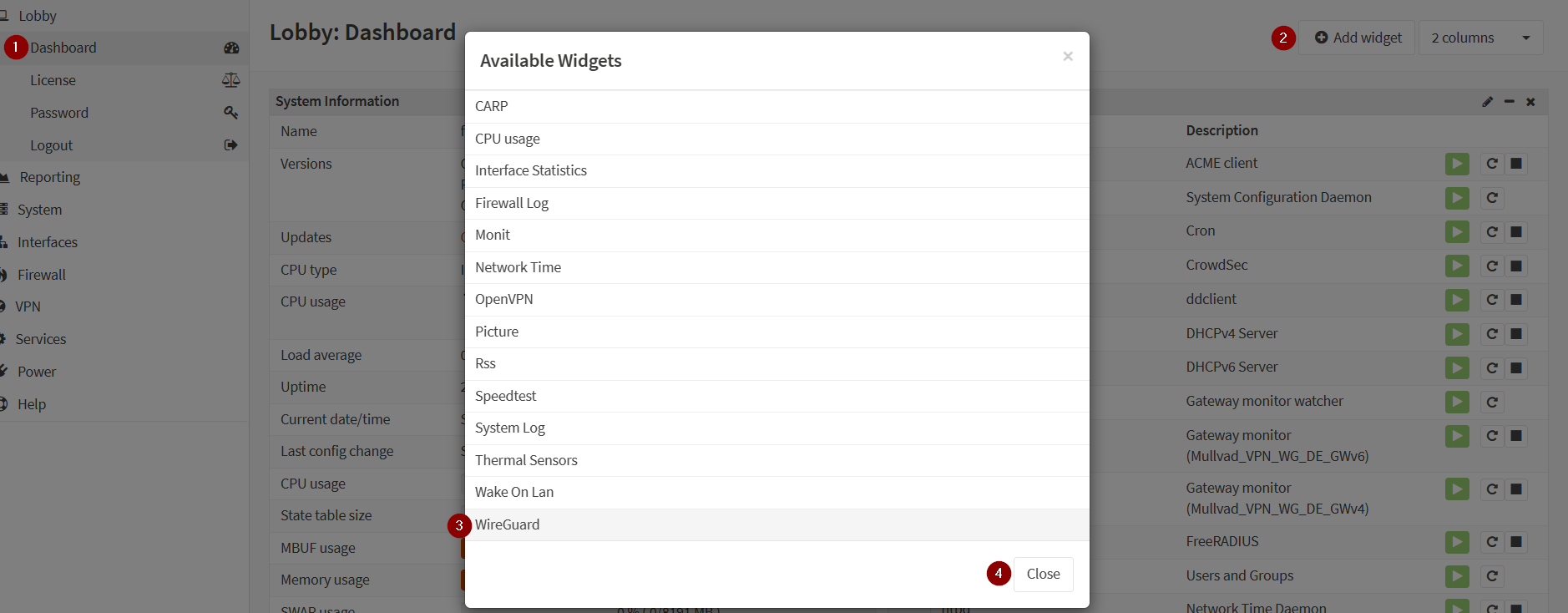

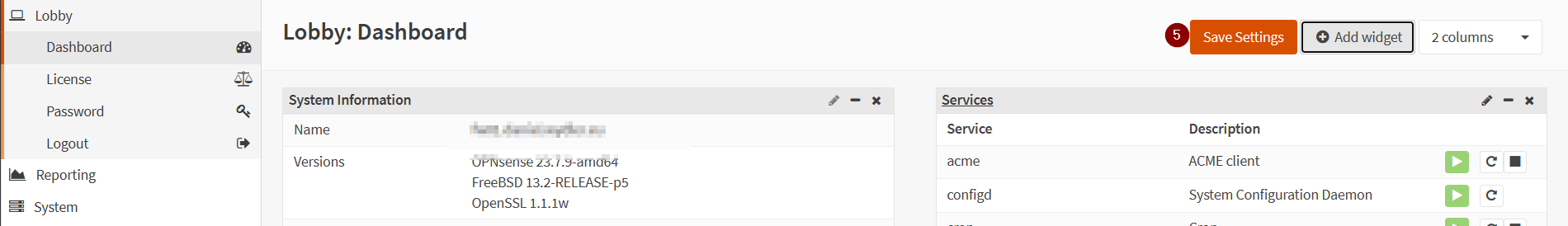

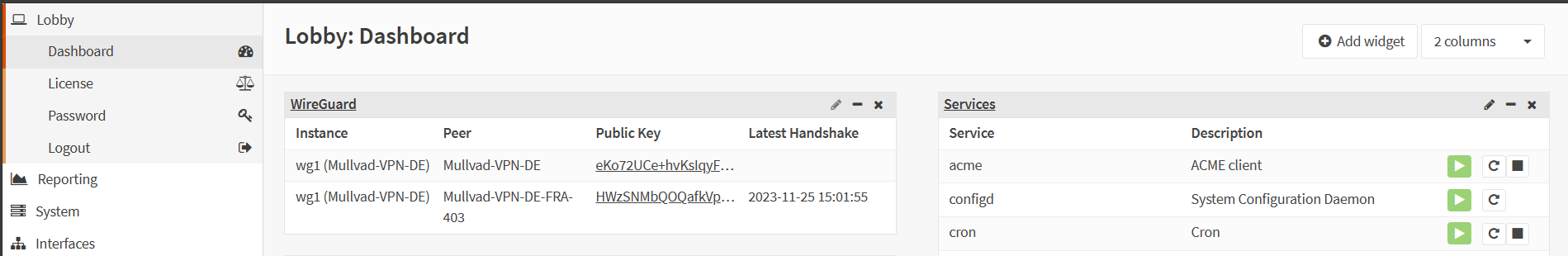

Anpassung Dashboard

Natürlich gibt es auch für WireGuard ein Widget für das Dashboard.

|

|

|

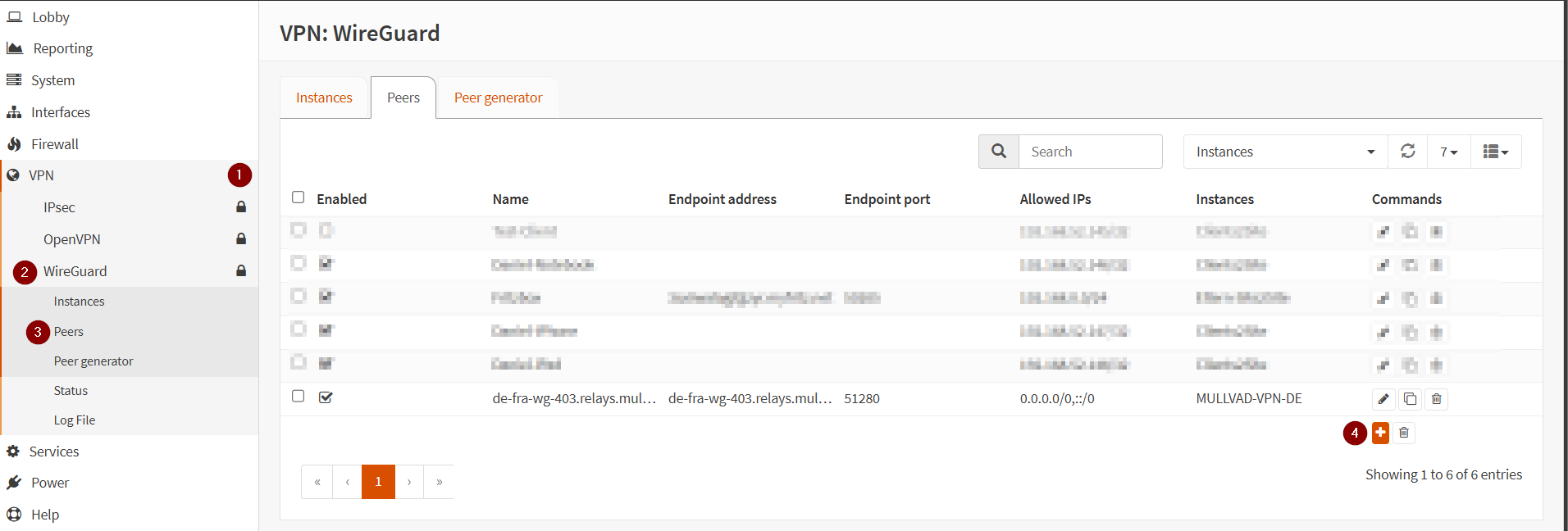

Weitere Peers der Instanz hinzufügen

Wie bereits weiter oben beschrieben, können der Instanz problemlos weitere Peers hinzugefügt werden. Exemplarisch habe ich mich noch einen Server am Standort Düsseldorf hinzugefügt.

|

|

|

|

| Das Ganze kann für die Server am Standort Berlin problemlos wiederholt werden. |

Viel Spaß beim Ausprobieren. 🙂