Letzte Aktualisierung am 22.07.2024, 21:07:54 Uhr

Wer es noch nicht eingerichtet hat, empfehle ich unbedingt sich mit dem Thema LDAPS auf Domain Controllers beschäftigen. Gerade auch auf Hinblick der EU-DSGVO und damit verbunden auch die Erhöhung der Sicherheit im lokalen Netzwerk.

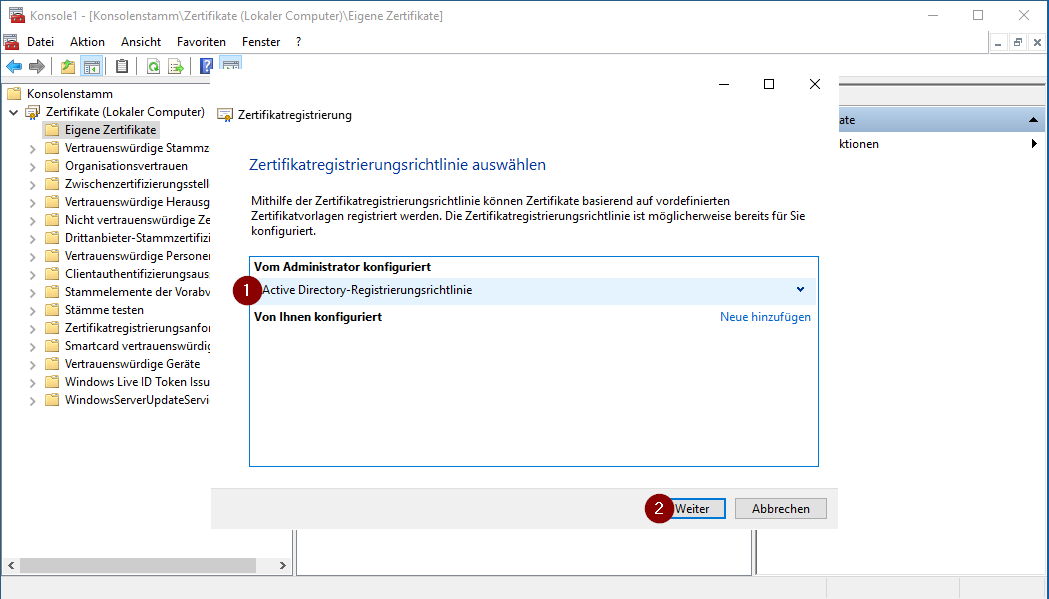

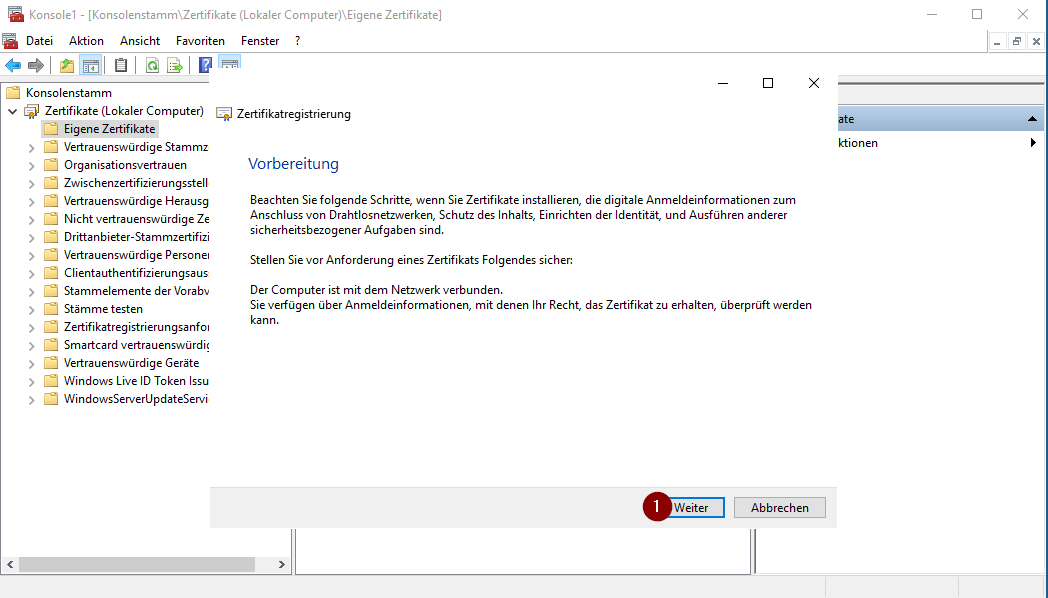

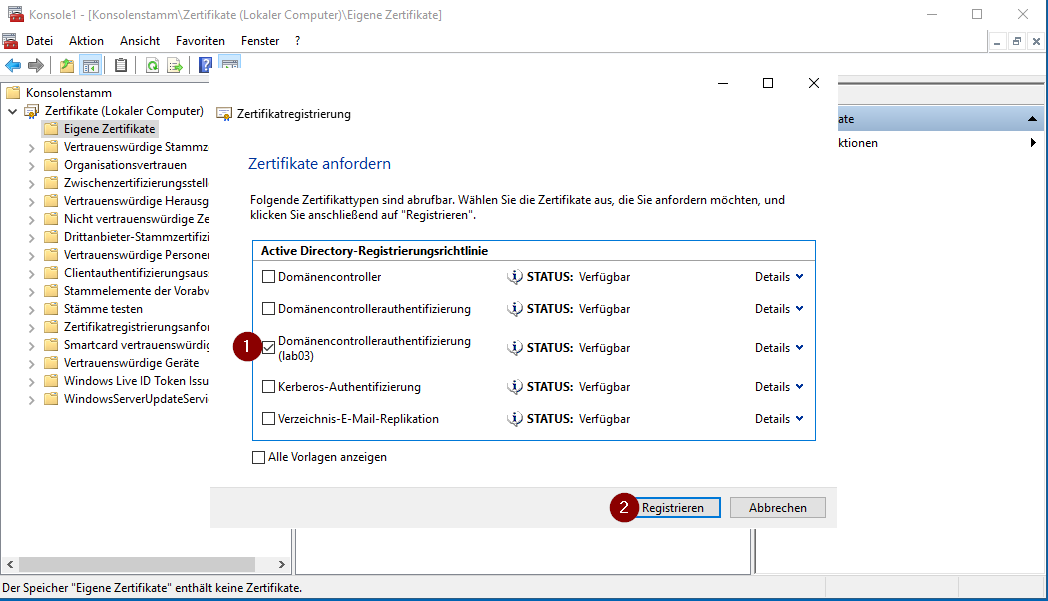

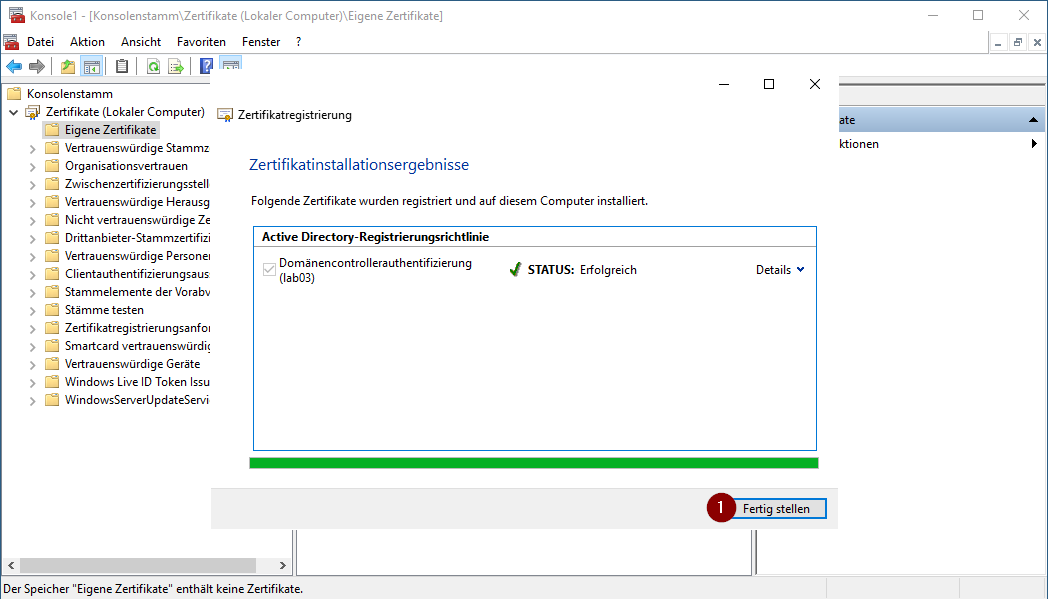

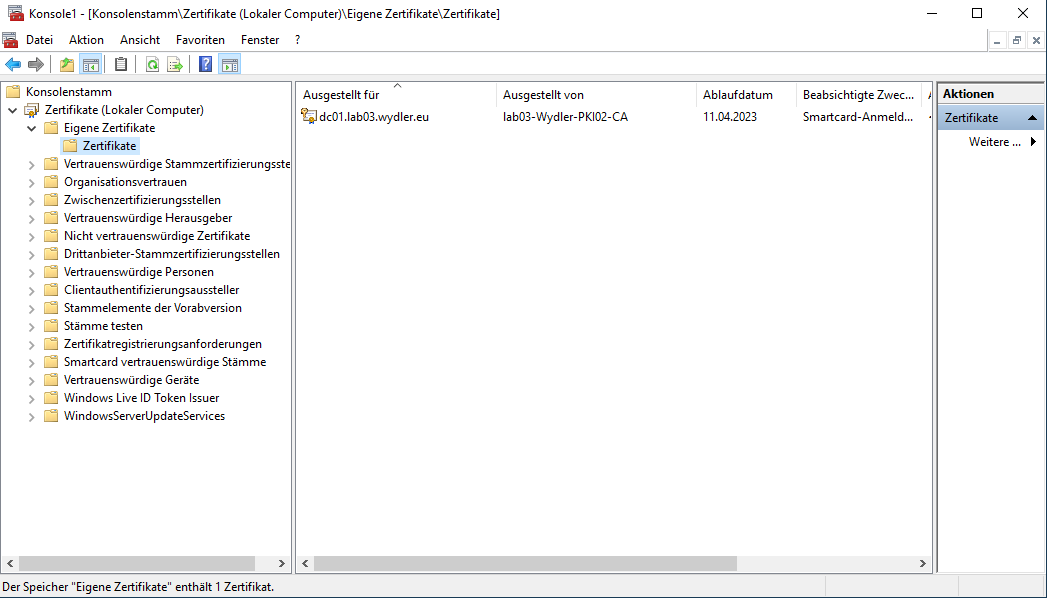

Als Grundlage für diesen Beitrag habe ich in meinem LAB lab03.wydler.eu eine zweistufige Zertifizierungsstelle auf Basis von Windows Server 2019 und der darin enthaltenden gleichnamigen Rolle installiert. Die Details für die Installation und Konfiguration habe ich bereits in zwei Beiträgen dokumentiert.

Installation einer zweistufigen PKI unter Windows Server (Teil 1)

Installation einer zweistufigen PKI unter Windows Server (Teil 2)

Wichtig ist, dass die Server welche als Domain Controller agieren auch der Zertifizierungsstelle vertraut. Das ist mit der Umsetzung meiner Beiträge auch gegeben.

Die Rolle Active Directory Domain Service (AD DS) habe ich für diesen Beitrag ebenfalls unter Windows Server 2019 installiert und konfiguriert. Nachstehende Schritte sollten auch für ältere Versionen gelten.

|

|

|

|

|

|

|

|

|

|

|

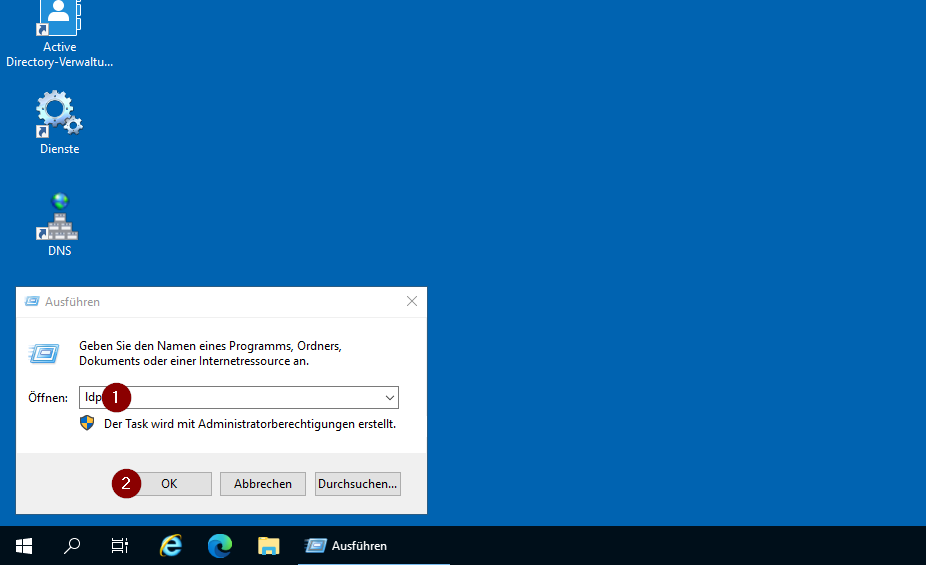

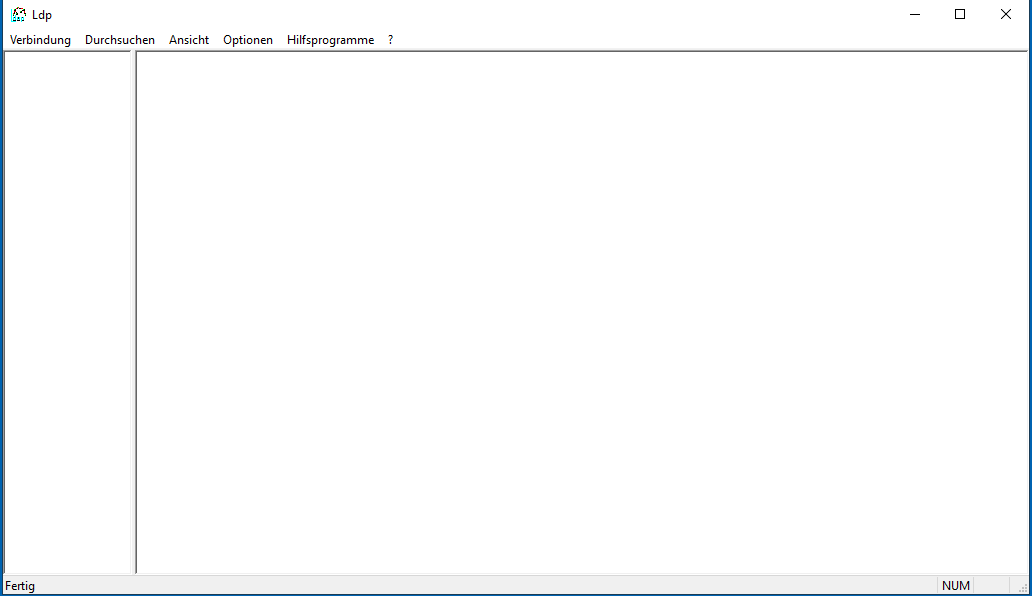

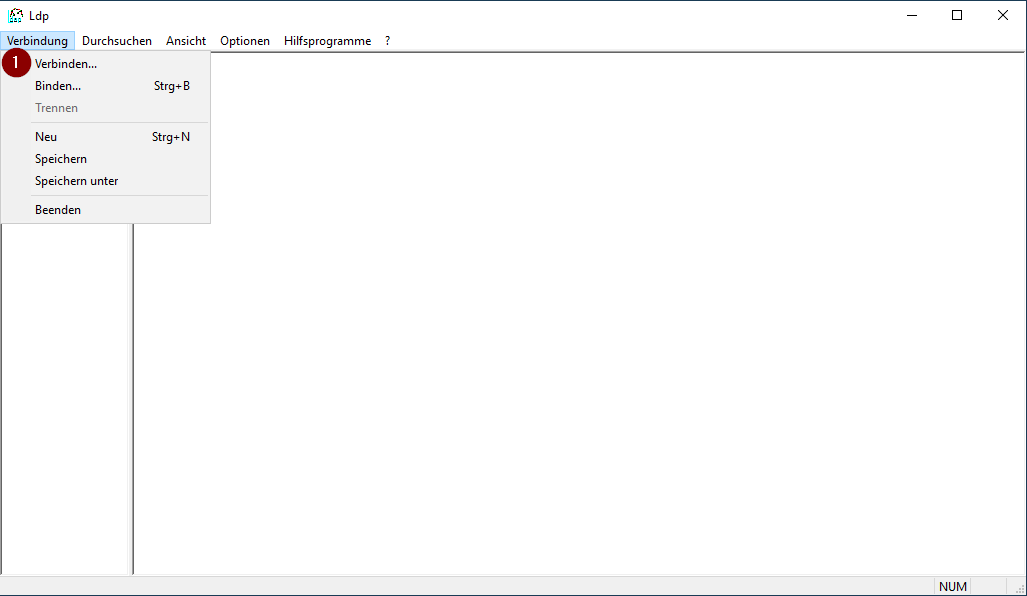

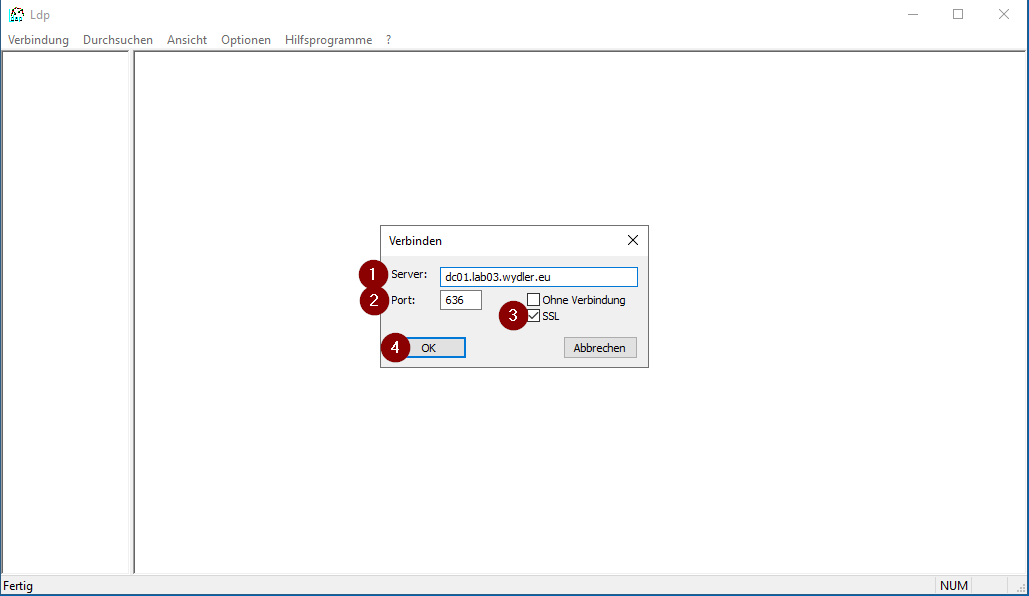

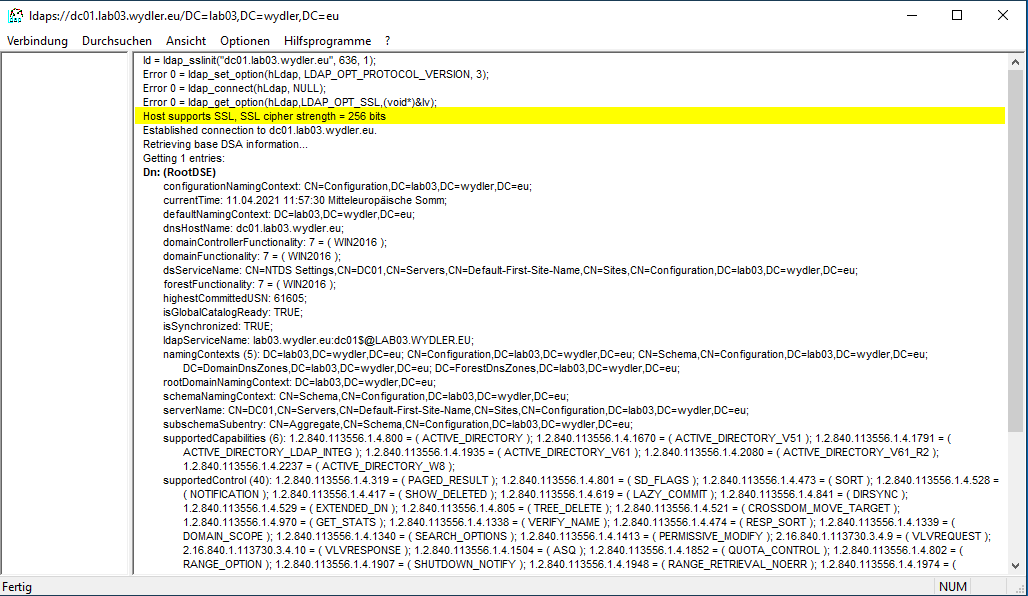

Wie immer gilt, nach getaner Konfiguration sollte diese auch überprüft werden ob das Resultet den Erwartungen entspricht und funktioniert. Die Prüfung erfolgt mit Hilfe des Tools Ldp.

|

|

|

|

|

In der Zeil 5 der Ausgabe (gelbe Markierung) ist der Beweis dafür, dass die Verbindung erfolgreich verschlüsselt über LDAPS aufgebaut werden konnte.

Viele Spaß beim Ausprobieren. 🙂

Vielen Dank für deinen Beitrag zum LDAPS, ein guter Hinweis.

Eine Frage: Wird damit LDAPS dann auch für die tägliche Kommunikation mit den DCs verwendet? Also bei einem normalen Anmelden zum Beispiel. Woher weiß der Client das er nun LDAPS machen soll. Muss LDAP dann irgendwie deaktiviert werden?

Viele Grüße,

Patrik

PS. Schöne Seite

Hallo Patrik,

obacht… das sind zwei paar Schuhe von denen du sprichst. Es geht bei LDAPs nicht um die klassische Anmeldung an einem Client, der Mitglied der Domäne ist. Der Einfachhalber habe ich dir zwei deutsche Artikel dazu verlinkt.

https://cusatum.de/ldaps-ist-nicht-ldap-signing-channel-binding/

https://www.msxfaq.de/windows/sicherheit/ldapenforcechannelbinding.htm

Gruß,

Daniel